美國聯邦調查局(Federal Bureau of Investigation;FBI) 在8月23日,針對勒索軟體會員的作案手法發布了其首個公開警報(警報編號為CU-000149-MW的FBI Flash )。勒索軟體會員(Ransomware affiliate) 一個相對較新的術語,是指租用勒索軟體即服務(Ransomware as a Service;RaaS)平台的存取權限、策劃入侵企業網路、使用“租用的勒索軟體”加密檔案,然後成功從勒索賺取佣金的個人或團體。

美國聯邦調查局點名的勒索軟體會員為”OnePercent Group”,FBI表示該團體至少自 2020 年 11 月以來一直活躍,積極針對組織進行勒索軟體攻擊。根據 FBI 警報,該團體主要依靠以下策略進行攻擊:

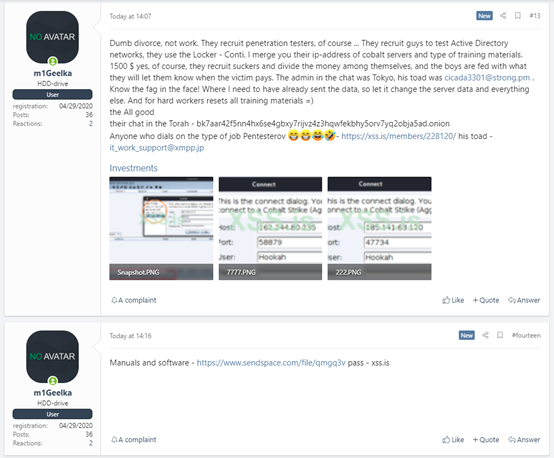

*利用網路釣魚電子郵件活動用 IcedID 木馬感染受害者。

*利用 IcedID 木馬在受感染的網路上部署額外的payloads。

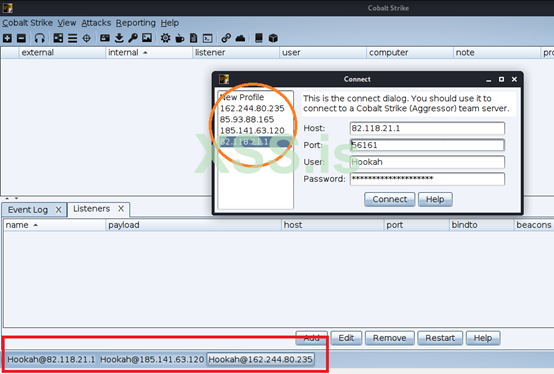

*利用 Cobalt Strike 滲透工具在受害者的網路中橫向移動。

*利用 Rclone 從受害者的伺服器中竊取敏感數據。

*加密數據並要求贖金。

*給受害者打電話或發電子郵件威脅說,如果他們不付款,就會在暗網上出售他們被盜的數據。

OnePercent Group是知名勒索軟體REvil、Maze 和 Egregor 的會員

雖然 FBI 沒有指出OnePercent Group哪一個勒索軟體的會員,但根據業內人士的消息,OnePercent Group與運作 REvil (Sodinokibi) 勒索軟體的駭客有長期合作,並且還與 Maze和 Egregor合作。雖然 FBI 沒有提供有關 OnePercent Group 過去攻擊的任何資訊,但 FBI 的 IOC 列表中提到的兩個C2伺服器(golddisco[.]top 和 june85[.]cyou)也出現在 FireEye 關於 UNC2198 駭客組織的報告中,該駭客組織利用IcedID 部署了 Maze 和 Egregor 勒索軟體。

有關 OnePercent Group的入侵指標(Indicator of compromise -IOCs):

Onion Domain:

5mvifa3xq5m7sou3xzaajfz7h6eserp5fnkwotohns5pgbb5oxty3zad.onion

IPs and Domains

157.245.239.187

31.187.64.199

206.189.227.145

167.71.224.39

80.82.67.221

138.197.179.153

134.209.203.30

nix1.xyz

golddisco.top

delokijio.pw

june85.cyou

intensemisha.cyou

biggarderoub.cyou

d30qpb9e10re4o.cloudfront.net

SHA256

Rclone.exe (64 bit)

ECA9FAC6848545FF9386176773810F96323FEFF0D575C4B6E1C55F

8DB842E7FE

SHA1

Rclone.exe (64 bit)

C00CFB456FC6AF0376FBEA877B742594C443DF97

SHA256

Rclone.exe (32 bit)

E70ED531C8A12E7ECCE83223D7B9AA1895110DC140EDF85AFC31C

8C5CD580116

SHA1

Rclone.exe (32 bit)

A1D985E13C07EDDFA2721B14F7C9F869B0D733C9

TOR URL: http://5mvifa3xq5m7sou3xzaajfz7h6eserp5fnkwotohns5pgbb5oxty

3zad. Onion