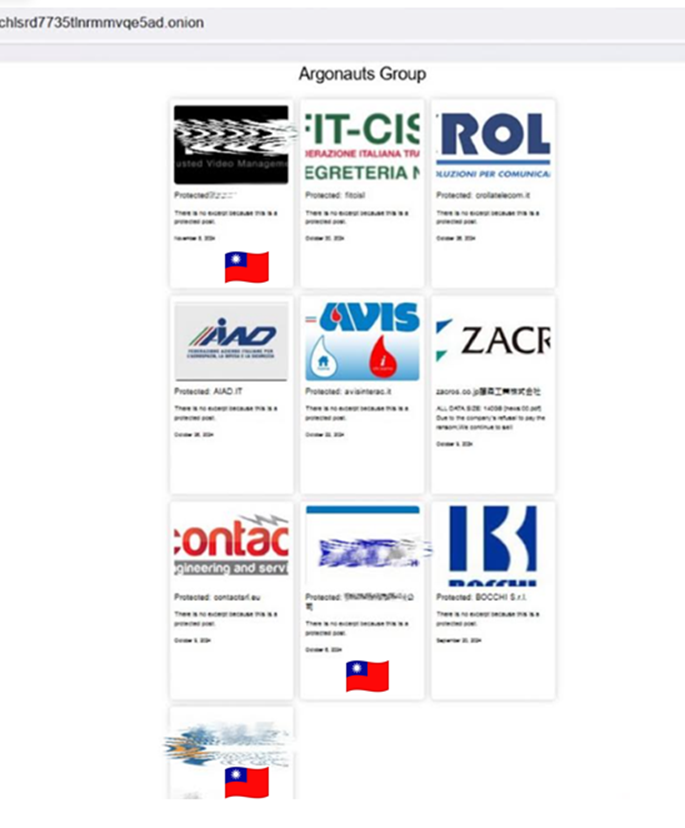

隨著新的勒索軟體集團如Chort、Termite 、Kairos等的揭秘網站近期陸續在暗網上出現,竣盟科技注意到另一個名為「Argonauts Group」的勒索軟體組織也悄然浮現。截至目前,他們在其暗網揭秘網站中聲稱已經攻擊了 10 名受害者,其中包括 3 家台灣企業,涉及關鍵產業。

台灣是其攻擊行動中的重要目標之一,截至目前,Argonauts已揭露 10 起攻擊案例,其中包含 3 家台灣企業,涉及醫療、半導體和安全監控產業。這些攻擊表明,台灣的核心產業正面臨日益嚴峻的網路威脅,且勒索軟體集團的行動日益精準化。

台灣受害者概況

從目前揭露的資訊來看,Argonauts Group 針對台灣的攻擊明顯帶有策略性:

- 2024 年 9 月 15 日:某台灣領先的醫學研究公司,顯示該集團對醫療數據的高需求。被盜200GB的數據,目前Argonauts已放出截圖,聲稱已取得該單位的細胞療法、專利科技、用戶數據及合作的醫院單位的資料等等

- 2024 年 10 月 6 日:南台灣半導體零組件大廠,暗示對科技供應鏈的針對性滲透。目前未被公開任何盜來的資料,須輸入密碼以得到其他資訊,硏判仍在判中。

- 2024 年 11 月 8 日:某上市安全監控大廠,突顯該集團可能針對智慧城市或安防技術的興趣。目前未被公開任何盜來的資料,須輸入密碼以得到其他資訊,硏判仍在判中。

新型勒索軟體的精確攻擊策略

Argonauts Group 的攻擊方式已不再是隨機發作,而是針對特定目標,尤其是涉及敏感數據和關鍵基礎設施的企業。他們使用勒索軟體即服務(RaaS)模式,通過合作夥伴擴大攻擊規模。手法包括:

- 初步入侵:利用釣魚郵件、公共系統漏洞或未更新的應用程式進行入侵。

- 內網滲透與持續性攻擊:一旦入侵,便利用工具進行內網橫向移動。

- 雙重勒索策略:先竊取機密信息,再威脅公開資料以逼迫受害者支付贖金。

- 防禦規避:使用 BYOVD 技術禁用防毒軟體並清除系統日誌,增加防禦難度。

強化台灣企業防禦措施的緊迫性

Argonauts Group 的崛起提醒我們,台灣作為關鍵產業聚集地,必須加強資安防護。以下措施尤為重要:

- 漏洞管理與更新:定期更新系統,修補漏洞,減少攻擊面。

- 多重身份驗證:啟用多重身份驗證,增加攻擊者滲透的難度。

- 數據備份:定期進行數據備份並測試恢復流程,確保在勒索攻擊後能夠迅速恢復。

- 網絡異常監控:加強網絡檢測系統,快速識別潛在威脅。

隨著 Argonauts Group 的持續擴展及其針對台灣的精確攻擊,台灣企業必須高度警覺,提升資安防禦,確保數據與業務運營不成為下個勒索的目標。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技https://www.billows.tech/ 以免觸法”