2024年是網路安全領域極具挑戰的一年。

我們目睹了多起重大資安事件,包括全球性IT中斷、史上最高額的勒索金支付、政府機構數據被駭以及私人對話資料遭到全面曝光。這些事件不僅對企業和個人造成了深遠影響,也徹底改變了對資安威脅的認知與應對模式。

以下是2024年十大網路安全事件的詳細解析,涵蓋事件背景、駭客使用的技術與手法,並探討對未來可能帶來的影響。

1.克諾司行( Cronos Operation)動重創網路犯罪與LockBit:

2024年2月20日國國家犯罪局(NCA)發起的克諾司行動,成功打擊全球網路犯罪,特別針對 LockBit 勒索軟體集團重拳出擊。行動成就包括: 1. 瓦解犯罪基礎設施,癱瘓多個非法平台。 2. 逮捕超過50名嫌疑人,包括 LockBit 核心成員。 3. 凍結數百萬英鎊非法資產,削弱資金流動。 4. 阻止多起高風險勒索攻擊,曝光 LockBit源始碼與獲得上千個解密金鑰。

技術分析:

- 伺服器去中心化打擊: 全球定位並關閉34台用於洩密與協調攻擊的伺服器,成功削弱其營運能力。

- 解密工具發布: 將駭客內部代碼逆向工程,提供免費解密工具,幫助受害企業恢復資料。

- 假網站誘捕: 透過模仿駭客官方網站,引發內部混亂,削弱其可信度與組織凝聚力。

此次行動導致多名成員被捕,對勒索軟體生態系統形成重創。

2. 醫療巨頭Change Healthcare遭勒索攻擊——弱點配置的重大代價

2024年2月,Alphv/BlackCat勒索軟體組織利用Change Healthcare遠端存取系統中的身份驗證漏洞,成功滲透其內部系統。攻擊導致多家醫療機構的業務中斷,包括藥房、醫院及保險索賠平台,全面癱瘓超過48小時。

攻擊手法:

弱點滲透: 鎖定未啟用多因素驗證(MFA)的Citrix遠端portal,使用暴力破解攻擊登入系統。

雙重勒索策略: 攻擊者在加密資料之前,先將敏感數據外洩到私人伺服器,作為勒索威脅的籌碼。

橫向擴展攻擊:駭客利用內網特權進行橫向移動,快速感染其他醫療合作夥伴的系統。

該事件揭示了醫療產業資安防護的脆弱性,也再度強調MFA及網路分段的重要性。

3. 中國駭客Salt Typhoon入侵多家美國主要電信公司,揭示國家級網路間諜活動的新高度

2024年11月13日,美國CISA和FBI聯合確認,中國國家支持的駭客Salt Typhoon成功滲透多家美國主要電信公司的核心系統,執行了一系列高度精密的網路間諜行動。這些駭客利用攻擊奪取了大量敏感數據,包括客戶的通話記錄、與政府或政治活動相關人士的私人通信,甚至複製了部分受美國執法請求保護的關鍵信息。這類數據對間諜活動和國家安全威脅具有極高價值,可能被用於進一步的定向攻擊或政治操縱。《華爾街日報》進一步披露,受害者包括知名電信企業AT&T、Verizon和Lumen Technologies,T-Mobile隨後也承認遭受攻擊。值得注意的是,攻擊背後可能涉及利用電信網路的漏洞及高階的持續滲透技術(APT)。

此次事件中,攻擊者可能採用了以下技術與策略:

- 供應鏈攻擊:透過攻擊電信供應商的關鍵設備或服務,獲取持久性的後門訪問權限。

- 憑證竊取與濫用:利用已洩露或非法取得的管理憑證進行未授權訪問,繞過傳統安全機制。

- 隱匿性高的持久滲透:在電信基礎設施內維持長期隱蔽的存在,收集高價值數據並將其悄悄滲出。

4. CrowdStrike更新失誤引發IT中斷

2024年7月,由於CrowdStrike Falcon的更新引發內核衝突,導致超過850萬台Windows設備陷入系統崩潰,造成企業業務中斷並引發大規模用戶投訴。

技術細節:

- 更新驗證不足: 更新檔未經完整性檢查,包含的錯誤文件直接部署到客戶端。

- 系統內核錯誤: 更新與部分驅動程式不相容,觸發藍屏及無限重啟問題。

該事件再次提醒企業供應鏈安全的重要性,也強調了對更新流程的嚴格管控需求。

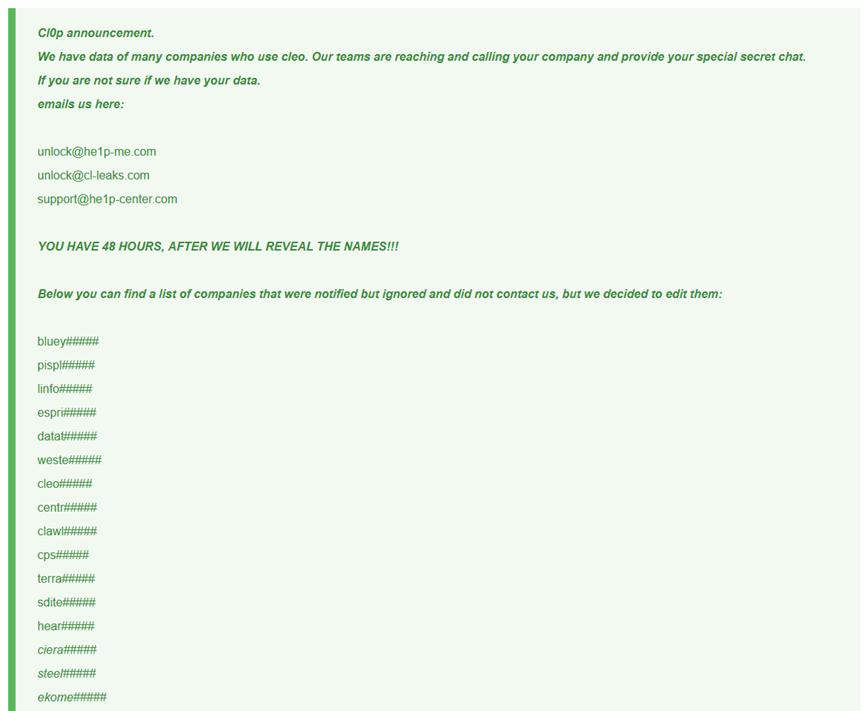

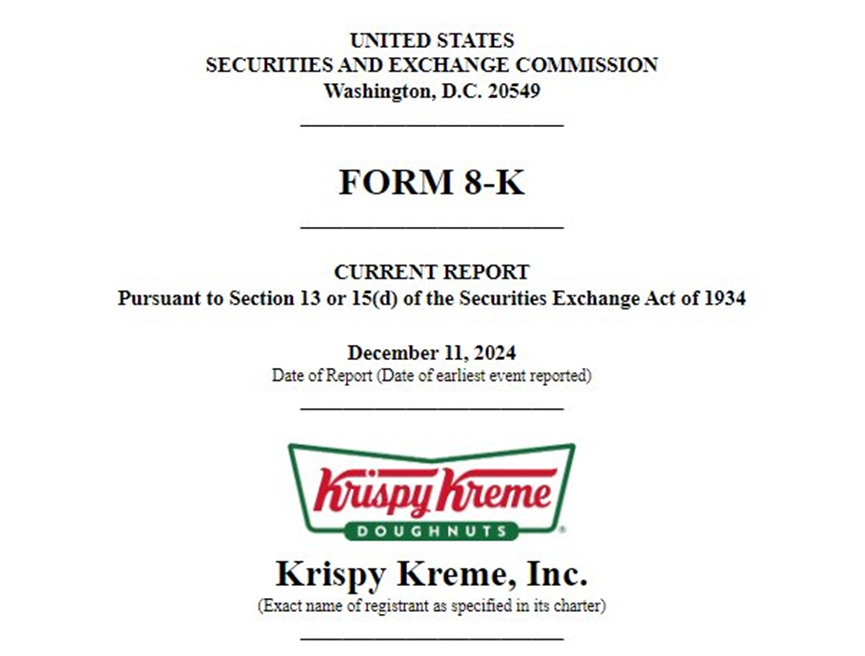

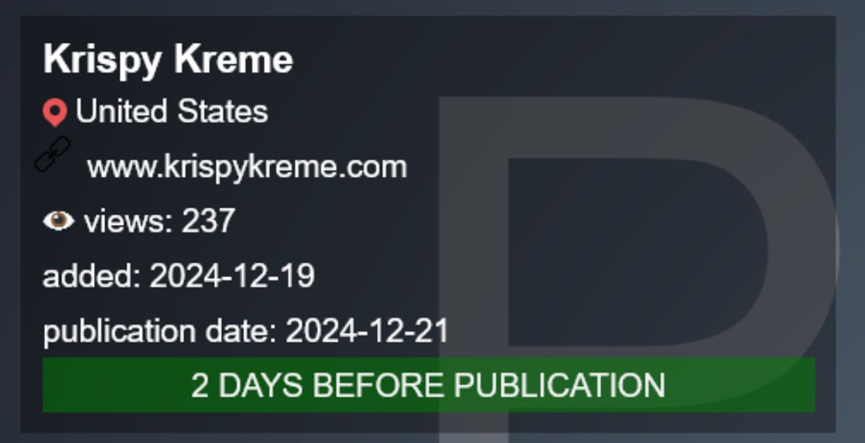

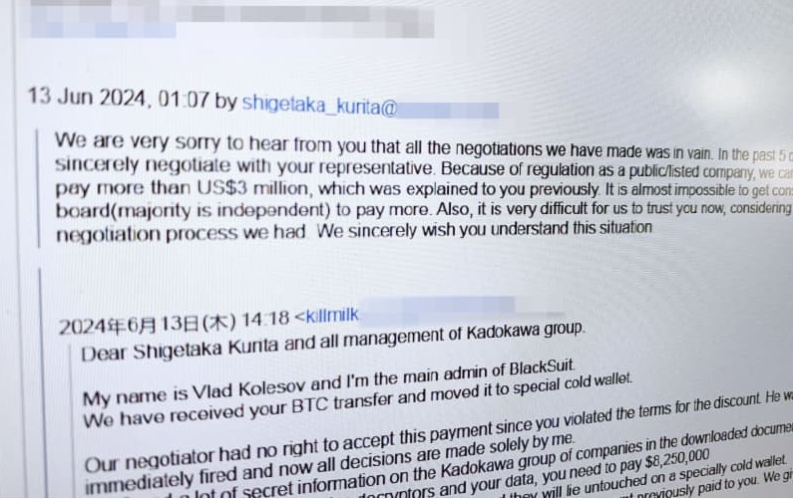

5. Dark Angels勒索集團創下7500萬美元贖金紀錄

今年夏季,Zscaler 的 ThreatLabz 團隊揭露了一起重大的勒索軟體案件:一名未具名的受害者向「黑暗天使」(Dark Angels)勒索軟體支付了高達 7500 萬美元的贖金<該組織自 2022 年 5 月以來一直是網路安全界的關注對象。

根據 ThreatLabz 在 7 月發佈的《2024 年勒索軟體報告》,這筆付款刷新了公開記錄中最高的勒索金額。研究人員指出,這筆巨款代表了勒索軟體攻擊者的一項「成就」,可能會激發其他網路犯罪組織效仿,進一步助長勒索軟體威脅的蔓延。Zscaler 隨後在 X(前 Twitter)上的貼文披露,受害組織是一家位列財富 50 強的企業。

隨後在 9 月,彭博社的報導指向一家上市製藥巨頭 Cencora,稱其因「黑暗天使」攻擊而支付了這筆創紀錄的贖金。Cencora 是 2024 年《財富》500 強排名第 18 的企業,儘管該公司未明確承認支付贖金,但早在 2 月便披露了一起資料外洩事件。此次攻擊導致攻擊者洩露了個人識別信息 (PII) 和個人健康信息 (PHI)。

行動建議

企業應迅速審查其安全防禦措施,定期更新員工培訓以提高對社交工程攻擊的警惕,並考慮部署全面的勒索軟體防禦策略,以防範未然。

6. 美國總統競選遭駭,突顯選舉網路安全挑戰

2024年8月,伊朗國家支持的駭客成功滲透川普競選團隊內部系統,意圖利用網路攻擊煽動政治分裂,削弱公眾對民主制度的信任。

CISA指出,雖然此次攻擊未對選舉結果構成實質威脅,但事件凸顯了國家級威脅行為者對選舉基礎設施的持續關注與攻擊企圖。攻擊可能涉及魚叉式網路釣魚、零日漏洞利用和社交工程等技術,表明對手正以更複雜手段影響民主進程。

這起事件警示各方需持續強化選舉安全,包括加強攻擊面管理、實施零信任策略,以及強化選舉系統的威脅檢測與事件應對能力,以捍衛選舉完整性。

7. 23andMe 資料外洩:責任推諉是否掩蓋了更深層的安全漏洞?

基因檢測巨頭 23andMe 去年遭受大規模資料外洩,近 700 萬客戶的基因與血統數據 被攻擊者竊取。駭客通過 暴力破解 方式入侵數千帳戶,進一步擴大資料洩露範圍。然而,該公司直到事件發生後才推出 多重身份驗證(MFA),這項本可顯著降低攻擊風險的基本安全措施。

事件後,23andMe 將責任轉嫁給用戶,聲稱受害者未能妥善保護帳戶安全。此舉遭到廣泛批評,代表數百名受害者的律師稱其指控「毫無根據」,強調企業應承擔其安全防護不力的責任。同時,英國與加拿大監管機構宣布展開聯合調查,以釐清 23andMe 是否在數據保護義務上存在重大疏漏。

事件的影響不僅限於數據外洩。23andMe 在今年進一步裁減 40% 員工,凸顯公司在財務和聲譽上的嚴峻挑戰。更令人關注的是,其龐大的基因資料庫,作為醫療研究和個人隱私的核心資產,也可能成為惡意行為者的目標。

此次事件揭示了基因檢測產業面臨的網路安全挑戰:

- 零信任架構:加強內部與外部訪問控制,限制數據不必要的共享與存取。

- 強化帳戶安全:強制實施 MFA、監測異常活動並提供安全教育。

- 快速應對漏洞威脅:縮短補救延遲,積極協助受害者減輕影響

8. Ivanti零日漏洞引發的國家級威脅——CISA遭駭風波

2024年1月10日,Ivanti Connect Secure產品爆出兩個零日漏洞,被中國國家級駭客迅速武器化。甚至連美國網路安全與基礎設施安全局(CISA)也因該漏洞遭受攻擊,洩露多項敏感數據。

攻擊技術解析:

- 漏洞武器化:利用CVE-2024-21887實現命令注入與身份繞過,迅速獲取高權限控制權。

- 資料竊取: 應用隧道協議進行流量隱藏,持續抽取敏感信息至外部伺服器。

- 建立後門: 植入永久性木馬,確保後續操作不受干擾。

此事件再次證明零日漏洞的高度危險性,並強調資安威脅的國際性與複雜性。

9. 微軟Recall功能的隱私爭議——科技便利的兩面刃

2024年5月,微軟推出新功能Recall,允許用戶快速回顧屏幕操作記錄。然而,由於類似鍵盤側錄的特性,資安專家對其可能被濫用或造成數據洩露提出了強烈批評。

風險評估:

- 數據集中化問題: 雖然微軟聲稱採用加密存儲,但任何數據集中化的架構都容易成為攻擊目標。

- 潛在濫用: 該功能可能被用作監控工具,侵犯用戶隱私。

該事件引發社會對隱私權與科技進步間平衡的深刻討論。

10. Synnovis 勒索軟體攻擊:NHS 長期中斷與數據洩露危機

今年 6 月,英國病理學服務提供商 Synnovis 遭到 Qilin 勒索軟體組織攻擊,導致倫敦東南部的國民醫療服務(NHS)遭遇數月中斷,嚴重影響醫療服務。此次攻擊造成 數千名患者無法接受血液檢測,並導致 1,700 多次外科手術取消 及數千個門診預約推遲。

專家指出,此次攻擊可能因缺乏基本的雙重身份驗證(MFA)而得以成功,暴露了 Synnovis 在關鍵基礎設施安全管理上的漏洞。 Unite 工會 指出,事件期間員工被迫超時工作且長期無法使用基本電腦系統,對其心理健康和工作條件造成極大壓力,並宣布於 12 月進行為期五天的罷工。

據 Qilin 勒索軟體組織聲稱,其竊取了 400 GB 的敏感數據,包括患者姓名、醫療系統註冊號碼以及血液檢測相關詳細信息。雖然受影響患者的具體數量尚未完全披露,但數據洩露的潛在影響可能進一步擴大,對患者隱私和信任構成威脅。

此次攻擊凸顯醫療機構在網絡安全方面的不足,也對 NHS 的運營穩定性提出了警示。事件的延續影響表明,增強關鍵基礎設施的安全措施、部署多層防護機制,以及提升員工網絡安全意識已刻不容緩。

結語

2024年的資安事件帶給我們的不僅是震撼,更是一堂深刻的教訓。面對持續升級的威脅,企業與個人必須正視自身的資安策略。這是一場與時間的競賽,而我們每一位都無法置身事外。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.tech , 以免觸法”