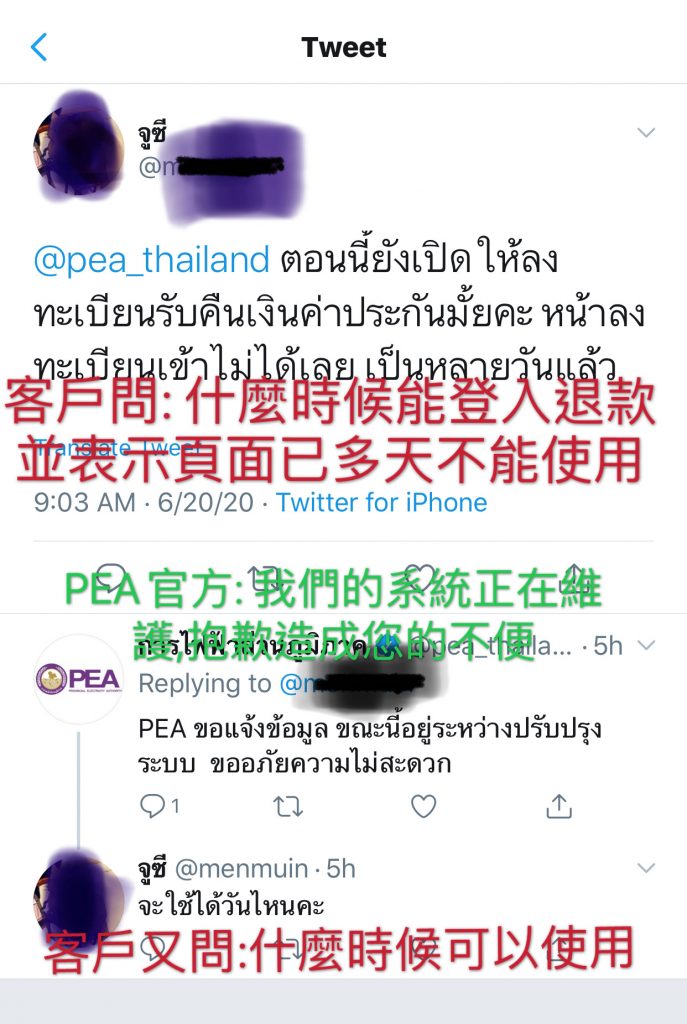

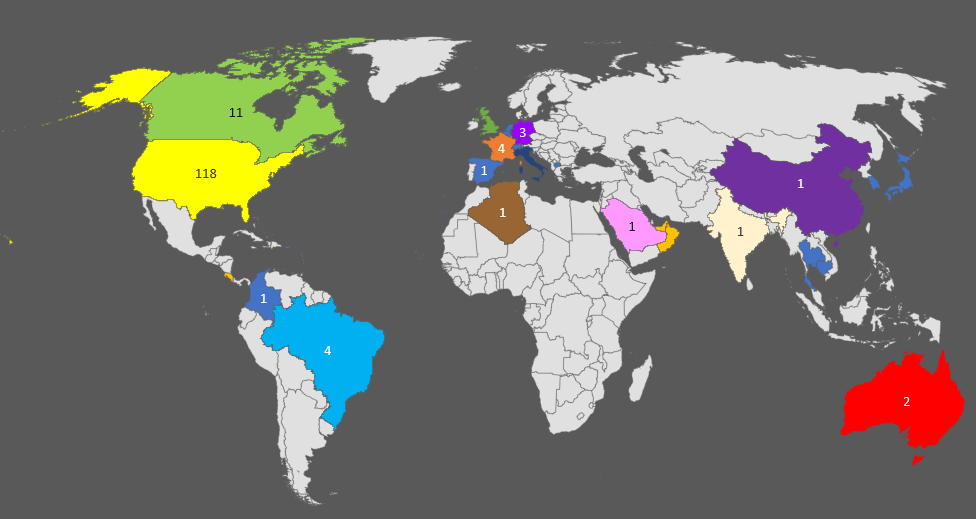

Maze勒索軟體訂了新規則! 統計從今年1月開始, 截至7月9號,受Maze勒索軟體攻擊的公司/組織, 以圖為您呈現害國家與行業別…

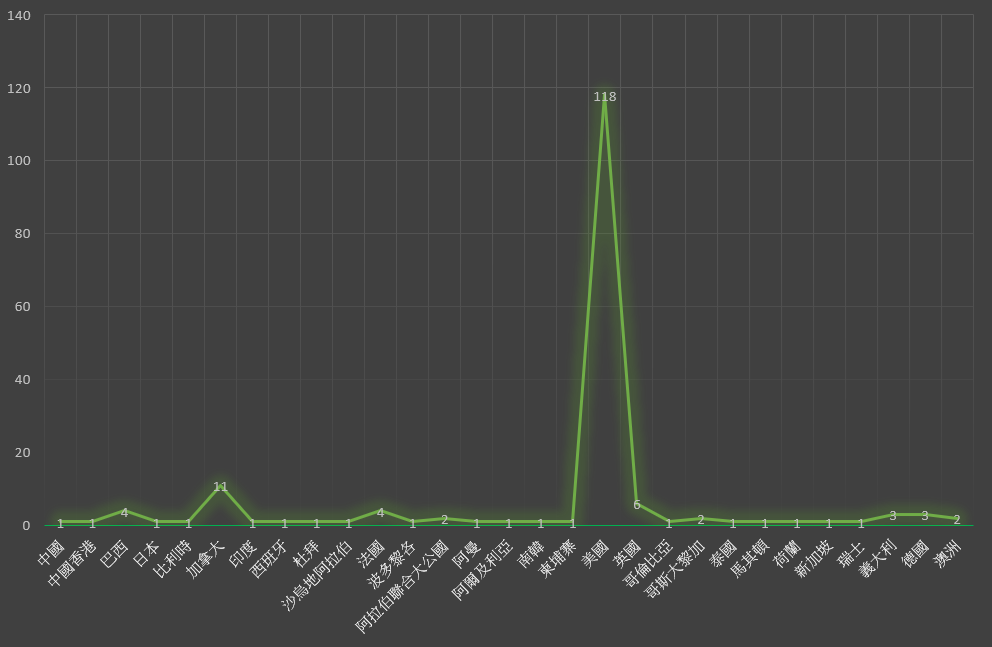

受Maze勒索軟體攻擊的國家(統計自2019年1月4日至2019年7月9日)累計177宗攻擊事件

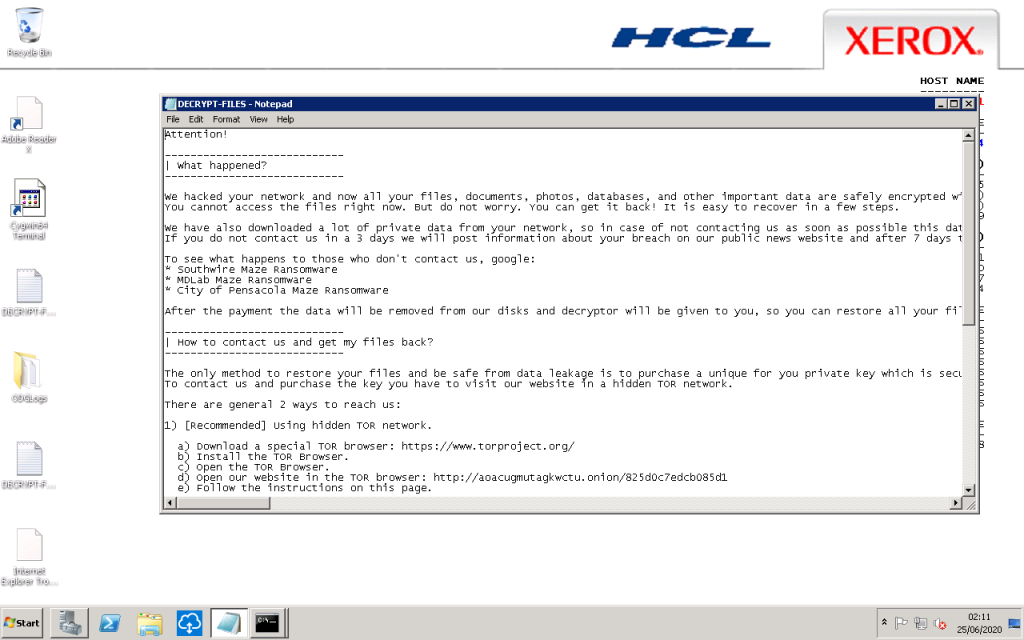

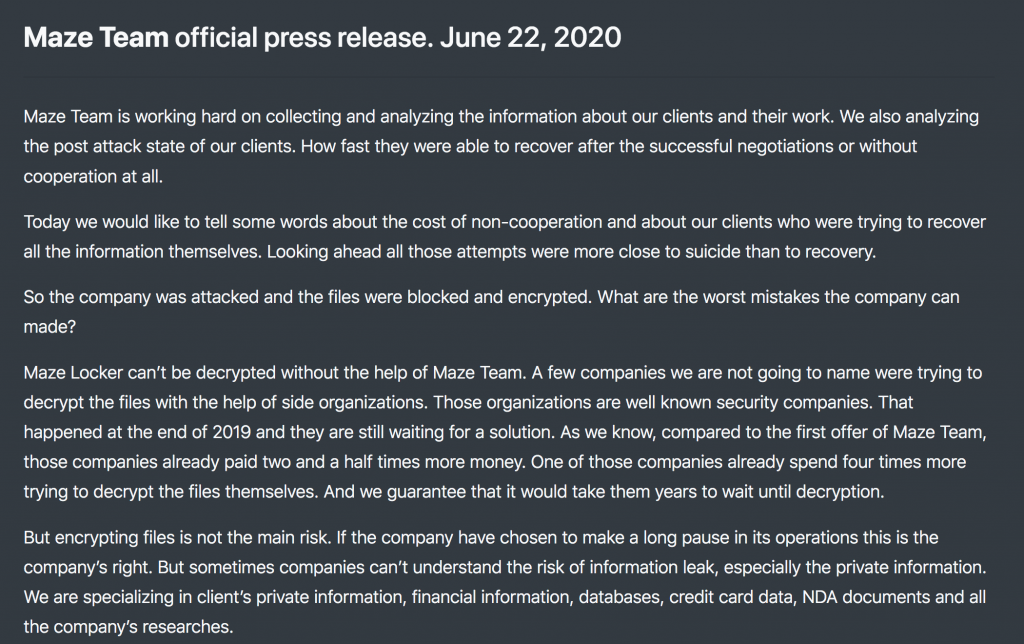

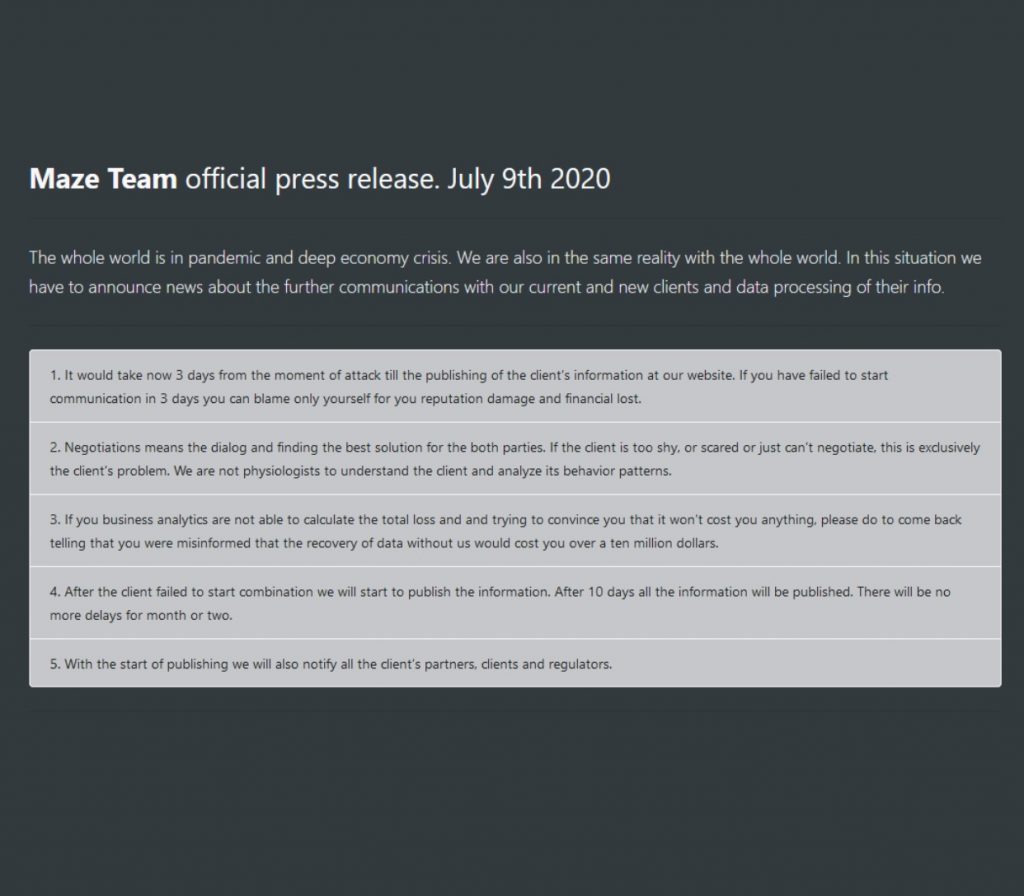

另外 , Maze勒索軟體的背後組織在暗網的揭秘站上,發佈最新新聞稿, 列出關於他們對受害公司的5條「新規則」請看如下圖:

- 從現在開始攻擊和發佈資料會在3天內完成, 如果受害公司在3天內不溝通, 後果自負(金錢和名譽的損失)

- 談判是為雙方找到最佳的解決方案, 如果客戶(指受害公司)太害羞,害怕或不表態, 這完全是客戶問題, 因為我們不是心理專家,我們不會分析客戶的行為模式!

- 如果你的業務分析師無法預估和計算損失,並嘗試說服你不用付贖金, 在沒有我們的幫助下,你將損失千萬元去恢復數據。

- 如果談判破裂,我們會開始發佈你的資料, 十天後會完成發佈你所有的資料。

- .在發佈你的所有資料的同時, 我們會通知你的合作夥伴, 客戶, 以致有關當局。

***以上內容純屬Maze背後組織言論與本站立埸無關,本站不鼓勵犯罪!

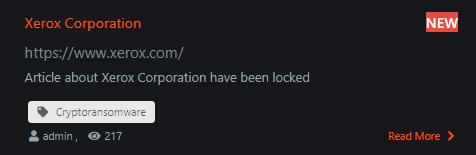

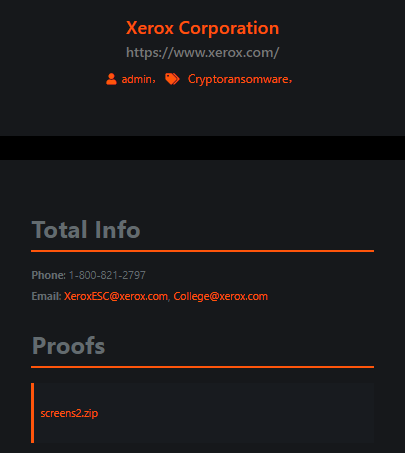

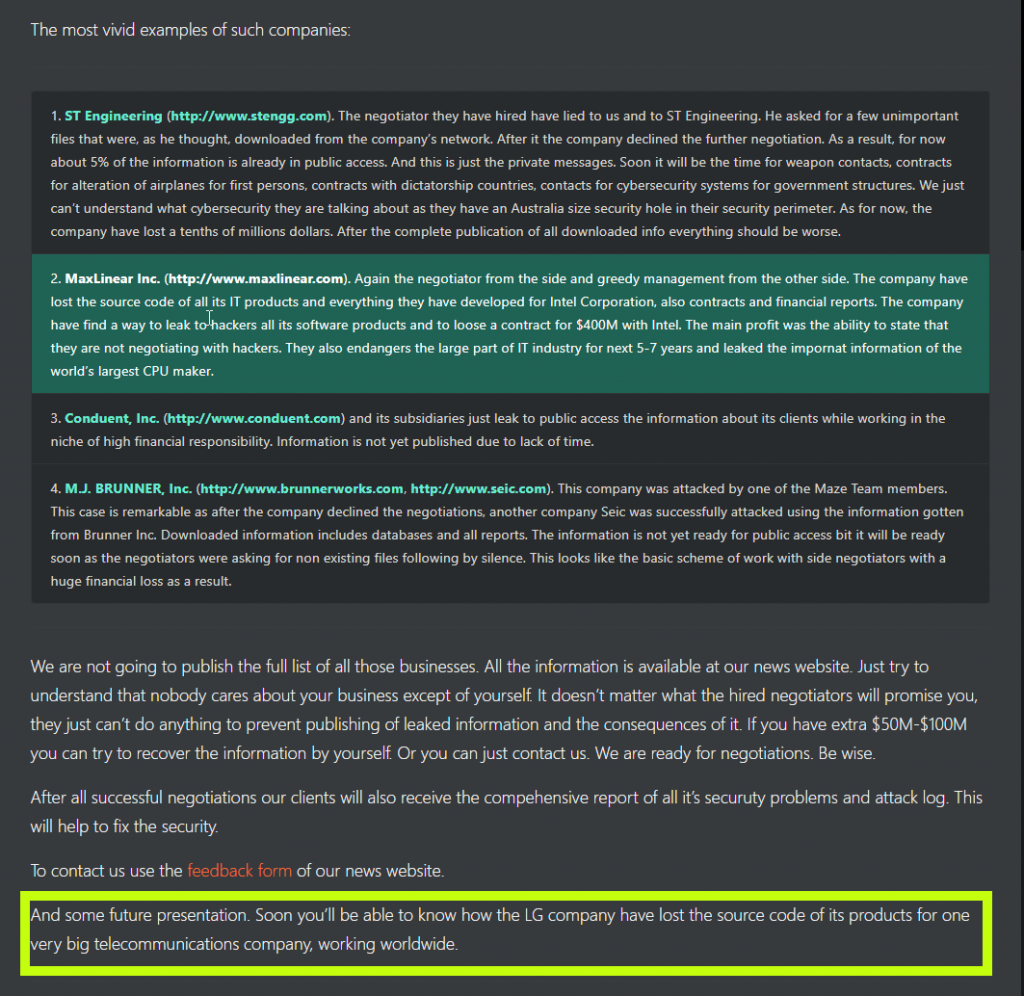

以下為美國時間7月9日當天,Maze公布的”9間”受害公司名單:

當中以德國半導體X-Fab Silicon Foundries, 美國汽車和消費電子產品零售商VOXX International, 美國建築建材公司BURTON LUMBER和美國鋁製零件製造商MI Metals Inc 為最受矚目, 這四間公司的營收額高達上億美元。其餘五間公司包括 美國金融公司Atlanta computer group美國法律事務所Phillips law firm,7. 美國物流公司TSLCompay Holdings Inc. 法國投資公司BDL capital management, 美國醫療管理公司Argus Medical Management 。它們的營收也最少有400百萬至7千六百萬美元。

此外,在第五項規則中Maze背後組織提及到會通知有關當局, 敲詐勒索未遂而通報作相關資安當局作為報復, 是否會成為新的趨勢, 有待我們持續的關注。

竣盟科技官網:

*****竣盟科技快報歡迎轉載,但請註明出處。