#時隔九個月又被同一勒索軟體集團入侵

#第一次中LockBit2.0第二次中LockBit 3.0

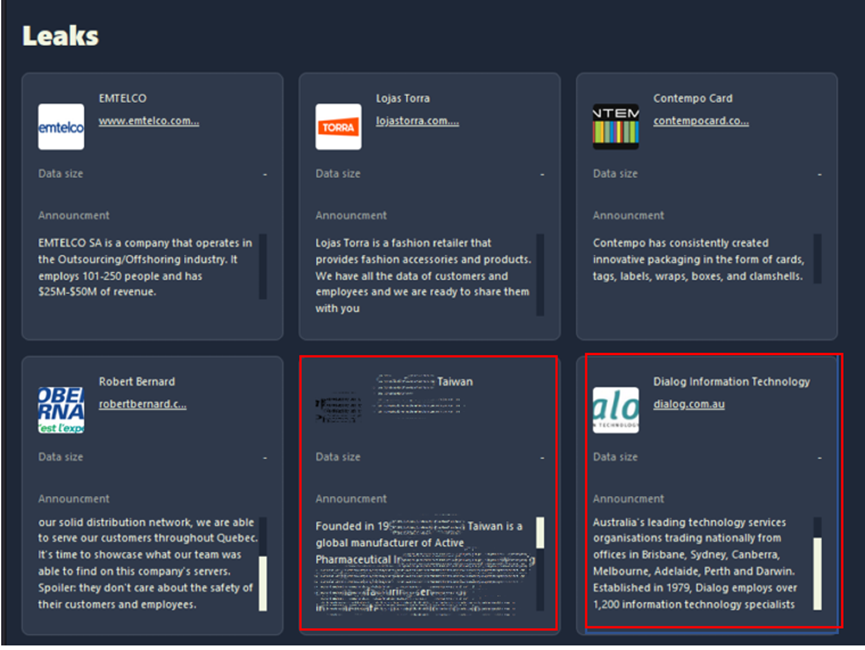

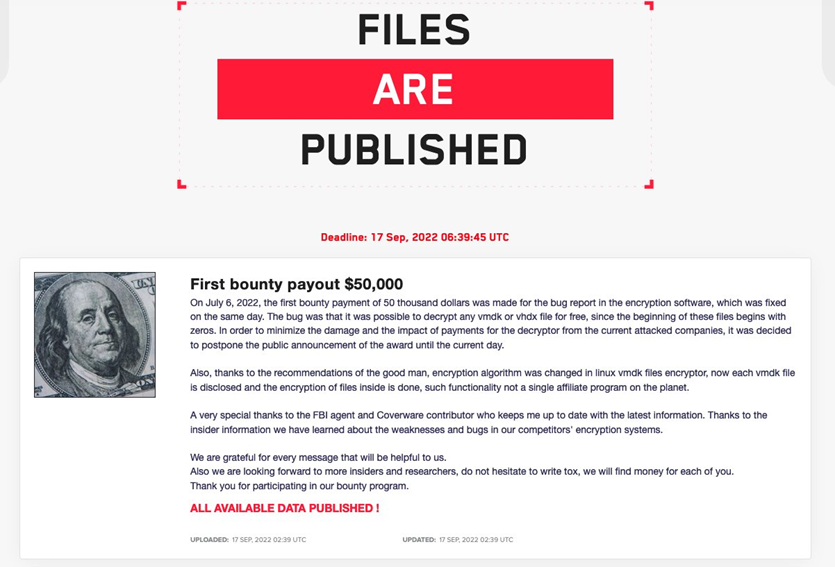

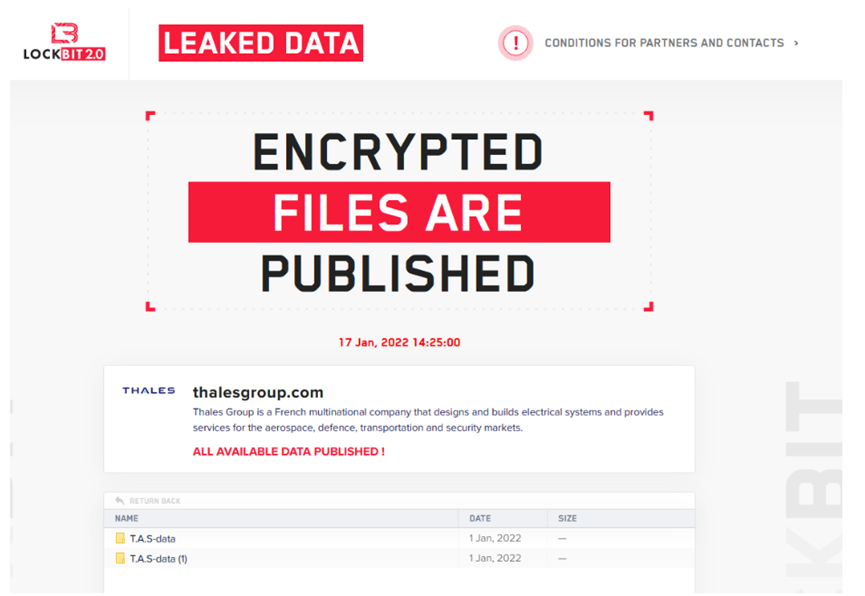

2022 年 1 月,法國Thales Group遭LockBit2.0攻擊,LockBit勒索軟體集團將其相關資訊公開在暗網中,然而Thales Group對外聲稱沒有遭攻擊的跡象,也沒有收到勒索信,最終其數據在倒數計時結束後(1月17日)即被公開,如下圖所示:

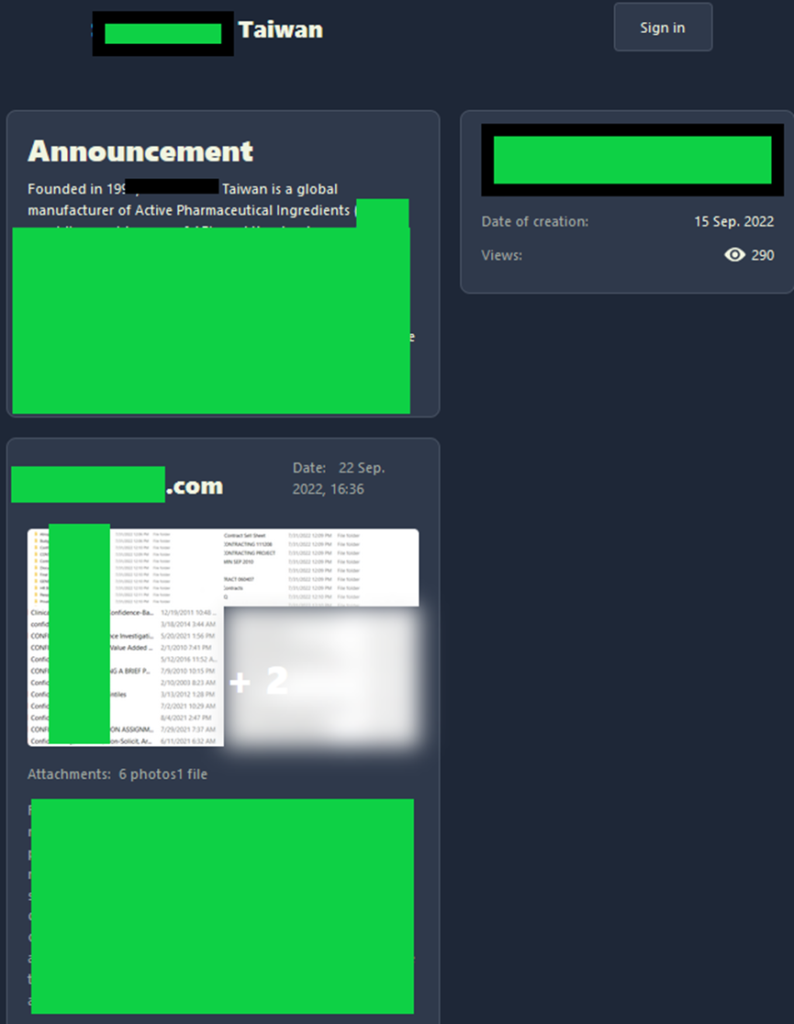

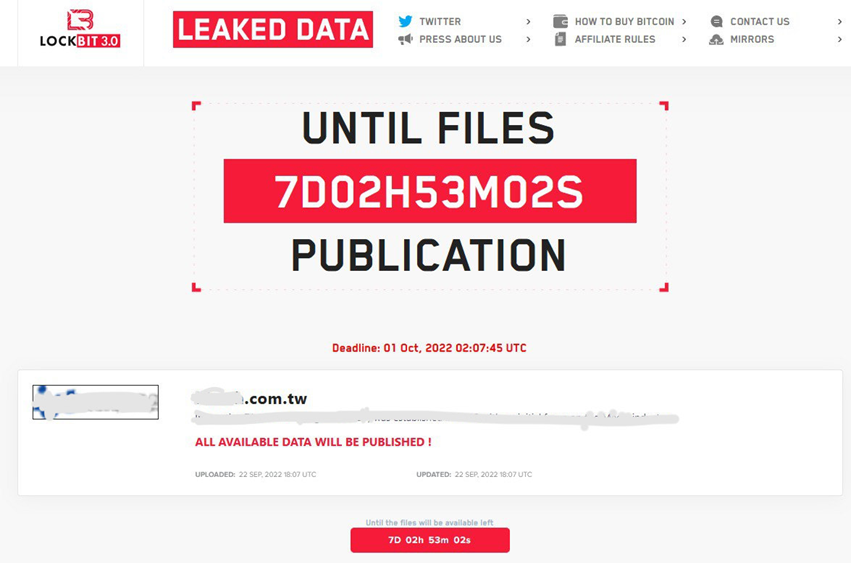

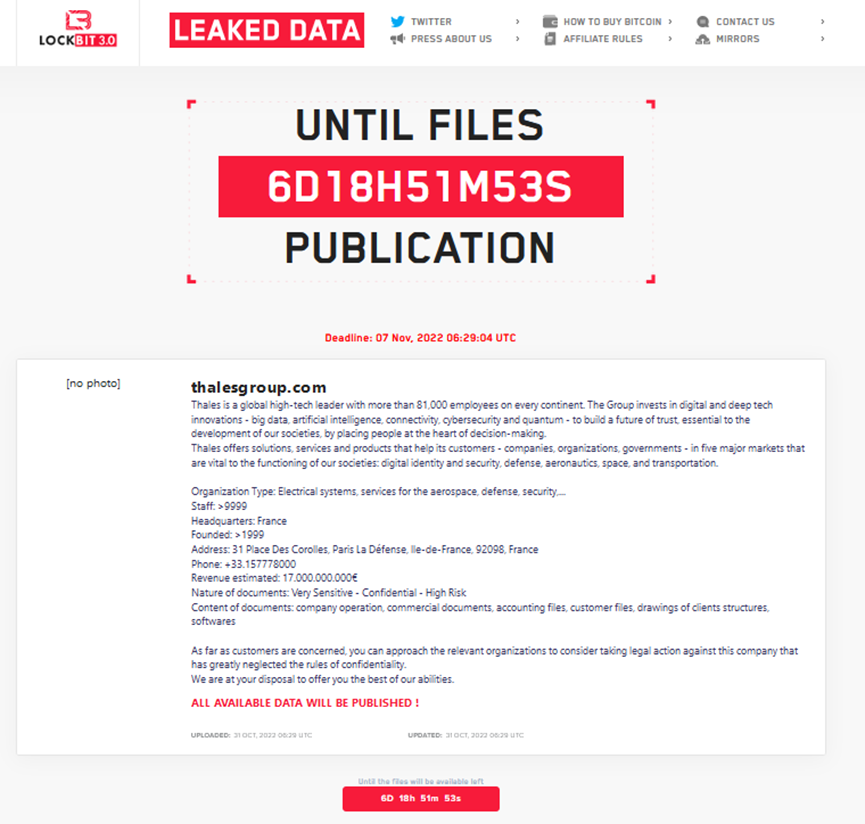

今早,LockBit在其揭秘網站上透露,6天後將公佈Thales的數據,顯然Thales Group又遭到了LockBit勒索軟體集團的入侵,而這次是已經升級至3.0版本的LockBit勒索軟體;又稱為LockBit Black。

LockBit稱將在11 月 7 日公開從Thales Group盜來的數據,當中包括公司運營、商業文件、會計記錄、客戶檔案、客戶結構計劃和軟體資訊等。值得一提的是,LockBit在Thales Group的貼文中,鼓勵Thales的客戶對該公司採取法律途徑,表示就客戶而言,應聯繫相關組織,對這家嚴重忽視保密規定的公司採取法律行動。

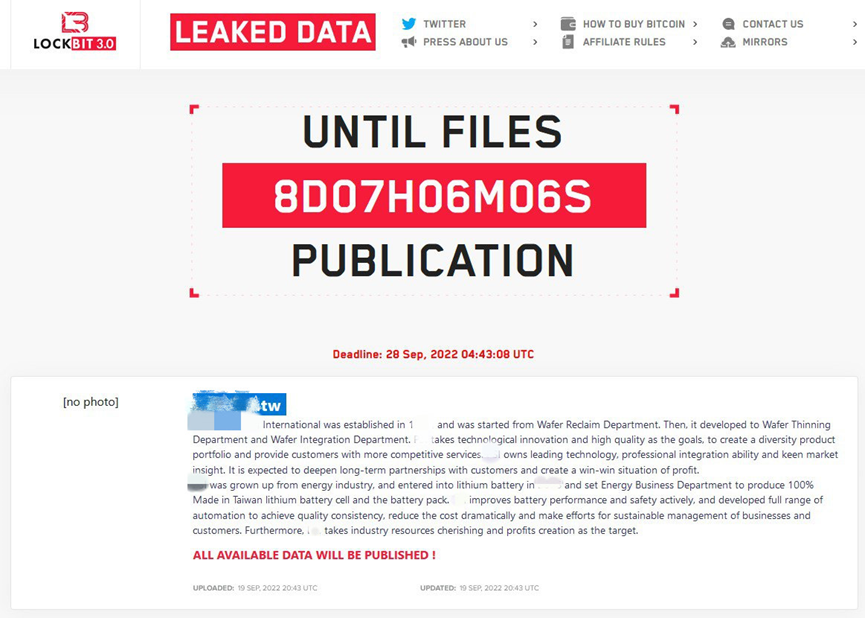

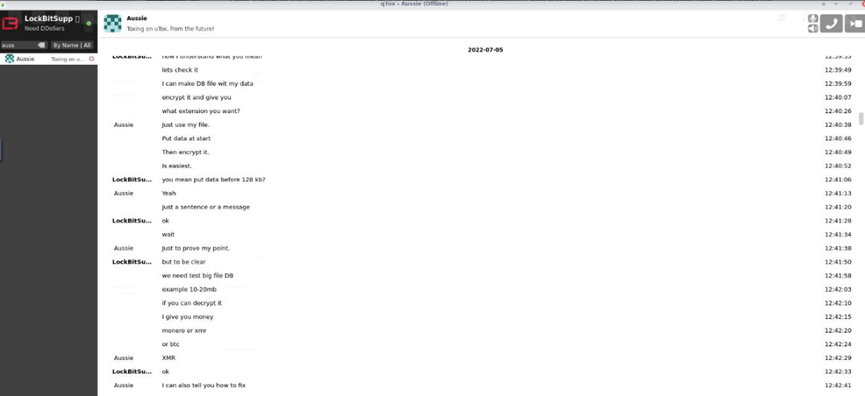

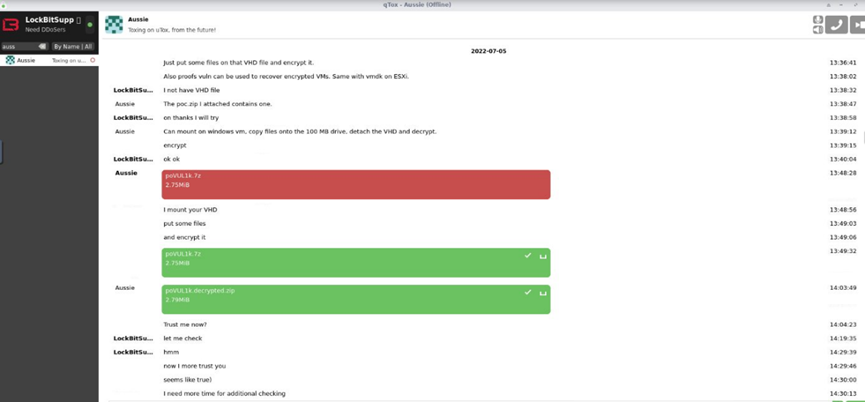

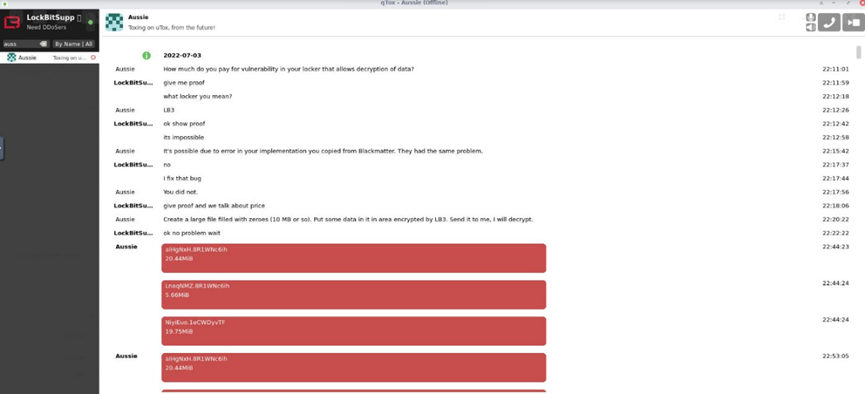

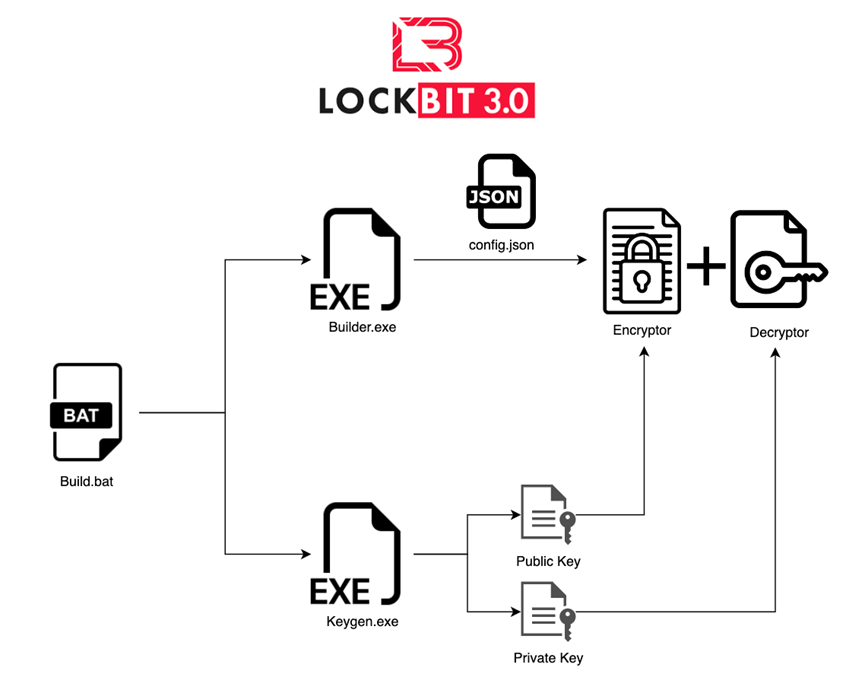

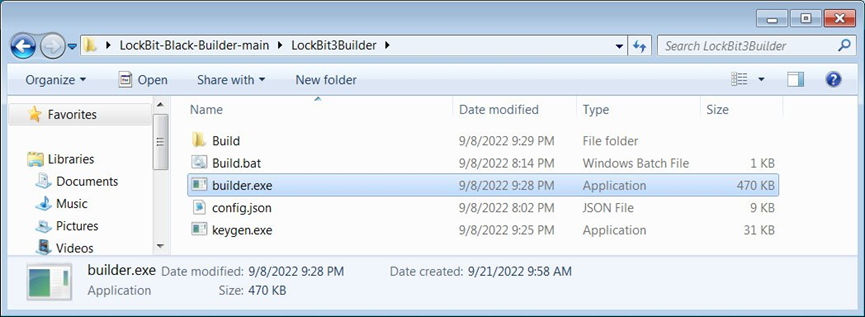

LockBit是目前其中最成功的勒索軟體即服務(Ransomware-as-a-Service;RaaS)之一,持續修補及更版,LockBit於 2019 年 9 月以 ABCD 的名義開始運營,在2021年6月推出升級版 LockBit 2.0帶來了多項新功能,號稱是史上加密速度最快的勒索軟體,可於3小時內加密25台伺服器與225個work stations,並在2022年 6 月打著讓勒索軟體再次偉大( Make Ransomware Great again)的口號,推出3.0新版。

LockBit 3.0 引入了幾個新功能,可概括為:

延長倒時計:可以花錢延長數據公佈的時間

銷毀所有數據:可以付費銷毀受害者組織中洩露的所有數據;

隨時下載數據: 可以付費下載從受害公司竊取到的所有資料。

顯然地,每種“服務”的成本是不同的,可使用比特幣或門羅幣支付。

Thales集團是位居全球技術領先的國際集團,領域橫跨航太、地面交通運輸、國防科技、安全、數位科技暨服務等各方面,Thales遍佈全球68個國家總計捌萬多名員工。

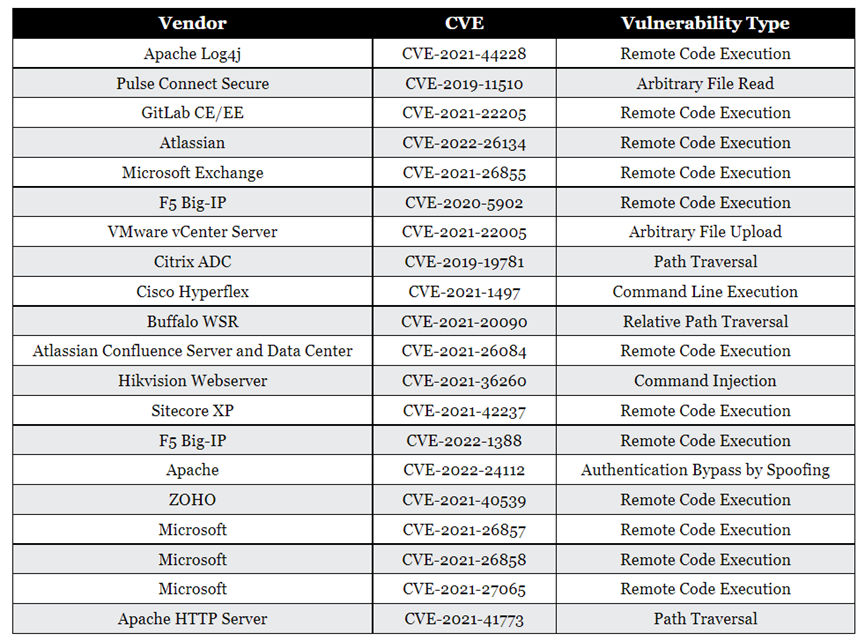

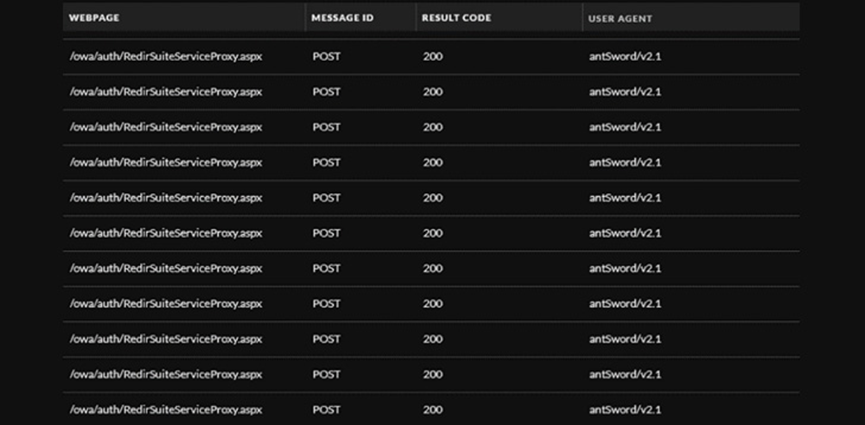

LockBit 3.0 的部分入侵指標(Indicator of compromise -IOCs):

SHA1

729eb505c36c08860c4408db7be85d707bdcbf1b

091b490500b5f827cc8cde41c9a7f68174d11302

e35a702db47cb11337f523933acd3bce2f60346d

25fbfa37d5a01a97c4ad3f0ee0396f953ca51223

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”