Kootenai Health醫院受到勒索軟體集團ThreeAM的攻擊

Photo Credit: GBHackers庫特內醫院(Kootenai Health)近日披露了一起資料外洩事件,超過464,088名病患的個資受到影響,這些資料是被名為ThreeAM(3AM)的勒索軟體集團所洩露。Kootenai Health 是一家位於愛達荷州科達倫 (Coeur d’Alene) 的醫療機構。它是一個區域醫療中心,提供全方位的醫療服務,包括緊急護理、外科手術、癌症醫療和專門治療。 Kootenai Health 以致力於綜合性醫療而聞名,並且提供住院病床和門診服務。

根據庫特內醫院提交給緬因州總檢察長辦公室的資料外洩通知信,2024年3月2日,公司發現部分IT系統出現異常,隨即展開調查,並尋求業界頂尖的資安專家協同合作。

調查顯示,2024年2月22日左右,網路攻擊者入侵了庫特內醫院的網路,竊取了病患的個人資訊,包括姓名、出生日期、社會安全號碼、駕照或政府發行的身份證號碼、病歷號碼、治療資訊以及診斷資訊、用藥資訊及健康保險資訊等。

庫特內醫院表示,目前尚不知道有任何遭竊資訊被盜用的情況。他們盡快通知受影響的病患,並附上受影響個人如何註冊 12 至 24 個月個資保護服務的說明,依據受害者遭到洩露的是哪種資料,會予以相應的個資保護服務。

庫特內醫院表示,發現異常活動後,立刻採取相應措施以確保數位環境的安全。經過全面性的查驗,確認受影響的資料後,於2024年8月1日,庫特內醫院對受影響資料的後續處置措施也告一段落。

應對這次的事件,庫特內醫院宣布實施額外的安全措施,並已通知當地執法單位,包括聯邦調查局(FBI)。另外庫特內醫院還透過IDX公司 (入侵回應服務廠商) 提供免費的信用監控和個資竊盜保護服務。

凌晨3點 勒索軟體集團洩露資料

3AM勒索軟體集團已聲明他們確實參與了這次攻擊,並在他們的暗網入口網頁上洩露了被駭資料,這也間接表明了受害方尚未支付贖金。

遭竊資料包含一個 22GB 的檔案,這個檔案免費提供使用,任何其他網路犯罪分子都可以任意下載該檔案資料並用於其他進一步的攻擊行動。

網路安全技術廠商賽門鐵克 (Symantec) 的威脅獵捕團隊表示,3AM勒索軟體系列是在2023年9月首次被發現。這個軟體是用Rust程式語言編寫,在開始加密程序之前,它會嘗試中斷多種服務,並在加密完成後試圖刪除磁碟區陰影副本(Volume Shadow copies)。

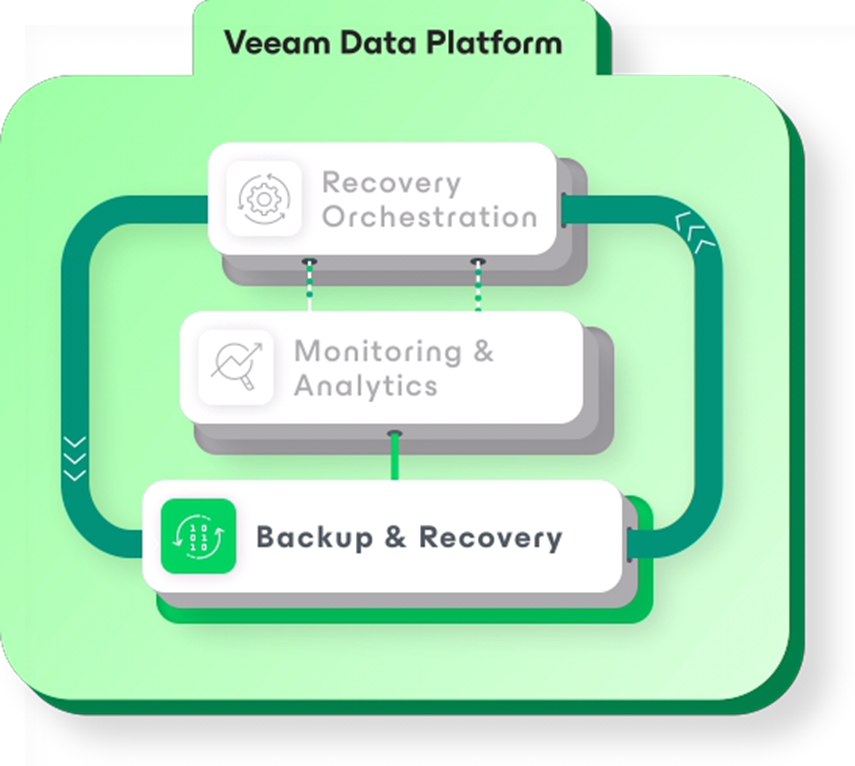

被加密的檔案其檔名末端會被添加“.threeamtime”,此外這個勒索軟體還支援多種指令來阻止應用程式進行備份及資訊安全軟體的運作。另一個特性是此軟體僅對符合預設條件的檔案進行加密。

資安培訓認證公司Intrinsec分析師於一月份的報告中談到,他們發現3AM和Conti,the Royal等勒索軟體集團之間有著顯著的關聯性,表明這三個集團之間應該存在某種結盟關係。

ThreeAM勒索軟體相關的部分的入侵指標(IOCs):

| 079b99f6601f0f6258f4220438de4e175eb4853649c2d34ada72cce6b1702e22 |

| 307a1217aac33c4b7a9cd923162439c19483e952c2ceb15aa82a98b46ff8942e |

| 680677e14e50f526cced739890ed02fc01da275f9db59482d96b96fbc092d2f4 |

| 991ee9548b55e5c815cc877af970542312cff79b3ba01a04a469b645c5d880af |

| ecbdb9cb442a2c712c6fb8aee0ae68758bc79fa064251bab53b62f9e7156febc |

| 832a3c90b047e7c5dcfd373d238d16e33e238354d9b1af673003af22f4376e4c |