中國駭客組織「Salt Typhoon」已入侵數十個國家的電信公司,範圍涵蓋美國、印太地區、歐洲和其他地方

在週三(12月4日)的白宮記者會上,美國總統拜登的副國家安全副顧問安妮·紐伯格(Anne Neuberger)警告,中國國家支持的駭客組織「Salt Typhoon」已經成功入侵數十個國家的電信公司,並對全球通訊基礎設施造成嚴重威脅。Neuberger透露,其中包括美國的八家主要電信公司,當中有四家公司此前未被公開報導過,突顯攻擊的廣泛性與隱蔽性。

她表示:「這些駭客活動可能已經持續了一至兩年,其影響範圍不僅限於印太地區,還波及歐洲及其他地區的電信企業。」她強調:「這是一項針對性極強的間諜行動,目標直指政府官員的敏感通訊,以及企業的核心智慧財產權。」

加密技術成為應對核心建議

在週二(12月3日),CISA 和 FBI 的高級官員共同建議美國民眾立即採用加密技術來保護通訊安全。他們指出,加密是應對此類網路攻擊的關鍵手段:「無論是文字訊息還是語音通訊,加密都能有效阻止駭客攔截後解讀信息。」這一建議不僅針對個人用戶,也適用於企業和政府部門,旨在大幅降低敏感數據被利用的風險。

T-Mobile與其他電信企業遭受攻擊

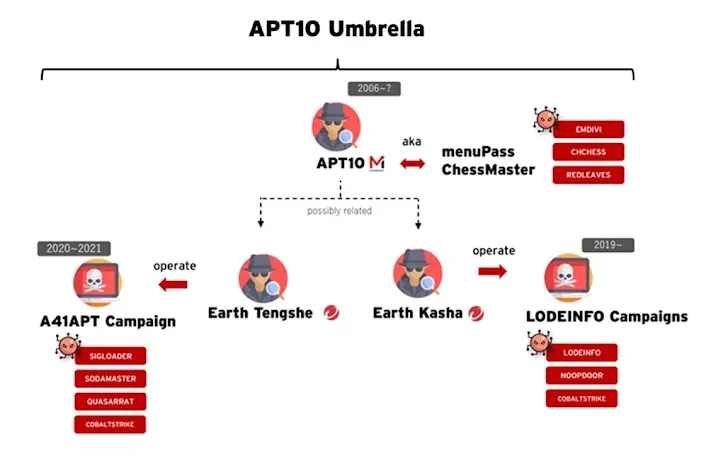

T-Mobile的資安長上週表示,公司的系統是透過一個有連接的有線網路供應商而被攻擊,但目前已經看不到任何駭客活動的跡象。Salt Typhoon這個駭客組織也被稱為FamousSparrow、Earth Estries、Ghost Emperor和UNC2286,自2019年起便針對東南亞的政府機構與電信公司進行入侵活動。CISA和FBI在10月底證實了這次駭客攻擊,Salt Typhoon入侵了多家電信公司的網路,包括T-Mobile、Verizon、AT&T和Lumen Technologies。

攻擊的規模與隱患

聯邦調查揭示,Salt Typhoon 不僅成功侵入部分美國政府官員的私人通訊平台,甚至深入竊取了政府執法部門的監聽平台數據,包括特定執法記錄與客戶通話詳情。這些行動表明駭客已在美國的關鍵基礎設施內部取得立足點,並可能進行長期的情報蒐集。

根據《華爾街日報》的分析,中國駭客可能已控制這些網路數月甚至更長時間,竊取包括企業與個人數據流量在內的海量資料,對國家安全與商業機密構成雙重威脅。

國際合作與防禦升級

為應對這次攻擊,CISA 聯合 FBI、國家安全局(NSA)及多個國際合作機構於週二(12月3日)發佈了專門針對 Salt Typhoon 的防禦指南。指南針對通訊基礎設施提出多項強化建議,包括:

*立即修補漏洞:要求企業和機構更新所有系統軟體,避免利用已知漏洞的攻擊。

*提升通訊保密性:鼓勵部署端到端加密的通訊方案,防止數據攔截。

*強化網路分段與監控:加強內部網路隔離,縮小駭客可能擴散的範圍。

*定期安全評估:要求系統管理員定期進行漏洞掃描和滲透測試,以提高網路防禦的敏捷性。

國際上,相關受害國家也加強了情報共享,並呼籲對中國的網路間諜行為採取更強有力的外交回應。這起事件可能推動更多國家參與制定全球網路安全協議,加強跨境協作應對日益頻繁的國家級網路攻擊。

對未來的影響與啟示

Salt Typhoon 的攻擊揭示了現代電信基礎設施的潛在風險,也暴露出全球在應對網路間諜行為上的防禦漏洞。以下是可行的下一步措施:

全球網路安全標準化:在國際層面推動建立統一的網絡安全規範,增強全球一致性。

技術創新投入:加速部署人工智能驅動的威脅檢測技術,探索量子密碼學應用,構建更加安全的通訊環境。

建立常態化聯合演習機制:促進政府、企業與技術專家的合作,模擬與測試應對大規模網路攻擊的能力。

Salt Typhoon 的事件不僅是一場網路安全危機,也是一個重要的警鐘,提醒全球必須更加專注於數位基礎設施的長期韌性與安全性。

Salt Typhoon駭客組織相關的部分的入侵指標(IOCs):

| 505b55c2b68e32acb5ad13588e1491a5 |

| 9218e2c37c339527736cdc9d9aad88de728931a3 |

| 25b9fdef3061c7dfea744830774ca0e289dba7c14be85f0d4695d382763b409b |

| 2b5e7b17fc6e684ff026df3241af4a651fc2b55ca62f8f1f7e34ac8303db9a31 |

| 44ea2e85ea6cffba66f5928768c1ee401f3a6d6cd2a04e0d681d695f93cc5a1f |

| 6d64643c044fe534dbb2c1158409138fcded757e550c6f79eada15e69a7865bc |

| b63c82fc37f0e9c586d07b96d70ff802d4b707ffb2d59146cf7d7bb922c52e7e |