中國APT駭客組織Mustang Panda小檔案:

別名:Bronze President、HoneyMyte、Red Lich、TEMP.HEX、TA416、RedDelta、LuminousMoth、PKPLUG

主要目標行業:非政府組織(NGOs)、政府、電信業

攻擊向量:魚叉式網路釣魚、垃圾郵件、DLL 側載、誘騙

目標地區:北美、西/東歐、南亞、中亞、東亞、非洲、大洋洲

常使用的惡意軟體:PlugX、Hodur、Toneins、ToneShell、PubLoad、Poison Ivy

利用的漏洞:CVE-2021-26855、CVE-2021-27065、CVE-2017-0199

常使用的工具:Cobalt Strike

Mustang Panda,也被稱為青銅總統(Bronze president),TA416和 Earth Preta等,是一個由中國國家資助的高級持續威脅 (APT) 組織,至少從2017 年開始活躍。該組織主要針對東南亞的組織,重點是政府、軍事和外交實體,並以其使用的定製版本的 PlugX 惡意軟體對全球組織進行數據竊取攻擊而聞名,中國APT駭客組織 Mustang Panda在今年開始的攻擊中部署了一個名為MQsTTang的新自訂義後門。

Mustang Panda 的新 MQsTTang惡意後門似乎並非基於以前的惡意軟體,這表明駭客為了逃避檢測開發了它。根據3 月 2 日ESET

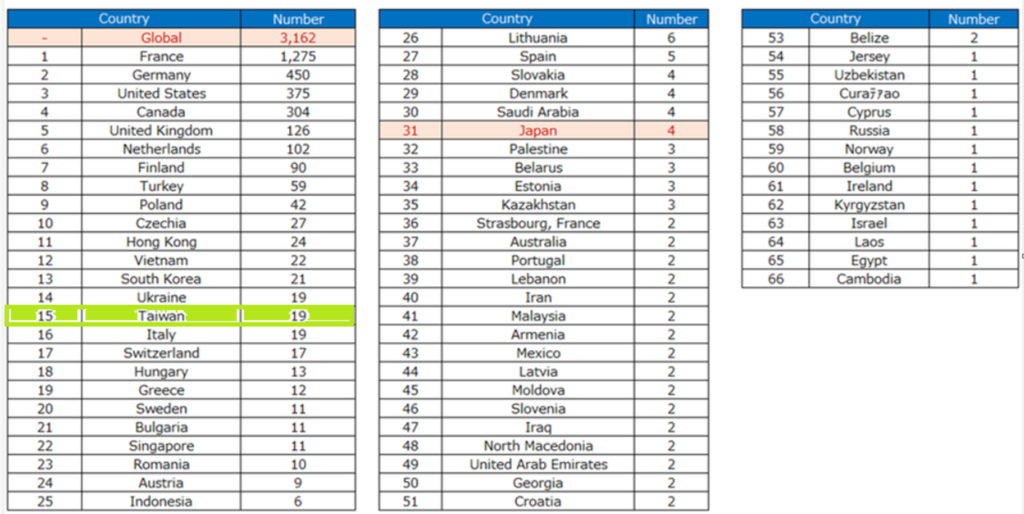

發布的報告,其研究人員在 2023 年 1 月開始並且仍在進行的活動中發現了 MQsTTang,該活動針對歐洲和亞洲的政府和政治組織,重點是台灣和烏克蘭。它的目標顯然是向中國提供必要的情報,以避免負面報導或影響其他國家的政策。例如,在俄烏戰爭期間,駭客組織通過載有與俄羅斯襲擊烏克蘭相關的主題和新聞的文件將歐洲組織作為目標。

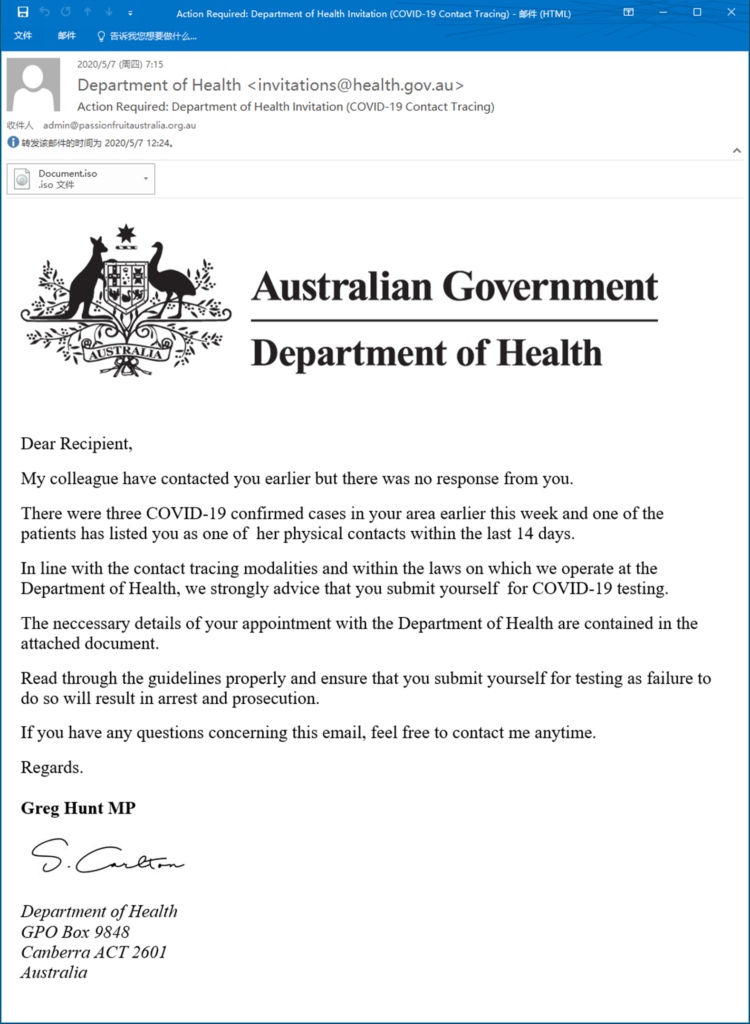

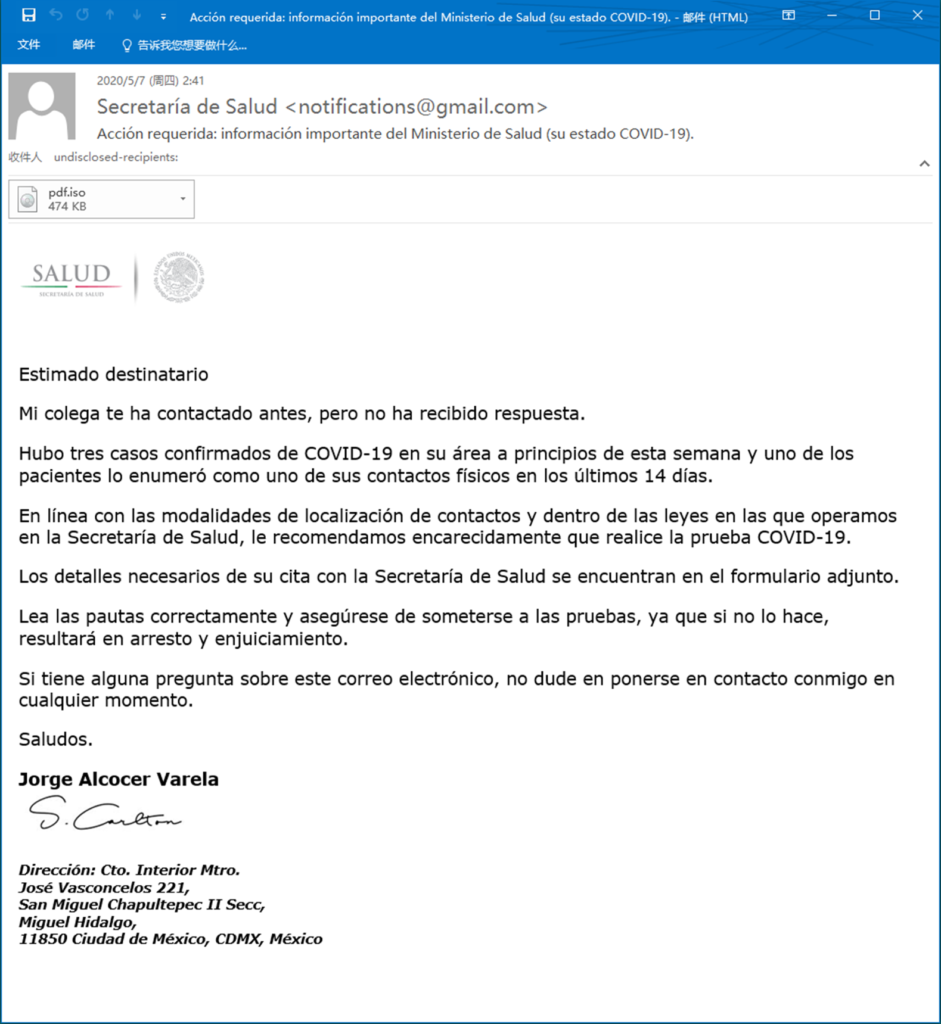

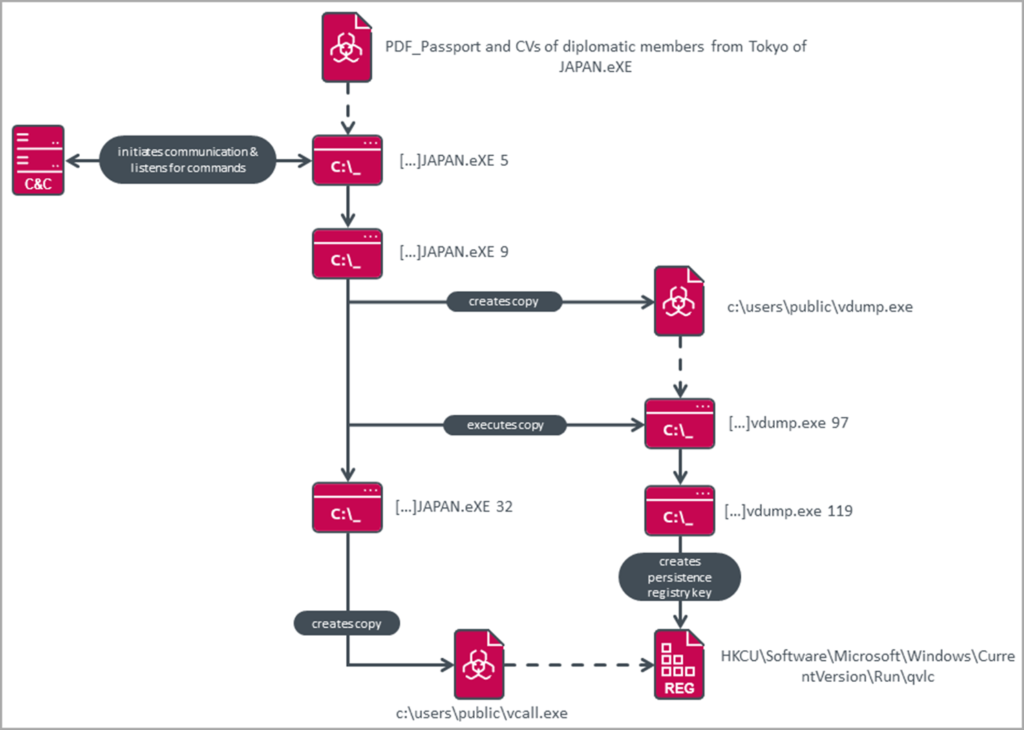

據悉,惡意軟體通過魚叉式網路釣魚電子郵件進行分發,而有效負載是從與之前的 Mustang Panda 活動相關聯的用戶建立的 GitHub 存儲庫中下載的。該惡意軟體是壓縮在 RAR 檔案中的可執行檔案,其名稱帶有外交主題,例如外交使團成員的護照掃描件、大使館照會等。

新的 MQsTTang 後門

ESET 將 MQsTTang 描述為Barebones後門,使駭客組織能夠在受害者的機器上遠端執行命令並接收其輸出。這個新的 MQsTTang 後門提供了一種遠端Shell,沒有任何與該組織的其他惡意軟體家族相關的附加功能,”ESET 報告中寫道。

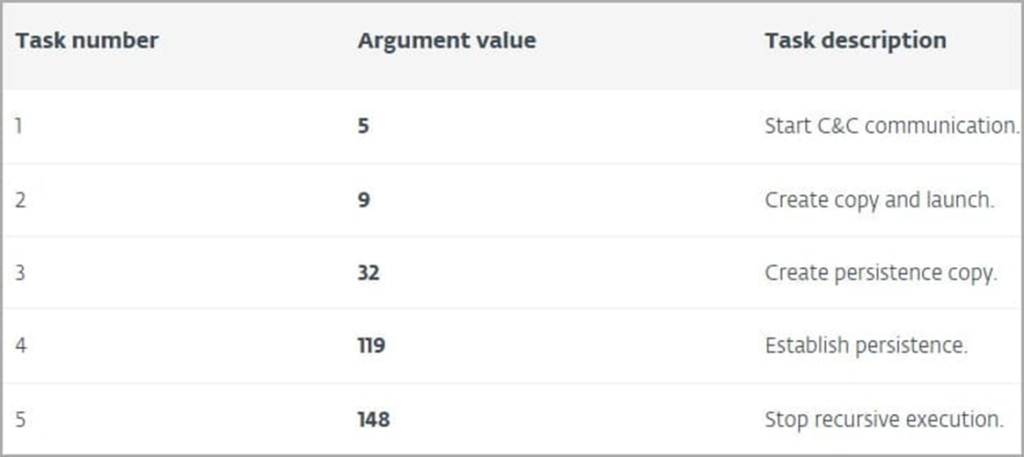

啟動後,惡意軟體會使用命令行參數建立自身副本,執行各種任務,例如啟動 C2 通信、建立持久性等。

通過在“HKCU\Software\Microsoft\Windows\CurrentVersion\Run”下添加一個新的註冊表項來建立持久性,這會在系統啟動時啟動惡意軟體,重啟後,只執行C2通信任務。

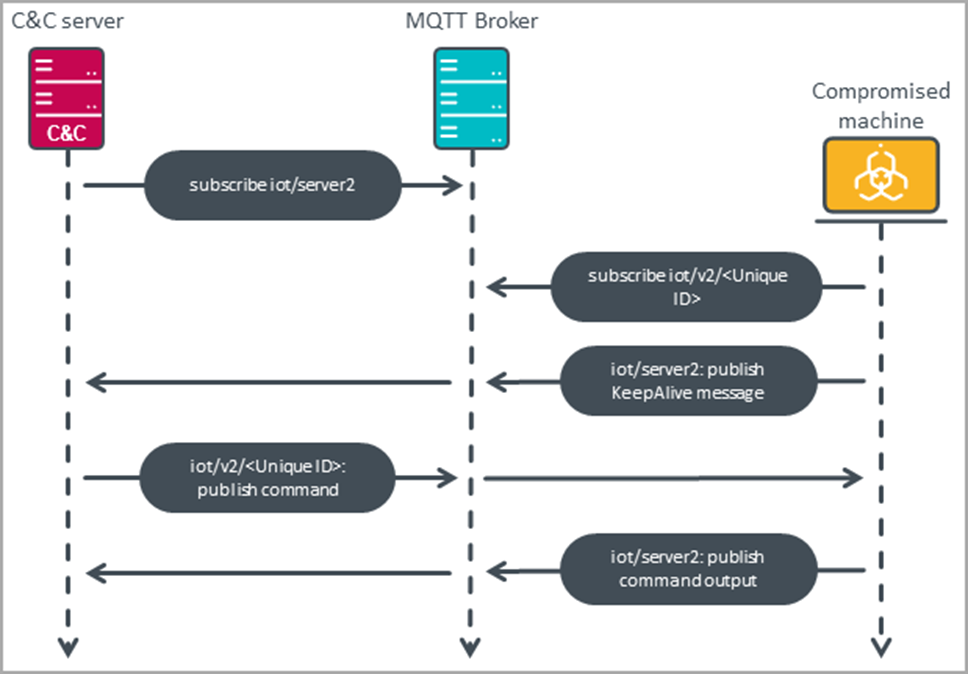

新型後門的一個不尋常特徵是使用 MQTT 協議進行C2伺服器通信。MQTT為惡意軟體提供了對 C2 攻擊的良好彈性,通過代理傳遞所有通信來隱藏攻擊者的基礎設施,並使其不太可能被尋找更常用的 C2 協定的防禦者檢測到。

為了逃避檢測,MQsTTang 會檢查主機上是否存在除錯工具(Debuggers)或監控工具,如果發現,它會相應地更改其行為。

Trend Micro 的分析師在2022 年 3 月至 2022 年 10 月期間觀察到另一項最近的 Mustang Panda 行動,他們報告說看到了針對澳洲、日本、台灣和菲律賓組織的嚴重目標。

在那次活動中,威脅組織使用了三種惡意軟體變種,即 PubLoad、ToneIns 和 ToneShell,這三種惡意軟體在 ESET 發現的 2023 年活動中並不存在。

MQsTTang 是否會成為Mustang Panda長期武器庫的一部分,或者它是否是為專門特定操作所開發的,還有待觀察。

MQsTTang的部分入侵指標(Indicator of compromise -IOCs):

a0d7e541d5c579d2e0493794879fee58d8603b4f3fb146df227efa34c23d830e

74fe609eb8f344405b41708a3bb3c39b9c1e12ff93232d4b7efe648d66ea7380

554b27f3fb4b11b2b4e996959f0c70710986eb9ccf49efa29b2620d8d5cae152

329cacf1ef98fe7914fc682ca34893a9a68593b1ee944335cd911b865cb84bb3