RansomHub 勒索軟體集團日前駭入台灣某製造業大廠,總計 150 GB 資料遭竊

竣盟科技 於今年9月曾報導 RansomHub 勒索軟體集團攻擊台灣某大日系電機廠商,並竊取大量機敏資料。經沉寂一段時日之後,該集團又對台灣廠商出手。

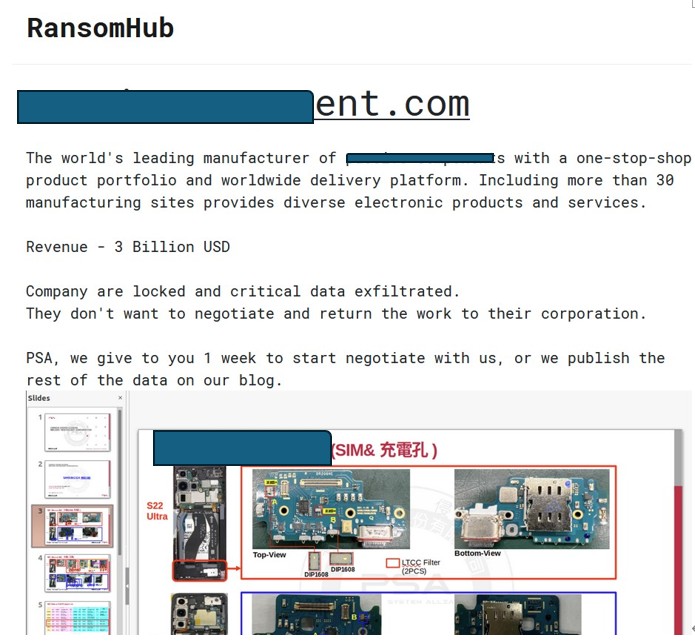

近日,RansomHub 駭客組織聲稱成功入侵台灣某上市被動元件大廠,這是一家年營收接近 30 億美元的製造業巨擘。

據該組織宣稱,外洩資料量達 150 GB,其中內容涵蓋技術設計、相關協定及證書等機密資訊。而支付贖金的截止日期為 2024 年 10 月 31 日。

根據RansomHub組織暗網上發布之資訊,受駭的製造業大廠有完整的產品線,及遍布全球的運輸平台,共計有超過 30 個生產據點,提供多樣性的電子產品類型及服務。

該組織於聲明中威脅道,給受駭公司一週時間與他們進行談判,否則就會把資料公布於他們的 Blog。同時他們也釋出多張圖片,包括電子產品的電路板照片等機密資訊。

該公司於 10 月 23 日發出重大資訊揭露,聲明中表明公司部分資訊系統遭受駭客網路攻擊,並說明公司於遭受網路攻擊時,立即啟動相關防禦機制,避免影響安全。

至於預計可能的損失或影響,公司目前評估並沒有個資或內部文件資料外洩之虞等情事,對公司營運尚無重大影響。而關於改善情形及未來因應措施,公司表示會持續提升網路與資訊基礎架構之安全管控,持續密切監控,以確保資訊安全。

被動元件產業是台灣電子製造業的關鍵部分,供應全球市場各種電子零組件。這些元件被廣泛應用於智慧型手機、電腦、汽車電子等產品中。因此,這類公司往往成為駭客組織的目標,因為它們擁有龐大的技術資料和商業機密。

勒索軟體攻擊的特點是加密受害者的資料並索取贖金,以換取資料解密鑰匙。這不僅可能導致企業的日常運營中斷,還可能讓公司的競爭對手或不法分子獲得關鍵技術資料,進一步威脅其市場競爭力。此外,對於一家上市公司而言,這類安全事件如果處理不當,可能會導致股價下跌及品牌信譽受損。

台灣的電子製造業高度依賴全球供應鏈,這意味著這類企業持續面臨來自世界各地的網絡威脅。近年來,隨著台灣企業在全球市場中的地位上升,針對台灣高科技產業的駭客攻擊也日益增多。台灣的網路安全專家已多次警告,企業需要投資更多的資源以強化其資訊安全防護系統。

這次攻擊再次提醒了企業加強網絡安全的重要性。專家建議,企業應該定期進行網絡安全風險評估,並且建立更完善的數據備份與還原計畫,以應對未來可能發生的攻擊事件。只有通過強化防護和快速應對,才能在這個充滿網絡威脅的時代中維持企業競爭力。

RansomHub 勒索軟體相關的部分的入侵指標(IOCs):

| 0cd57e68236aaa585af75e3be9d5df7d |

| 407dcc63e6186f7acada055169b08d81 |

| 57556d30b4d1e01d5c5ca2717a2c8281 |

| 676259a72f3f770f8ad20b287d62071b |

| da3ba26033eb145ac916500725b7dfd5 |

| de8e14fdd3f385d7c6d34b181903849f |

| f17ceae8c5066608b5c87431bac405a9 |

| ff1eff0e0f1f2eabe1199ae71194e560 |

| 189c638388acd0189fe164cf81e455e41d9629d6 |