資安研究員發現首次一種規模比較大的 Windows 勒索軟體被移植到 Linux 系統,以進行有針對性的入侵,卡巴斯基的研究人員分析了Linux版本的RansomExx勒索軟體,RansomExx也被稱為Defray777,是一種相對較新的勒索軟體,於今年6月初首次被發現,同時也是一種人為操作勒索軟體(Human-operated ransomware),這意味著攻擊者在獲得對目標網路的訪問權限後便得手動感染系統。

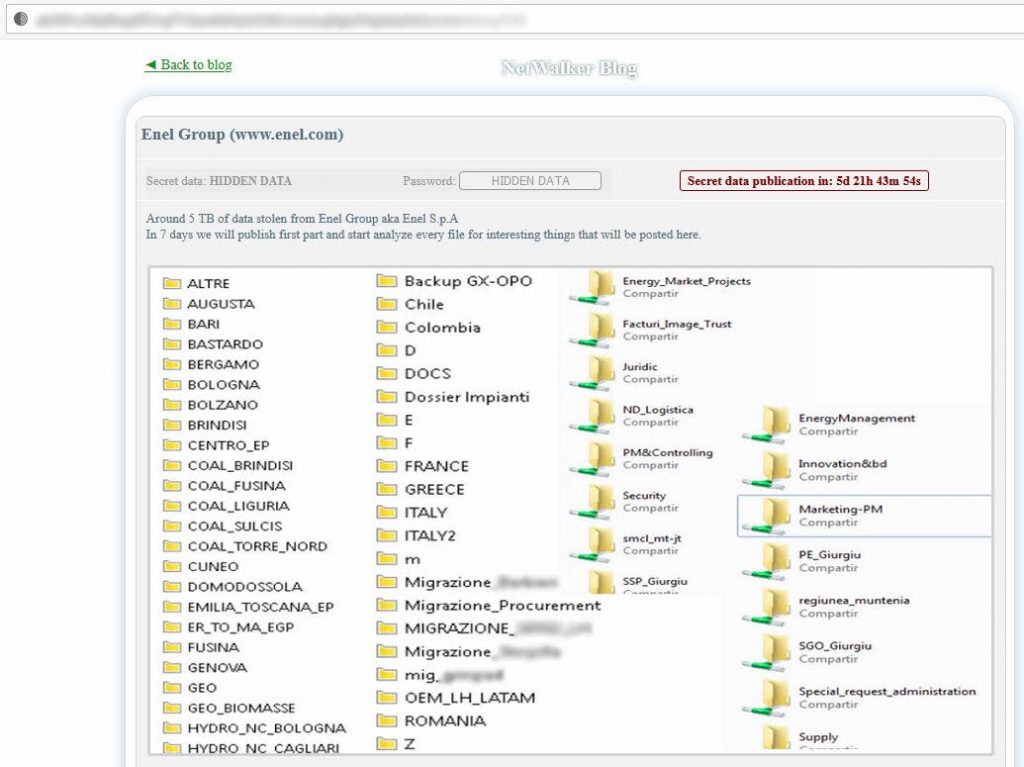

RansomExx於2020年6月對德州運輸部的發動了攻擊; 8月攻擊了柯尼卡美能達(Konica Minolta);9月對美國政府承包商泰勒技術公司(Tyler Technologies) 發動了攻擊;以及最近對巴西法院系統(STJ)的攻擊。

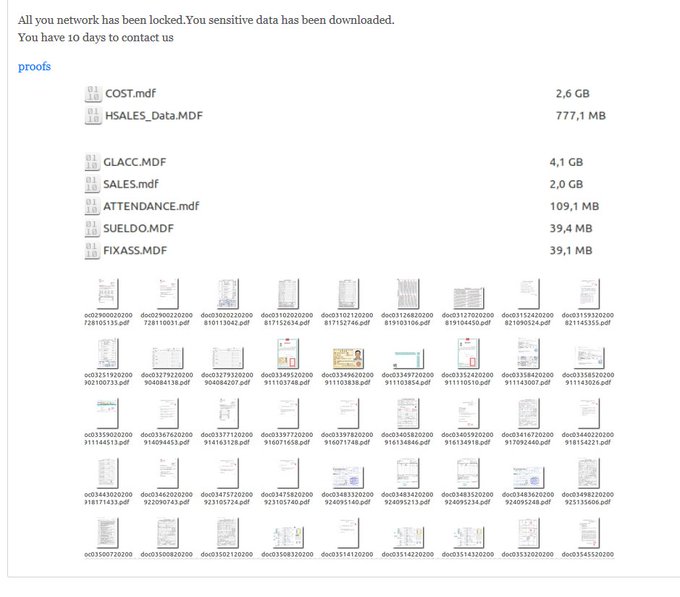

最近發現當針對Linux伺服器時,RansomExx會部署一個名為“ svc-new”的ELF可執行檔,用於加密受害者的伺服器。

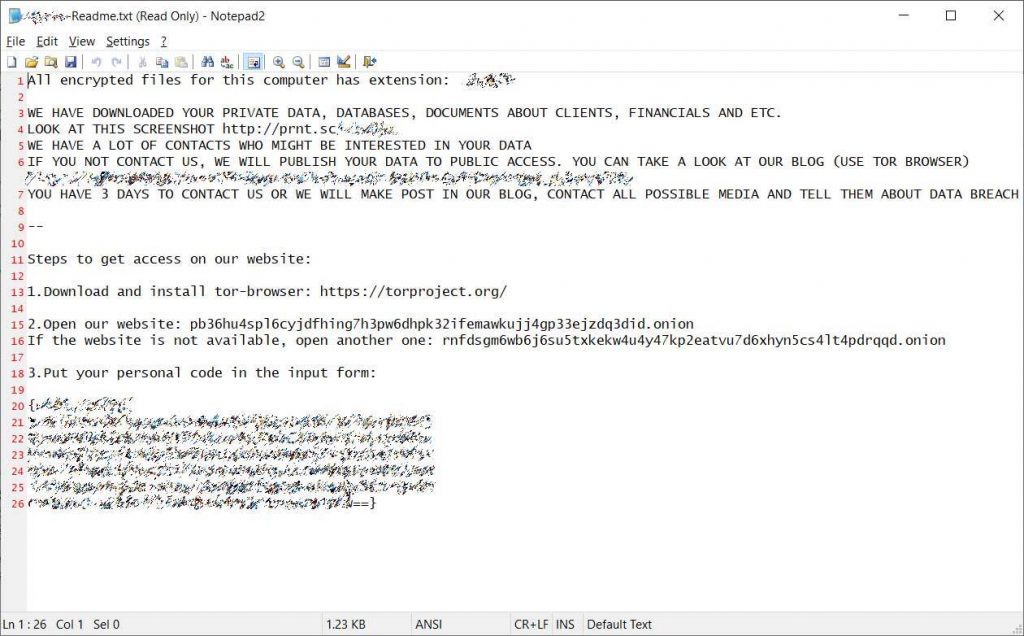

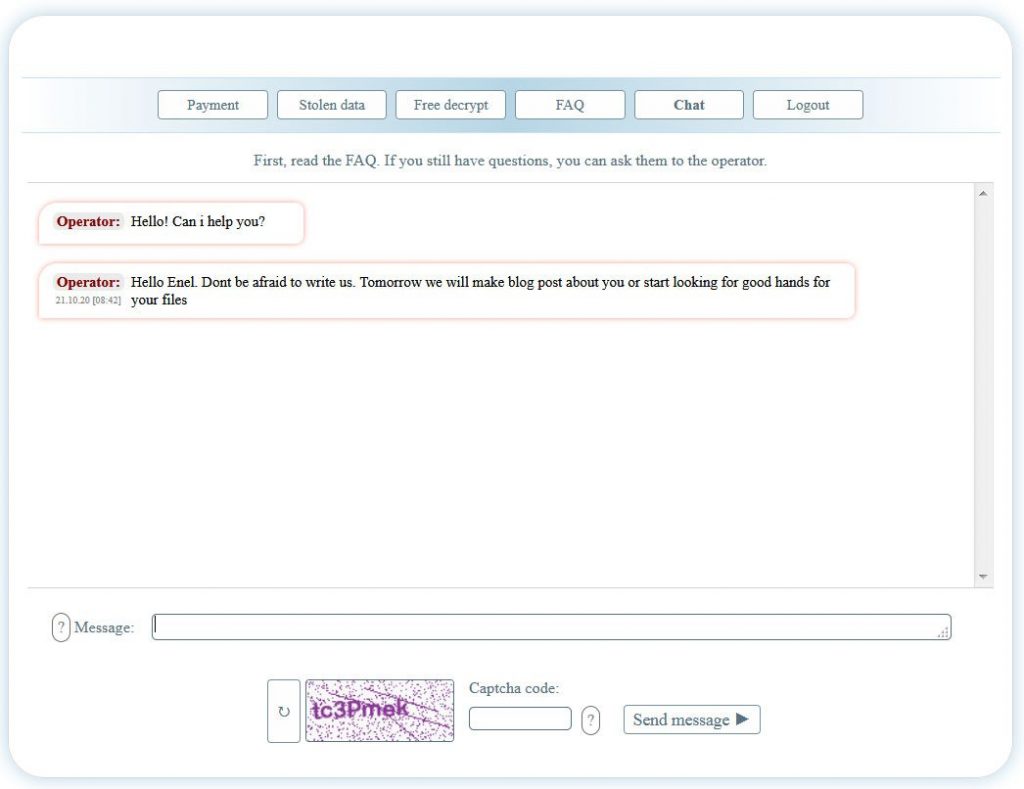

根據卡巴斯基:經過初步分析,我們注意到Trojan木馬的程式碼,勒索信件的文字和勒索方法的相似之處,這表明我們已經遇到了以前已知的勒索軟體家族RansomEXX的Linux版本。研究員說在啟動後該木馬會生成一個256位密鑰,並使用它來加密屬於受害者的所有檔案,這些檔案可以使用ECB模式下的AES分組密碼來訪問。AES密鑰通過嵌入特洛伊木馬程式中的公共RSA-4096密鑰進行加密,並附加到每個加密檔案中。

但專家指出,RansomEXX缺乏Trojan木馬的其他功能,如C2通信,反分析功能以及殺死進程的功能,也與Windows版本不同,Linux版本不會擦除可用空間。

專家注意到,當受害者支付贖金時,他們將同時獲得Linux和Windows解密工具,以及相應的RSA-4096私鑰和嵌入在執行檔中的加密文件副檔名。

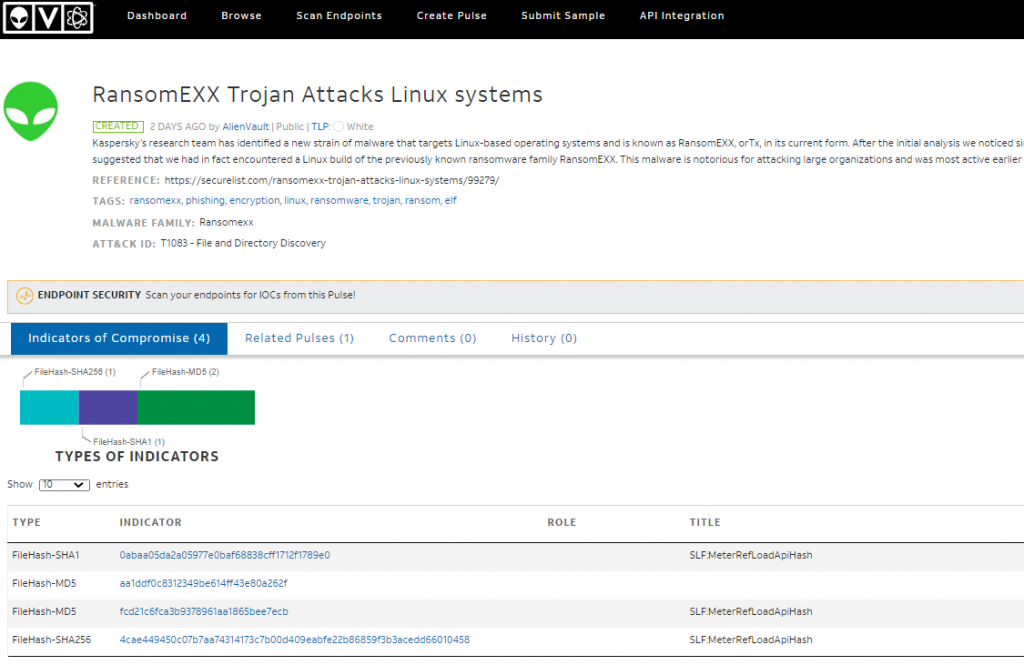

最近Linux版本的IOC:

aa1ddf0c8312349be614ff43e80a262f

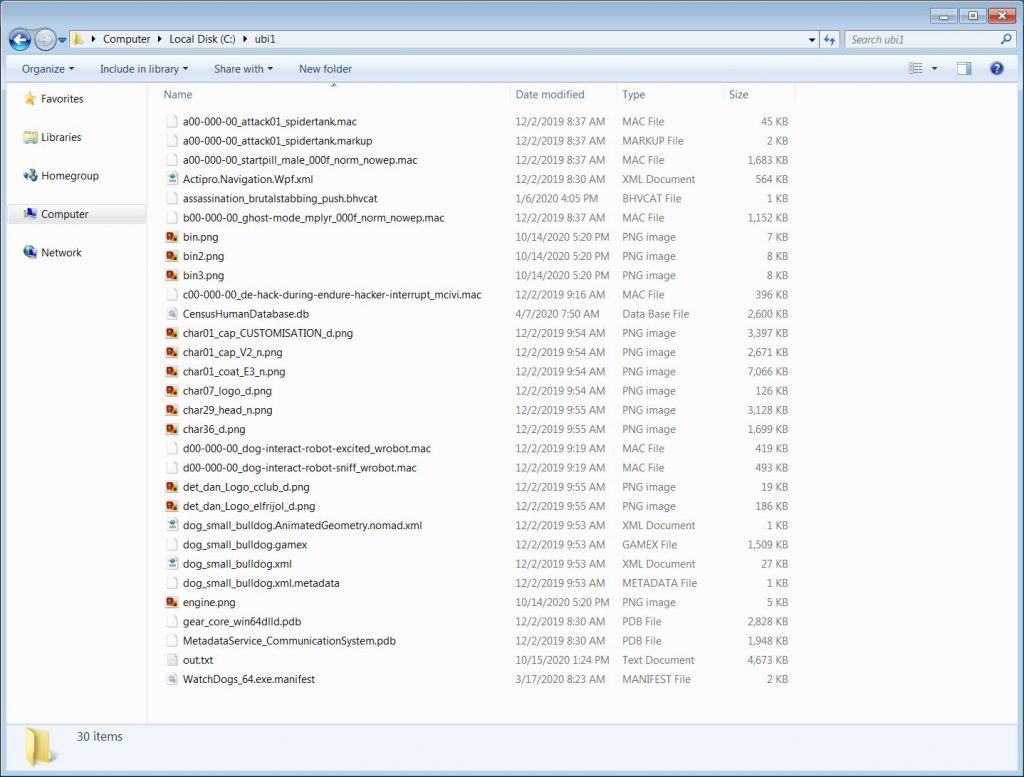

早期Windows版本的IOC:

fcd21c6fca3b9378961aa1865bee7ecb

RansomExx勒索軟體情資, 就在竣盟科技代理的 AlienVault OTX 情資平台上:

https://otx.alienvault.com/pulse/5fa577b4aa9de26c3b347142

Source: https://securelist.com/ransomexx-trojan-attacks-linux-systems/99279/?es_p=12938065

*****竣盟科技快報歡迎轉載,但請註明出處