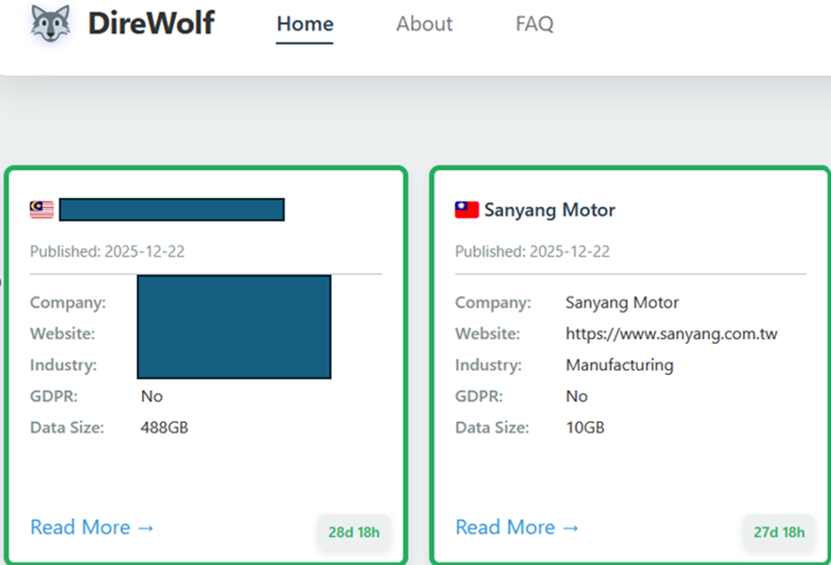

這不是演習,勒索軟體組織 DireWolf (冰原狼) 回來了。

12 月 23 日,該組織於暗網洩密網站(Data Leak Site, DLS)宣稱,已入侵台灣上市公司 三陽工業(Sanyang Motor),並將其列為最新受害者。駭客聲稱竊得約 10GB 的內部機敏資料,內容涵蓋內部文件、財務與法務資料、保密協議(NDA)、資料庫備份、稽核報告、客戶資訊、個資與交易紀錄等,並揚言 27 天後全面公開外洩。

消息一出,立即在資安圈與製造業引發高度關注。

因為這不僅是一家企業的事件,而是對整個產業鏈的系統性警訊。

同日,三陽工業亦代其子公司 南陽實業 發布重大訊息,證實部分資訊系統遭受網路攻擊。公告指出,內部即時偵測異常後,已第一時間啟動防禦與備援機制,並結合外部資安專業團隊進行事件應變,完成蒐證報案,並持續與警方合作調查。

當我們從勒索攻防的角度來看,

駭客口中喊出的「三陽工業」,更像是一個被選中的招牌,而不一定是真正的破口。

實際遭入侵的,可能是子公司、外包系統,甚至某個資料管理單位;

但對外,他們偏偏挑最有名、最有分量的品牌來說——

因為名字越大,媒體越關注,企業承受的壓力也越大。

這正是近年勒索集團最愛用的套路:

技術打小門,宣傳打大牌。

用心理戰,把一次入侵,包裝成全市場都在看的大事件。

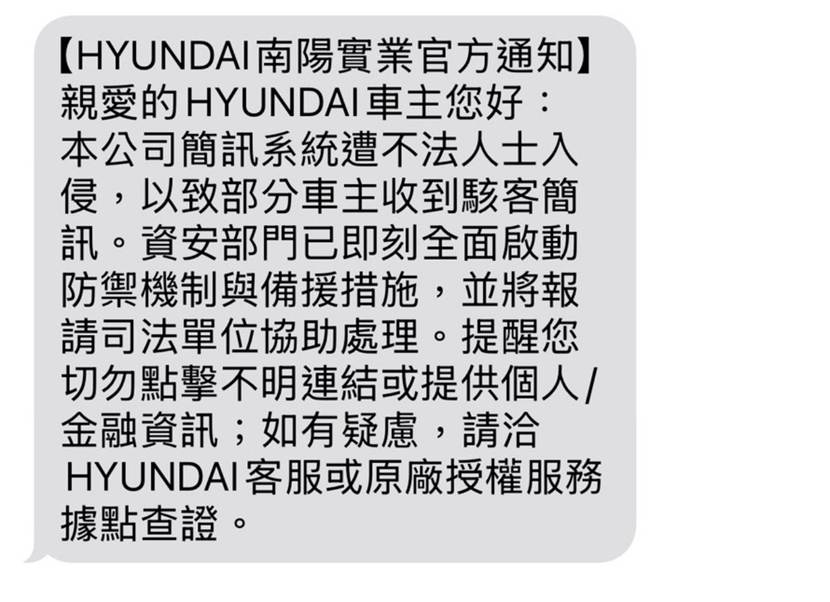

攻擊升級:從企業內網,擴散到終端客戶

同一天(12 月 23 日),不少由台灣南陽實業總代理的現代汽車(Hyundai)車主 收到DireWolf Ransom Group名義寄發的可疑簡訊,內容聲稱:

「您的個人與車輛資料已遭外洩。」

南陽實業隨即澄清,表示公司簡訊系統遭不法入侵,並提醒客戶:

- 勿點擊不明連結

- 勿提供任何個資或金融資訊

從戰術面來看,這代表什麼?

攻擊者已不再滿足於:

- 入侵系統

- 竊取資料

- 對企業施壓

而是進一步結合:

社交工程 + 詐騙(Smishing),

直接將戰場推向終端客戶。

其目的包括:

- 放大恐慌、製造輿論壓力

- 重創品牌信任與客戶關係

- 弱化企業談判心理防線

- 甚至同步進行二次詐財

這已是典型的:

資料外洩 + 勒索 + 客戶詐騙 的複合式攻擊劇本。

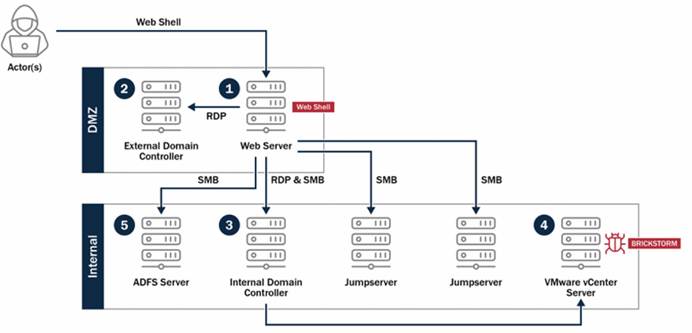

拼裝式攻擊模型:DireWolf 的「工具化」生存之道

DireWolf 並非以原創勒索程式為核心,而是採用典型的拼裝式(assembled)攻擊模型:

結合外洩原始碼、現成攻擊工具與自製模組,

快速組裝出一條高效率、可複製的攻擊鏈。

其最大特色,在於會依目標環境選擇不同破壞方式的「雙加密器策略」,本質是——

以最低成本,換取最大營運衝擊。

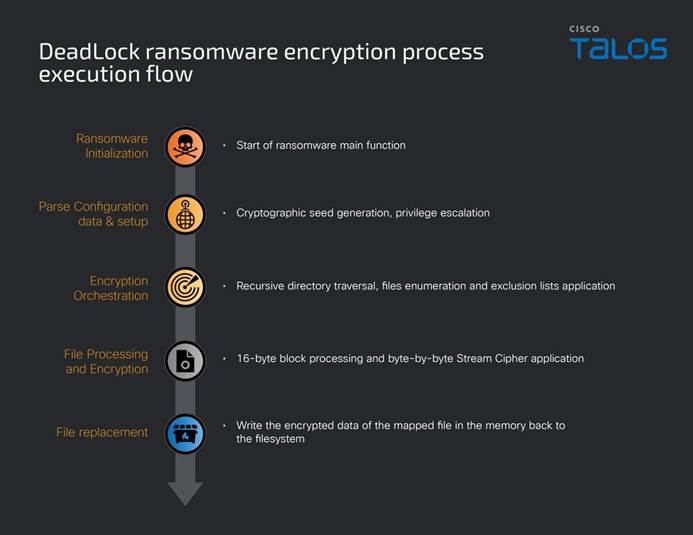

一、虛擬化環境(VM):磁碟 Header 破壞型模組

在 VMware、Hyper-V 等虛擬化環境中,DireWolf 並不進行傳統的全檔案加密,而是:

直接破壞虛擬磁碟前段結構,讓 VM 無法啟動。

技術解析

- 破壞 VM Descriptor 或檔案系統 Metadata

- 作業系統直接視為磁碟毀損

- 若備份未保留 Image 快照,復原難度極高

戰術價值

- 數秒至數分鐘內完成破壞

- 立即癱瘓 ERP、AD、DB 等關鍵系統

- 較不易被即時行為式防護攔截

本質上,這是一種「不必大量加密,也能讓營運停擺」的極致破壞手法。

二、實體主機 / NAS / 檔案分享:LockBit 3.0 Black + 分段式加密

在實體主機、NAS 與檔案分享節點等資料密集環境,DireWolf 則改用:

外洩版 LockBit 3.0 Black 作為主加密器,

搭配 Intermittent Encryption(分段式加密) 手法。

技術解析

- 僅加密檔案關鍵區塊(如每 N KB 加密一次)

- 保留 LockBit 原生 CLI 與參數控制

- 可快速橫向掃描 SMB/NFS Share

- 支援多執行緒與白名單排除

戰術價值

- 加密速度遠高於傳統全檔案加密

- 對大型檔案與 NAS 環境特別致命

- 大幅壓縮防守方反應時間

這正是為了繞過 EDR 偵測、縮短處置窗口而設計的現代勒索攻擊手法。

專家解讀:低成本、高破壞、快節奏

DireWolf 的真正威脅,不在於技術是否前所未見,而在於:

它精準體現了勒索產業化的邏輯。

這套雙加密與拼裝式模型意味著:

- 不追求原創,而是最快落地

- 不拚複雜,而是最大破壞

- 不求長期潛伏,而是快進快出

透過:

- LockBit的外洩原始碼

- 客製 VM 破壞模組

- 自動化橫向移動與資料竊取工具

- 搭配暗網洩密網站與心理戰施壓

DireWolf 能快速複製攻擊、放大規模,這正是當前勒索生態最危險的型態。

給防守方的技術提醒

針對這類攻擊模型,企業應特別注意:

- VM 磁碟完整性監控:異常寫入、Header 變更偵測

- NAS / File Server 行為式偵測:大量快速 I/O、異常加密模式

- 不可變、離線備份:特別是 VM Image 與關鍵 Share

- 假日與夜間 SOC 可視性:勒索最愛的「狩獵時刻」

- 供應鏈與子公司納入同等資安治理

從三陽/南陽事件可以看見,DireWolf 並非單點式攻擊者,

而是一個懂技術、懂心理、也懂產業運作節奏的現代勒索操盤手。

當勒索攻擊已演進成一場結合工具化技術、營運破壞與品牌心理戰的複合戰爭,

企業若沒有從架構層、監控層到應變層全面升級,

下一次 VM 無法開機、NAS 全面癱瘓的那一刻,

客戶開始收到「外洩簡訊」的那一刻,

你面對的將不只是資安事件,

而是一次全面的營運與信任危機。

Direwolf 的部分入侵指標(Indicator of compromise -IOCs):

333fd9dd9d84b58c4eef84a8d07670dd

44da29144b151062bce633e9ce62de85

aa62b3905be9b49551a07bc16eaad2ff

bc6912c853be5907438b4978f6c49e43

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.tech , 以免觸法”