MOVEit Transfer 資料洩露事件中,亞馬遜受到的影響最大

去年發生的 MOVEit Transfer 資料洩露事件,是近年來規模最大的事件之一,如今對各大企業仍存在深遠影響。最近一位自稱「資料激進駭客分子」的駭客將數百萬筆用戶資料公佈於資料洩露論壇。

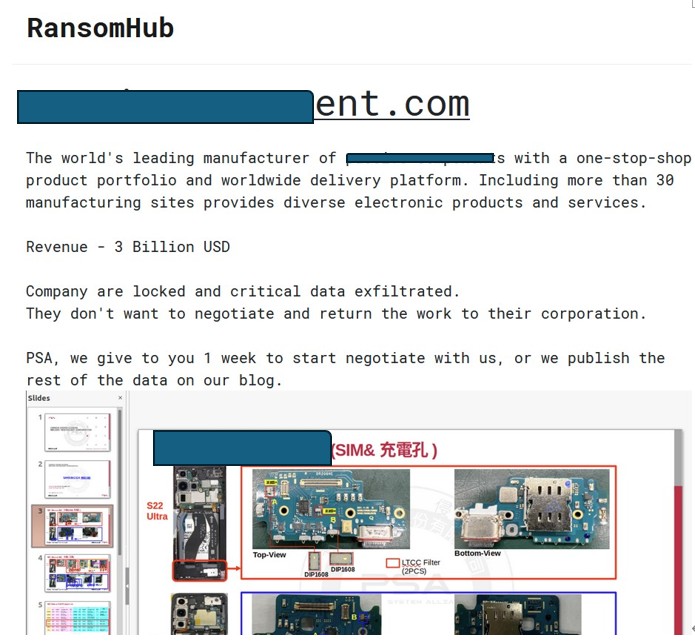

亞馬遜是這次洩露中影響最大的公司,約有近 300 萬筆紀錄被洩露。亞馬遜證實,這次資料外洩中暴露了員工的電話號碼、電子郵件地址和辦公地點等資訊。然而,亞馬遜和 AWS 系統並未遭遇到資安事件的影響。

據網路安全公司 Hudson Rock 稱,其他受影響的公司還包括銀行巨頭匯豐(HSBC)、瑞銀集團(UBS)、City National Bank,還有科技大廠 HP 和聯想(Lenovo)。甚至連速食連鎖店麥當勞(McDonald’s)也在名單上。

攻擊者可能利用洩露的資訊來進行社交工程、網路釣魚攻擊和憑證填充攻擊(credential-stuffing attack),從而導致這些公司內部出現進一步的資料外洩事件。

有趣的是,發布這個龐大資料集的攻擊者自稱為「資料安全佈道者」,並且在知名資料洩露論壇上宣稱此舉是為了提高安全意識。

據 Hudson Rock 稱,數十家公司受影響,洩露了數百萬筆紀錄。但並非所有企業組織受影響的程度皆相同,有些公司僅有數千筆紀錄被洩露,而其他公司則從 50 萬筆到 280 萬筆不等。受影響的主要公司名單包括有 Amazon,MetLife,HSBC,U.S. Bank,HP,Delta Airlines 等。

根據 Hudson Rock 的資料,上週洩露的資訊包括 25 家「主要企業組織」的員工目錄。Hudson Rock 指出,「這些目錄包含詳細的員工資訊,包括姓名、電子郵件地址、電話號碼、成本中心代碼,甚至某些還包含完整的組織架構資訊。」「這樣的資料對於尋求進行網路釣魚、身份盜竊甚至大規模社交工程攻擊的網路犯罪分子來說,無疑是個金庫。」

去年,已解散的勒索軟體組織 Clop 利用 MOVEit Transfer(一種管理檔案傳輸的軟體)中的零日漏洞進行了攻擊。該漏洞現已修補,但之前攻擊者能夠進入 MOVEit Transfer 的伺服器,存取並下載公司客戶儲存於其中的資料。

據估計,Clop 在 MOVEit 攻擊行動中透過勒索贖金就賺取了 7500 萬到 1 億美元的收益。

Clop的一系列攻擊影響了多家公司,包括殼牌、荷蘭國際集團(ING Bank)、德意志銀行、Postbank、美國航空、Radisson Americas 等。根據網路安全公司 Emisoft 的資料,有超過 2700 家企業組織受到影響,而且多達 9500 萬用戶的資料遭暴露。

MOVEit Transfer攻擊相關的部分的入侵指標(IOCs):

| c82059564d6e7a6f56d3b1597cdfe98dfc4e30a2050024bd744f12a3ef237bb5 |

| d477ec94e522b8d741f46b2c00291da05c72d21c359244ccb1c211c12b635899 |

| f994063b9fea6e4b401ee542f6b6d8d6d3b9e5082b5313adbd02c55dc6b4feb7 |

| 2931994f3bde59c3d9da53e0062e4d993dc6fc655a1bd325e90af6dc494ed1fa |

| 3ff0719da7991a38f508e72e32412a1ee498241bf84f65e973d6e93dc8fd1f66 |

| bdd4fa8e97e5e6eaaac8d6178f1cf4c324b9c59fc276fd6b368e811b327ccf8b |

| 6015fed13c5510bbb89b0a5302c8b95a5b811982ff6de9930725c4630ec4011d |

| c56bcb513248885673645ff1df44d3661a75cfacdce485535da898aa9ba320d4 |

| 3a977446ed70b02864ef8cfa3135d8b134c93ef868a4cc0aa5d3c2a74545725b |

| de4ad0052c273649e0aca573e30c55576f5c1de7d144d1d27b5d4808b99619cd |