V怪客使用已被瓦解勒索軟體集團Hive的子網域?!

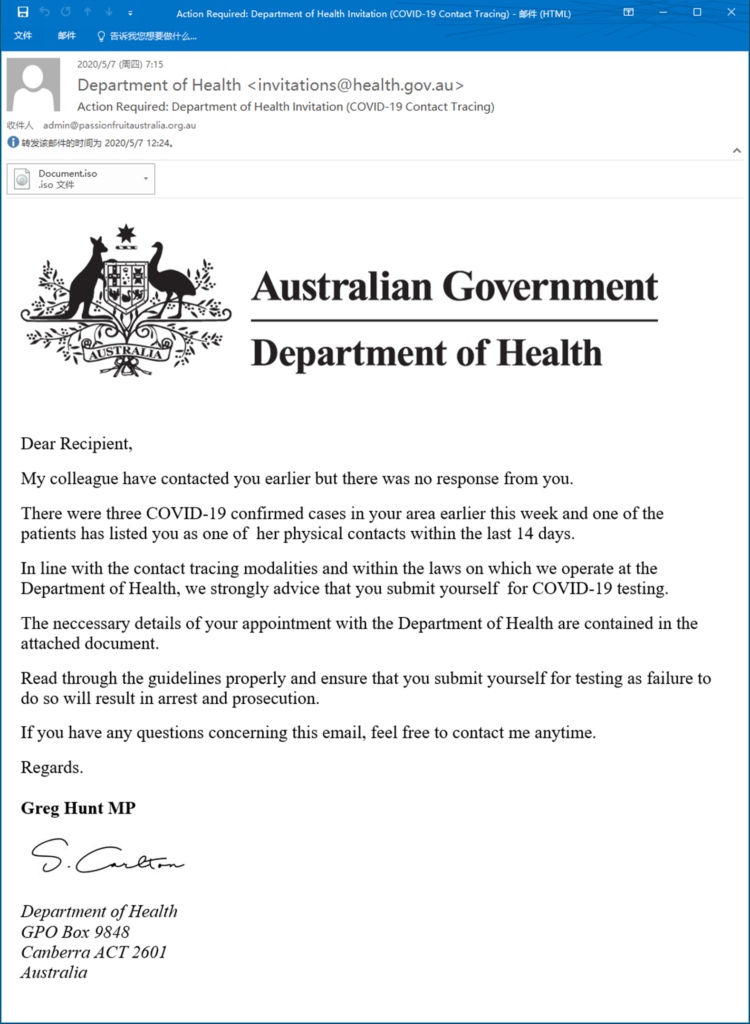

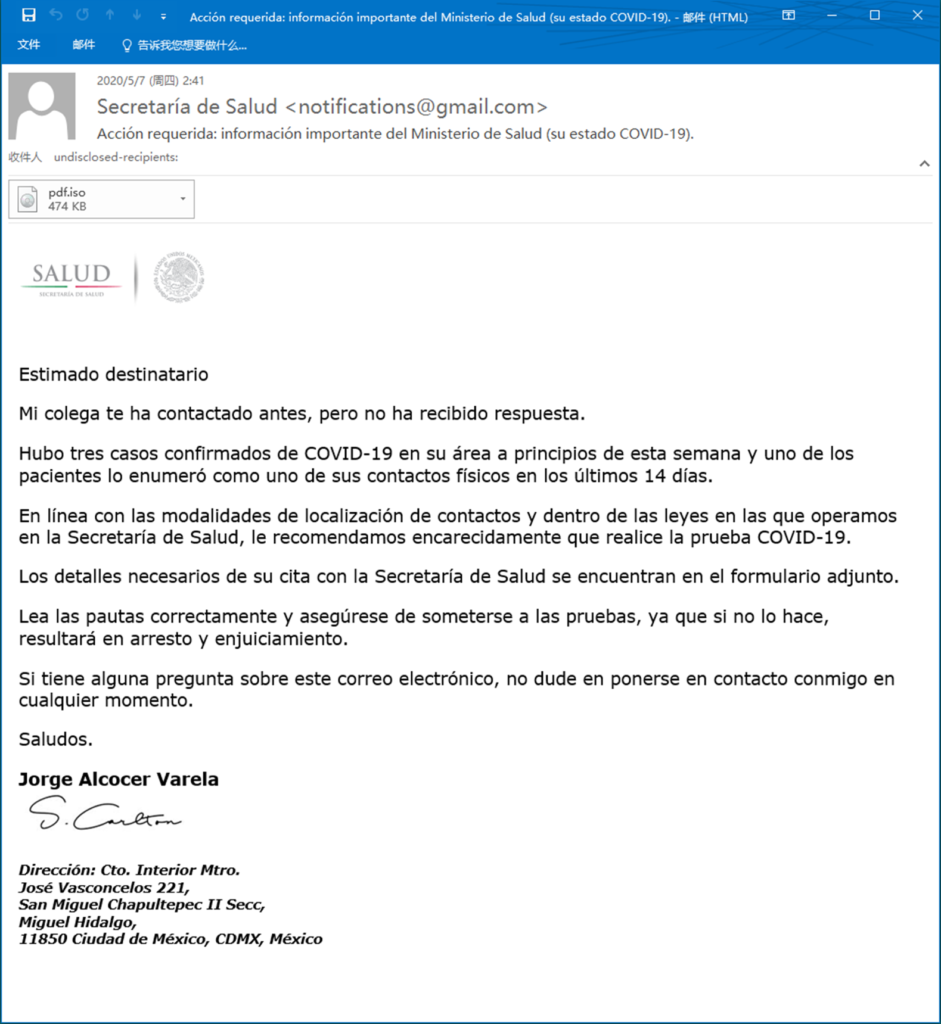

沉寂多時的V怪客(V is Vendetta ransomware )又再度出擊,V怪客於 2023 年 2 月12日發布了他們回歸後的第一個受害者即法國會計師事務所Albouy Associes Consult,聲稱於 1 月 13 日已盜檔案。隨後於2 月21日,發布了來自台灣上市建設公司的頁面,聲稱於 2月 3 日已盜全部資料庫的檔案,包括會計檔案。V怪客的攻擊活動活躍於2020 年,該組織可能起源於歐洲,擅長利用社交工程發動網路攻擊,擅長利用非常逼真的偽造釣魚郵件,獲得用戶的信任,引導用戶打開挾帶的惡意程式。V怪客在Covid 19大流行期間,以COVID-19檢測通知等方式向受害者發送釣魚郵件,通過後門控制受害者機器,竊取與目標相關有針對和價值性的敏感數據及情報。

2020 年 6 月,Telefonica資安部門ElevenPaths披露, V怪客假冒台灣疾病管制署(CDC)進行惡意釣魚攻擊,V怪客向某些台灣用戶發送了魚叉式網路釣魚電子郵件,敦促他們進行新型冠狀病毒測試,電子郵件附帶了一個名為 Nanocore RAT 的遠端駭客工具,能夠竊取登錄憑證並劫持網路攝影機,使駭客能控制和盜竊受害者系統中的資料。

據觀察,目前V怪客正在使用已被瓦解的Hive勒索軟體集團的子網域(hxxp://test.cuba4ikm4jakjgmkezytyawtdgr2xymvy6nvzgw5cglswg3si76i****[.]onion/),令人不禁懷疑V怪客是否與Hive勒索軟體有關聯,是不是有Hive的舊有成員跳槽到V怪客勒索組織。然而根據資安硏究團隊Malware Hunter Team的研究,他們早在2018年就發現了V怪客勒索軟體的證據,但仍未確認該勒索軟體的變種是否與Hive為同一種變種。

根據美國CISA 和 FBI 的聯合諮詢警告稱,Cuba勒索軟體於 2019 年 12 月首次被發現,並於 2022 年公佈了來自 81 個組織的洩密事件,勒索所得約6000 萬美元,直到2023年1月26日美國司法部宣布,聯手德國和荷蘭政府成功滲透和破壞Hive勒索軟體集團。

此次V怪客回歸,在其揭秘網站上目前只有兩家受害公司,分別是法國的Albouy Asscocies Consult及來自台灣的建設公司,該公司為遭一家上市地產開發商,以委託營造廠商興建商業大樓及國民住宅出租出售為主,推案地點主要集中於大台北、台中及高雄等地。

V 怪客的部分入侵指標(Indicator of compromise -IOCs):

MD5:

e73d9b2eba5e818cd4699f1484af5bce

dabbfc6a7d939c4c41fb2c7cee295220

dd93825ca5bd3afda1c238ce2ded84e1

500dc2b3fbea8f13b29f494afb9465ec

2106b19ffb7bf327d64d4cd6bdb606b4

e73d9b2eba5e818cd4699f1484af5bce

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”