以色列資安研究人員於2月22日聲稱,中國國家級駭客組織APT31盜用了最初由美國國安局旗下的Equation Group開發的軟體程式碼,進行駭客行動。Check Point週一發布的報告,指這份程式碼和中國有關的惡意軟體Jian「箭」的部分功能非常相似,而「箭」與美國國安局於2017年被盜並被放在網路上散播的網路攻擊工具非常相似。

Checkpoint研究負責人Yaniv Balmas稱「箭」為山寨(Copycat) 和中國複製品(Chinese replica),積極使用了美國國安局旗下的網路攻擊組織(Equation Group)的攻擊工具程式碼“ EpMe”。

據Zdnet援引Checkpoint說, 中國APT31的「箭」和美國的Equation Group的「EpMe」都是為了提升攻擊者在本地Windows環境中的許可權。這一工具是在攻擊者獲得最初存取目標電腦的許可權後(例如通過釣魚郵件等)使用的,授予攻擊者最高的權限,這樣他們就可以在已經受感染的電腦上為所欲為。據報導,這兩個組織,中國的APT31和美國的Equation Group利用了當時未知的Windows漏洞(CVE-2017-0005),為了”提高受感染機器上攻擊者的特權”。

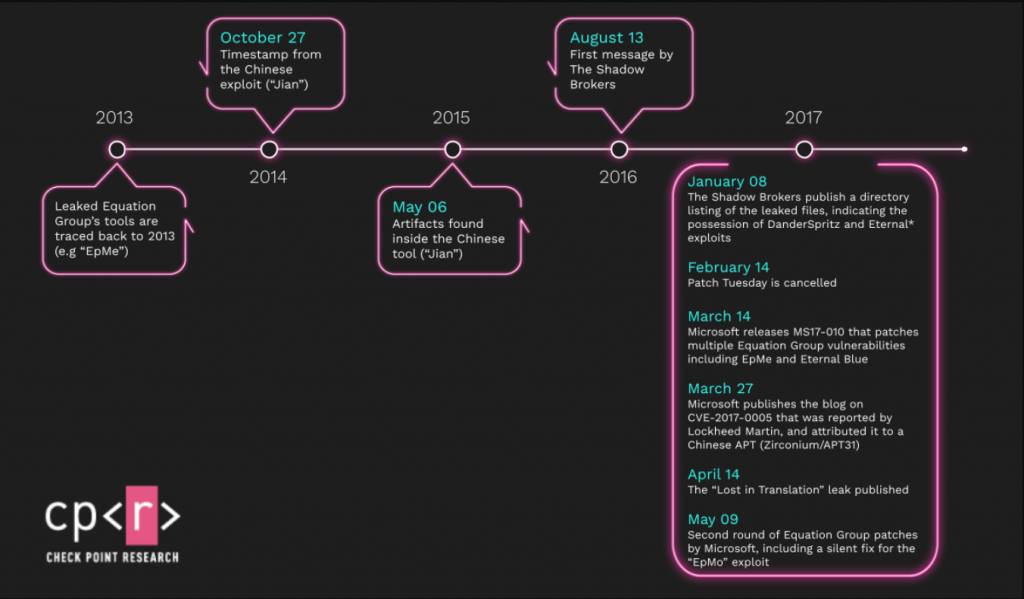

報告提到,中國駭客組織有可能是在Equation Group攻擊中國目標時取得了程式碼,也可能是在其攻擊Equation Group的基礎建設時捕獲了程式碼。研究還提到,APT31利用「箭」,在2015年至2017年3月期間進行了網路攻擊, 直到Microsoft修補了它利用的漏洞。據研究人員稱,箭是“EpMe”的山寨,該產品也被包括在2017年 Shadow Brokers的“ Lost in Translation”資料外洩中,並被“重新設計”來攻擊美國公民。

專家認為美國間諜應該投入更多資源來修復軟體的缺陷,而不是開發和部署惡意軟體來進一步利用它。Broadcom旗下的資安公司Symantec在2019年類似的事件報告中表示,NSA多年來一再失去對自己惡意軟體的控制

美國國安局和華盛頓的中國大使館沒有對Checkpoint報告發表評論。

有關情資,請連結竣盟科技代理的 AlienVault OTX 情資平台:

https://otx.alienvault.com/pulse/6033e08d756155d3fc8d8f1c

*****竣盟科技快報歡迎轉載,但請註明出處。

Source: