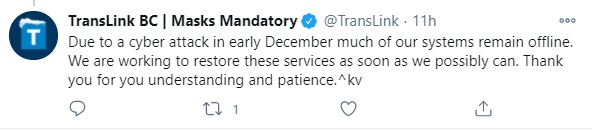

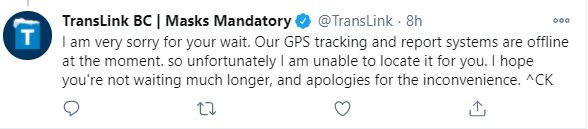

2021年1月7日-FBI敦促所有私人企業警惕Egregor勒索軟體背後駭客組織的潛在惡意活動。FBI的最新警報說,自9月該組織成立以來,Egregor已在全球入侵了150間企業。已知的受害者名單包括 Cencosud, Crytek, Kmart,Ubisoft,Barnes and Noble和大溫哥華運輸公司TransLink等。

美國情報與安全服務局(US intelligence and security service)說:“由於部署Egregor勒索軟體涉及的駭客眾多,因此部署Egregor時所採用的戰術、技術和流程(TTP可能會截然不同,給防禦和緩解帶來了重大挑戰。”

“ Egregor勒索軟體利用多種機制來破壞企業網路,包括針對與企業網路或設備共享存取權限的企業網路和員工個人帳戶。” 一旦獲得對目標網路的存取權限,駭客便會使用Cobalt Strike,Qakbot / Qbot,Advanced IP Scanner和AdFind來提升特權並橫向移動,使用Rclone和7zip等工具來竊取數據。

FBI官員表示:“一旦受害公司的網路遭到破壞,Egregor的背後駭客就會竊取數據並加密網路上的檔案。” “勒索軟體在電腦上留下勒索信,指示受害者通過線上聊天與駭客進行通信。”FBI補充說:“Egregor經常利用受害者的印表機來列印勒索信。” “如果受害者拒絕付款,Egregor會將受害者數據發佈到公共站點上。”

FBI還分享了一系列建議的緩解措施,這些措施應有助於抵禦Egregor的攻擊:

*離線備份重要數據。

*確保關鍵數據的副本位於雲中或外部硬碟或存儲設備上。

*保護您的備份,並確保無法從數據所在的系統存取該數據以進行修改或刪除。

*在所有主機上安裝並定期更新防病毒或防惡意軟體。

*僅使用安全網路,避免使用公共Wi-Fi網路。

*使用雙因素認證,請勿點擊電子郵件中未經請求的附件或連結。

*優先修補面向公眾的遠端訪問產品和應用程式的修補,包括最近的RDP漏洞(CVE-2020-0609,CVE-2020-0610,CVE-2020-16896,CVE-2019-1489,CVE-2019-1225,CVE-2019 -1224,CVE-2019-1108)。

*查看可疑的.bat和.dll檔案,具有偵察數據的檔案(例如.log檔案)和滲透工具。

*使用多因素驗證或強密碼,通過限制訪問來安全地配置RDP。

有關Egregor勒索軟體的情資就在竣盟科技代理的 AlienVault OTX 情資平台上:

https://otx.alienvault.com/pulse/5fc94a8028a7e6be7487aea3

https://otx.alienvault.com/pulse/5fbed263fa9e196c722eff7a

https://otx.alienvault.com/pulse/5fa1b75f7136524dbbb229a6

*****竣盟科技快報歡迎轉載,但請註明出處