一項的新研究發現,華碩設備成為了俄羅斯國家級駭客製作的Cyclops Blink殭屍網路的目標,專家至少從 2019 年 6 月開始觀察到 Cyclops Blink 殭屍網路的存在,認為Cyclops Blink和俄羅斯國家駭客組織Sandworm或Voodoo Bear有關,根據英國國家網路安全中心 (NCSC) 進行的分析,Cyclops Blink 是一種進階模組化的殭屍網路,擁有150多個C&C伺服器組成的龐大網路,英國和美國政府在 2 月下旬提出警告,表示網路安全供應商 WatchGuard 的設備受到攻擊並被用作殭屍網路基礎設施。今根據Trend Micro研究報告,Cyclops Blink瞄準並感染華碩的路由器,利用命令及控制(Command and Control,CnC)的攻擊基本元素感染受害者並將他們帶入更大的殭屍網路,Cyclops Blink 的作用是為設備上的威脅參與者建立持久性,使駭客能遠端控制受感染的網路。

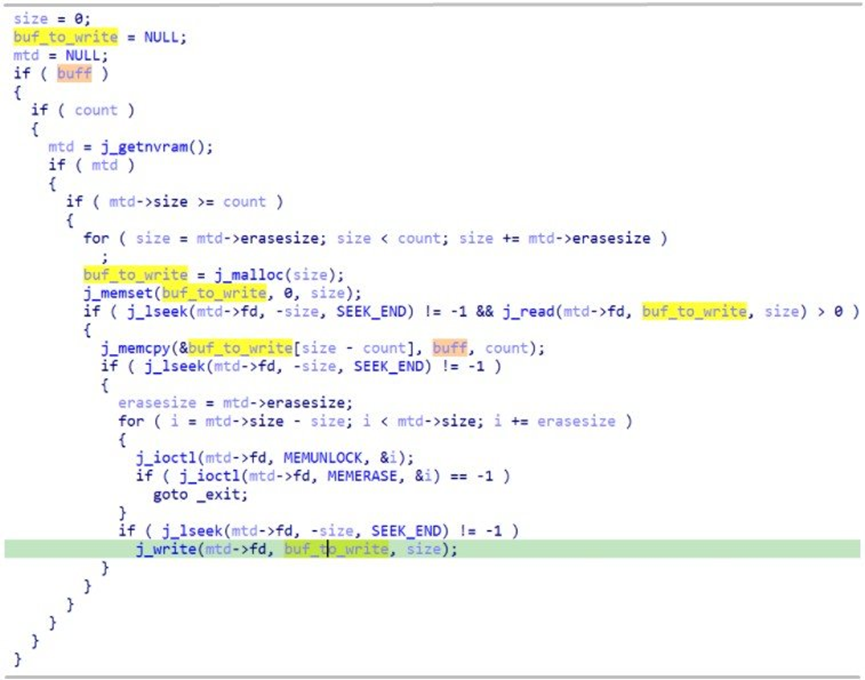

Trend Micro警告說,該惡意軟體具有一個專門針對多個華碩路由器的模組,允許惡意軟體讀取快閃記憶體(Flash Memory)以收集有關關鍵檔案、可執行檔案、數據庫的資料,然後惡意軟體會接收到嵌套在快閃記憶體中並建立永久持久性(persistence)的命令,即使恢復設定(factory reset)也不會擦除該存儲空間。

華碩在 3 月 17 日發布的安全公告中,表示它確認有多個路由器型號容易受到與俄羅斯有關Cyclops Blink 惡意軟體的威脅,目前正在調查並致力於修補,該公告還包括受影響的路由器清單以及建議的緩解措施。WatchGuard 在 2 月份亦發布了類似的公告。

華碩受影響的產品清單如下:

GT-AC5300 firmware under 3.0.0.4.386.xxxx

GT-AC2900 firmware under 3.0.0.4.386.xxxx

RT-AC5300 firmware under 3.0.0.4.386.xxxx

RT-AC88U firmware under 3.0.0.4.386.xxxx

RT-AC3100 firmware under 3.0.0.4.386.xxxx

RT-AC86U firmware under 3.0.0.4.386.xxxx

RT-AC68U, AC68R, AC68W, AC68P firmware under 3.0.0.4.386.xxxx

RT-AC66U_B1 firmware under 3.0.0.4.386.xxxx

RT-AC3200 firmware under 3.0.0.4.386.xxxx

RT-AC2900 firmware under 3.0.0.4.386.xxxx

RT-AC1900P, RT-AC1900P firmware under 3.0.0.4.386.xxxx

RT-AC87U (EOL)

RT-AC66U (EOL)

RT-AC56U (EOL)

目前,華碩尚未發布新的韌體更新以防止Cyclops Blink,但已發布以下可用於保護設備的緩解措施:

*將設備重置為出廠default設定:登錄 Web GUI,進入管理 → 恢復/保存/上傳設置,點擊“初始化所有設定並清除所有數據日誌”,然後點擊“恢復”按鈕。

*更新到最新的可用韌體。

*確保default 管理員密碼已更改為更安全的密碼。

*關閉遠端管理(預設為關閉,只能通過進階設定啟用)。

*如果您使用停產的三種型號中的任何一種,請注意這些型號不再受支援,因此不會收到韌體安全更新。在這種情況下,建議您更換新設備。

有關Cyclops Blink的部分入侵指標(Indicator of compromise -IOCs):

SHA 256:

ccae8f66ef880ac02b9affdeaca07a7ddb9428b4f683fd55b35ea3ec20ead5ca

7923585e8e6117eb6b3fb4a12871bc31b81d54a7ed297927bf72715c45c41da6

IPv4: 96.80.68.197

IPv4: 96.80.68.196