Fortinet VPN 客戶端的零日漏洞被利用來提取憑證及 VPN 伺服器資訊

中國政府有關聯的駭客組織正在利用 Fortinet 的 Windows VPN 客戶端中的零日漏洞來竊取憑證和其他資訊。這個零日漏洞使得網路威脅者在可以在用戶透過 VPN 裝置進行身份驗證後,從記憶體中竊取憑證資訊。

Volexity 威脅情報團隊指出,他們於今年夏天稍早發現了此漏洞並向 Fortinet 報告,目前該問題尚未被修復,亦未被給予 CVE 編號。

報告解釋道,「Volexity 在 2024 年 7 月 18 日將此漏洞向 Fortinet 報告,Fortinet 在 2024 年 7 月 24 日確認了這個問題,截至目前為止該問題尚未解決。」

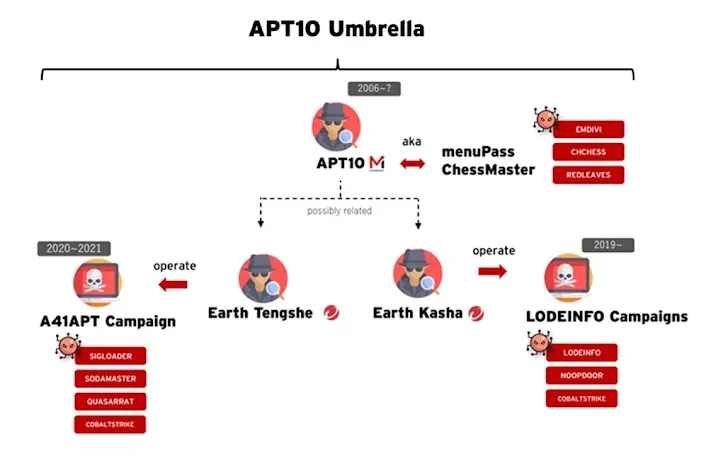

此攻擊是由北京支持的駭客團體「BrazenBamboo」發起,他們素以開發和部署針對 Windows、macOS、iOS 和 Android 系統的高階惡意程式而著名,主要用於監視行動。

Volexity 解釋,網路威脅者在其攻擊中使用了多種惡意程式,包括 LightSpy 和 DeepPost。

- LightSpy 惡意程式主要在記憶體中執行。它包含外掛程式來記錄按鍵、音訊和影像;收集 Cookies、存儲的憑證,以及已安裝軟體和服務的詳細資訊。

- DeepPost 惡意程式則用於從受感染系統中竊取檔案。

Volexity 的報告重點介紹了 DeepData,一款用於 Windows 的模組化後滲透工具,具備多個外掛程式,專門用於竊取目標資料。

最新版本的DeepData於去年夏天被發現,內含一個專為 FortiClient 設計的外掛程式,利用產品中的零日漏洞來提取憑證(帳號、密碼)及 VPN 伺服器資訊。

DeepData 定位並解密 FortiClient 處理程序記憶體中的 JSON 物件,由於憑證會存留於記憶體中,便可透過 DeepPost 將資料外傳至攻擊者的伺服器。

透過入侵 VPN 帳戶,BrazenBamboo 能夠獲取企業網路的初始存取權,然後進行橫向移動、駭入敏感系統,並擴張其間諜活動。

Volexity 發現 DeepData 在 2024 年 7 月中旬利用了 FortiClient 零日漏洞,並指出它與 2016 年的一個漏洞相似(該漏洞亦未有 CVE 編號),該漏洞係因硬編碼 (hardcoded) 記憶體致使憑證暴露而遭利用。然而,2024 年的漏洞則是全新且不同以往的,僅出現於包括最新版本 v7.4.0 在內的近期釋出版本。

Volexity 解釋,問題出在 FortiClient 未能從記憶體中清除敏感資訊,包括帳號、密碼、VPN gateway (閘道器),這些資訊仍以 JSON 物件形式存於記憶體中。

在 Fortinet 確認漏洞並釋出修復更新之前,建議限制 VPN 存取權並監控不尋常的登入活動。與最新 BrazenBamboo 活動相關的入侵指標(IoC)可在此處查閱。

Fortinet VPN 零日漏洞相關的部分的入侵指標(IOCs):

| 707d410a72a630d61168593f17116119 |

| 7efb1bc15ee6e3043f8eaefcf3f10864 |

| a2fee8cfdabe4fdeeeb8faa921a3d158 |

| cad4de220316eebc9980fab812b9ed43 |

| ef92e192d09269628e65145070a01f97 |

| f162b87ad9466381711ebb4fe3337815 |

| fb99f5da9c0c46c27e17dc2dc1e162d7 |

| 0563225dcc2767357748d9f1f6ac2db9825d3cf9 |

| 174519da762cf673051ed1c02a6edb9520886fec |

| 30e33f1188ca4cffc997260c9929738594e7488c |