從今天SOC的blog中了解一個有關針對Web伺服器攻擊的調查-從警報到隔離易受攻擊的系統,

一個SOC的故事-Web伺服器的攻擊…

重點精華

SOC的故事是一個blog系列,描述了由AT&T 的SOC分析人員團隊針對AT&T託管威脅檢測和回應客戶的進行並報告最新的資安事件調查。

在調查大型跨國企業客戶的Web伺服器攻擊警報,我們進行的調查,不可避免地完全隔離了客戶的系統。AT&T Alien Labs團隊開發的精細關聯規則,可以識別出對Web伺服器的攻擊模式。有了警報本身提供的資訊和詳細的說明,我們能讓客戶了解並被告知他們使用面向公眾伺服器(public-facing servers)是非常容易受到攻擊。在與客戶進行互動時,發現他們並不知道該系統是開放的,因此需要採取糾正措施,而導致易受攻擊的系統被隔離。

調查

最初警報的檢查

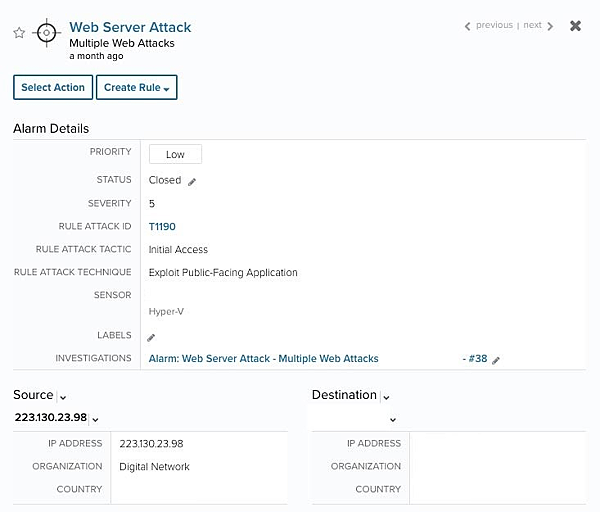

Web伺服器攻擊–多個Web攻擊警報

最初的警報是多個Apache Struts動態方法調用並可遠端執行任意命令的事件浮出水面。如下圖所示,此攻擊意圖與Cyber KillChain 的“ 投遞 和攻擊”階段相關。

警報相關資訊

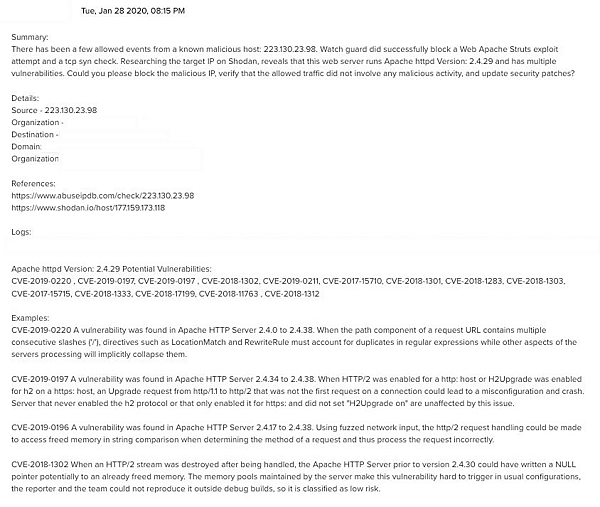

警報的詳細資訊中還包括相關的MITER ATT&CK 規則攻擊的ID,該ID提供了有效,迅速地收集有關此客戶系統上此特定嘗試的相關資訊的能力。此攻擊技術的被定義為“… use of software, data, or commands to take advantage of a weakness in an Internet-facing computer system or program in order to cause unintended or unanticipated behavior. The weakness in the system can be a bug, a glitch, or a design vulnerability.” 為了更好地了解所討論資產的漏洞概況,我在 AlienVault USM Anywhere中執行了經過身份驗證的漏洞掃描。結果表明存在多個Apache HTTP伺服器漏洞,完成偵察工作後,我向客戶提供了可行的資訊。

回應

圖2 –分析師評論

客戶回應

客戶工作人員的兩名成員審核了我提供的分析,確認了我對活動漏洞的擔心,並分享了為糾正此活動而應採取的後續步驟,刪除了NAT,並終止了公共IP。

客戶的工作人員提供了有關已暴露且易受攻擊的系統以及解決持續活動的方法的補充詳細資訊。分析師指出,目標設備是數位錄像機(DVR)系統,該系統實際位於客戶的一個倉庫內,然後概述了為減輕風險而採取的措施:

- 取消了Watchguard在倉庫中發布的規則

- 從Watchguard配置中刪除了輔助公共IP

- 對Watchguard的攻擊的原始IP被阻止

- 啟用了從國外到我們在該地區的整個網路的地理位置阻止

- 隔離DVR,直到漏洞得到緩解

- 建立了用於對該區域中所有DVR進行獨占隔離的VLAN

儘管不可能知道攻擊者的真實意圖,但可以假定這是故意破壞DVR資產以對實際入侵目標進行監視的一種嘗試。