在企業邊界設備成為全球攻擊者最愛的今日,Fortinet 再度曝出一項攸關身分驗證安全的重大漏洞。這一次,問題並不來自複雜的攻擊鏈,而是藏在 FortiCloud SSO 驗證流程的一個小小缺口。

這個缺口,足以讓未經認證的攻擊者,僞裝成合法管理者,直接走進管理介面。

故事是這樣開始的:一封被「信任過頭」的 SAML 訊息

Fortinet 內部安全人員 Yonghui Han 與 Theo Leleu 在例行檢測中,發現某些 Fortinet 產品——包括 FortiOS、FortiWeb、FortiProxy、FortiSwitchManager——在處理 SAML 訊息的加密簽章時,驗證流程並沒有做得足夠完整。

這是一種典型的 CWE-347(加密簽章驗證不當)。

也就是說,攻擊者只要打造一封「看起來很像真的」SAML 訊息,就能欺騙設備相信登入是合法的。

結果?

未認證的使用者 → 直接變管理員。

這對任何企業而言,都是最高等級的風險。

更棘手的是:這個開關不是預設開啟,但它「很容易被開啟」

理論上,FortiCloud SSO 在出廠時是關閉的。

但實務部署中,許多管理者會透過 GUI 將設備註冊到 FortiCare。

就在這個過程裡,問題發生了:

註冊頁面會自動把「Allow administrative login using FortiCloud SSO」切換成啟用。

如果管理者沒有注意、沒有手動關閉這個選項,那麼設備就會在註冊當下暴露於攻擊風險。

這種「容易被忽略的預設行為」,也正是本次漏洞格外危險的原因。

Fortinet 給出的建議很直接:能更新就更新,不能更新就先關掉這個功能

Fortinet 已提供修補版本,如果企業能立即更新,這是最推薦的做法。

但若更新需要變更流程、需要維運時間窗口,那麼:

先把 FortiCloud SSO 關掉,是你最快、最有效的防禦方式。

GUI 路徑:

System → Settings → 關閉「Allow administrative login using FortiCloud SSO」

CLI 指令:

config system global

set admin-forticloud-sso-login disable

end

這個簡單的步驟,便能阻斷漏洞的主要利用方式。

同時間,Fortinet 也修補了兩個同樣敏感的認證問題

- CVE-2025-59808: 攻擊者只要取得帳號,即可在未輸入密碼的情況下重設該帳號密碼。

- CVE-2025-64471: 可以直接用密碼的「雜湊值」通過登入。

這些漏洞都指向同一個趨勢:

攻擊者正在集中火力針對「身分驗證」這個環節動手。

Fortinet:攻擊者眼中的「黃金入口」

事實上,這並非 Fortinet 第一次成為攻擊熱點。

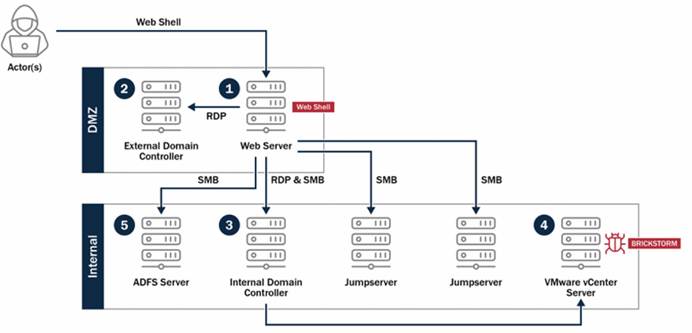

- 中國 Volt Typhoon 利用 FortiOS SSL VPN 弱點,攻擊荷蘭國防部軍事網路

- FortiSIEM command injection 漏洞爆出後,VPN 暴力破解攻擊量瞬間飆升

- FortiWeb 在短時間內連續出現兩起零時差攻擊事件

只要漏洞一公開,攻擊者往往能在數小時內實現武器化利用。

資安專家的最後提醒:這次事件不是孤立的,它反映的是新時代的攻擊邏輯

這次 FortiCloud SSO 的問題,再次驗證幾項重要趨勢:

1. 攻擊者不再打破大門,而是找你不小心開的側門。

被忽略的預設值、半自動啟用的設定,都是風險來源。

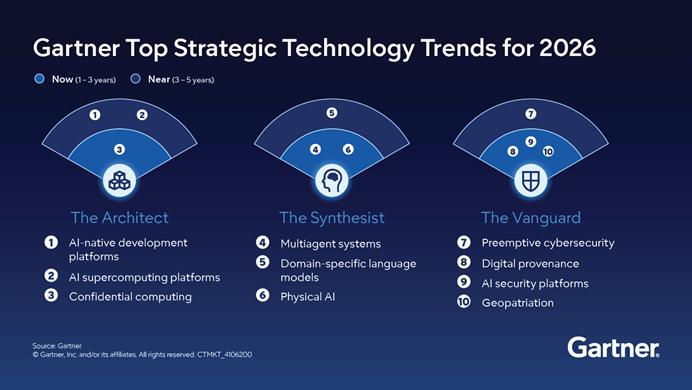

2. 身分驗證(SAML、SSO、Hash)正在成為攻擊核心戰場。

未來的攻擊不再靠 Exploit 進來,而是靠「登入」進來。

3. Assume Compromise 是最務實的策略。

假設攻擊者已經在網路裡,才能建立完整的偵測能力。

4. 導入 Deception(欺敵技術)能讓攻擊者自曝行蹤。

當攻擊者誤觸誘餌、假憑證、假服務時,企業得以搶下先機。