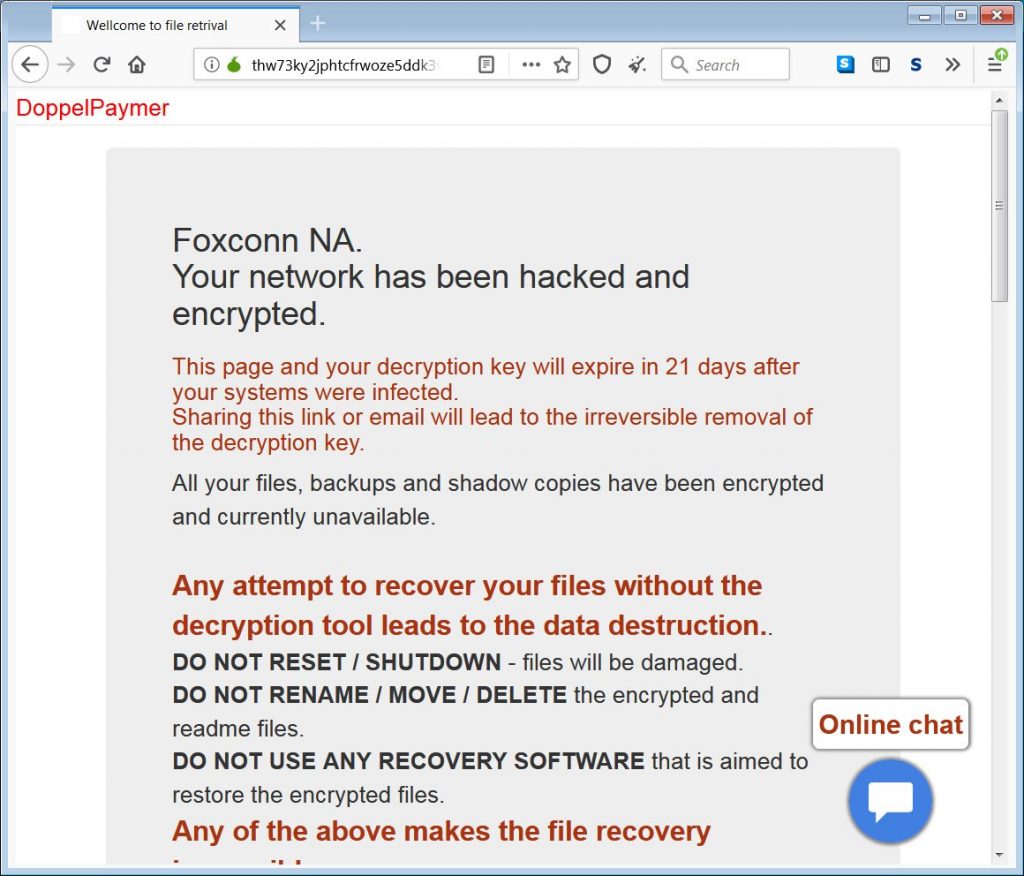

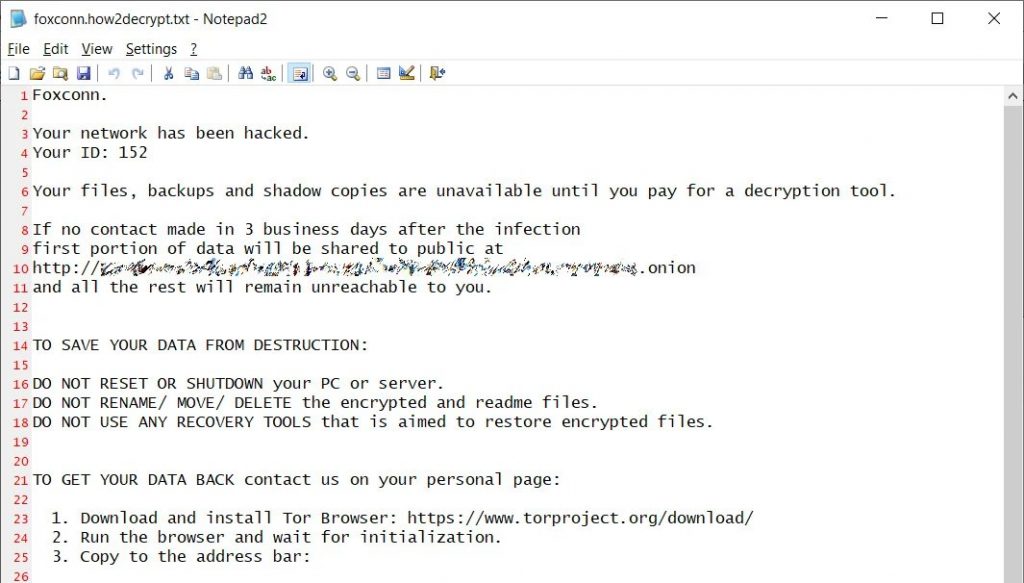

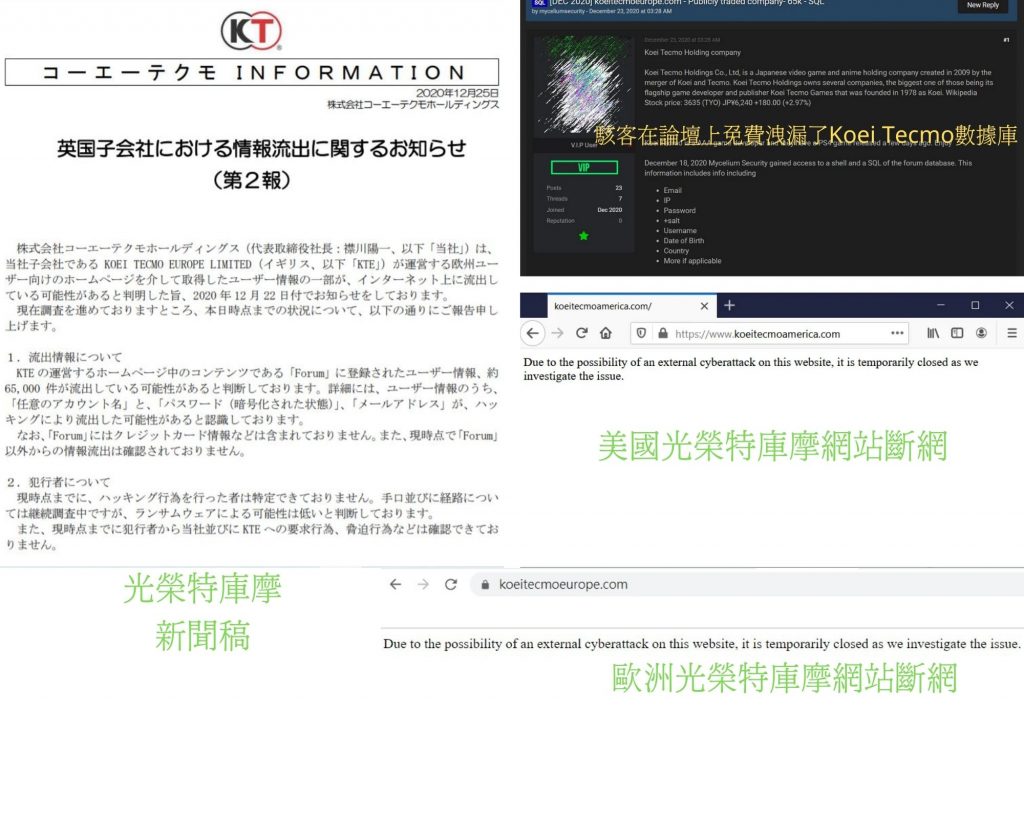

光榮特庫摩(Koei Tecmo) 在聖誕節了發布一份新聞稿,宣布了其子公司KOEI TECMO EUROPE LIMITED(KTE)遭受了駭客非法侵入。發布的公告是針對已確認KTE在歐洲網站上收集的用戶數據遭洩漏的問題。

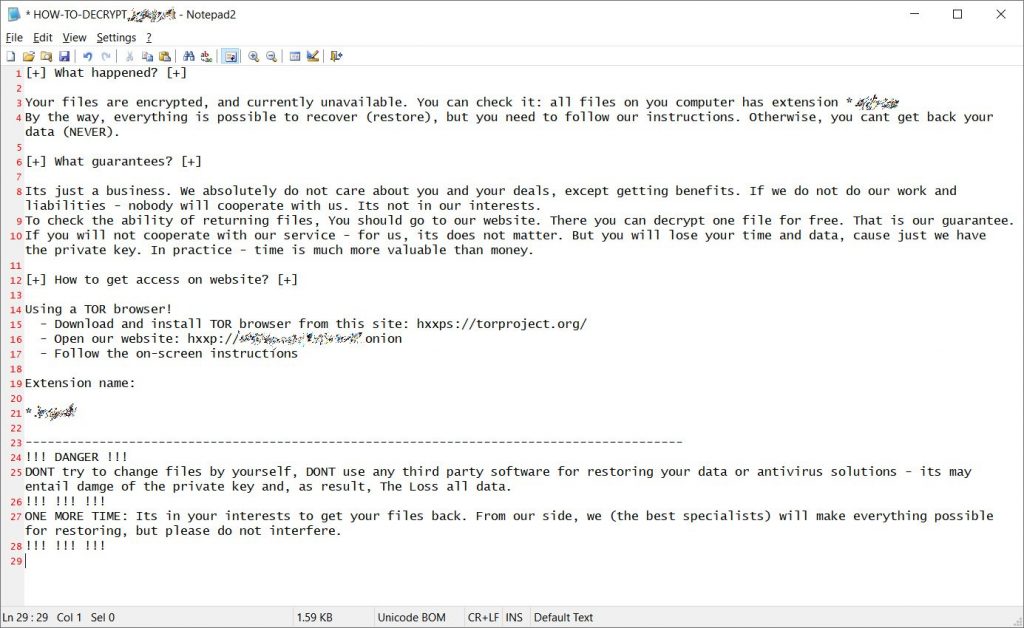

據國外媒體報導,在12月20日一名駭客聲稱通過發給員工的魚叉式網路釣魚活動在12月18日入侵了koeitecmoeurope.com網站。作為此次攻擊的一部分,該駭客聲稱已在該站點上植入了Web Shell以便繼續存取。並盜取一個擁有65,000個用戶的論壇數據庫。

在駭客論壇上,該駭客試圖以0.05比特幣(約合1,300美元)的價格出售一個光榮論壇的數據庫,並以0.25(約合6,500美元)的價格出售Web shell訪問權限。但在12月23日,同一駭客在同一論壇上免費洩漏了該數據庫。外媒報導,數據庫樣本包括論壇成員的電子郵件地址,IP地址,Hash密碼,用戶名,出生日期和國家等等。

光榮指出,入侵行為僅影響論壇,而未影響網站的其他部分。他們還說,該數據庫中沒有存儲財務資料。出於謹慎考量,光榮在調查此次攻擊時已將其英國子公司KTE與內部網路斷開。但光榮的歐洲和美國網站,目前無法連接,仍在斷網中。光榮在這兩個網站上,公告”由於此網站上可能發生外部網路攻擊,因此我們正在調查並暫時關閉此網站。”

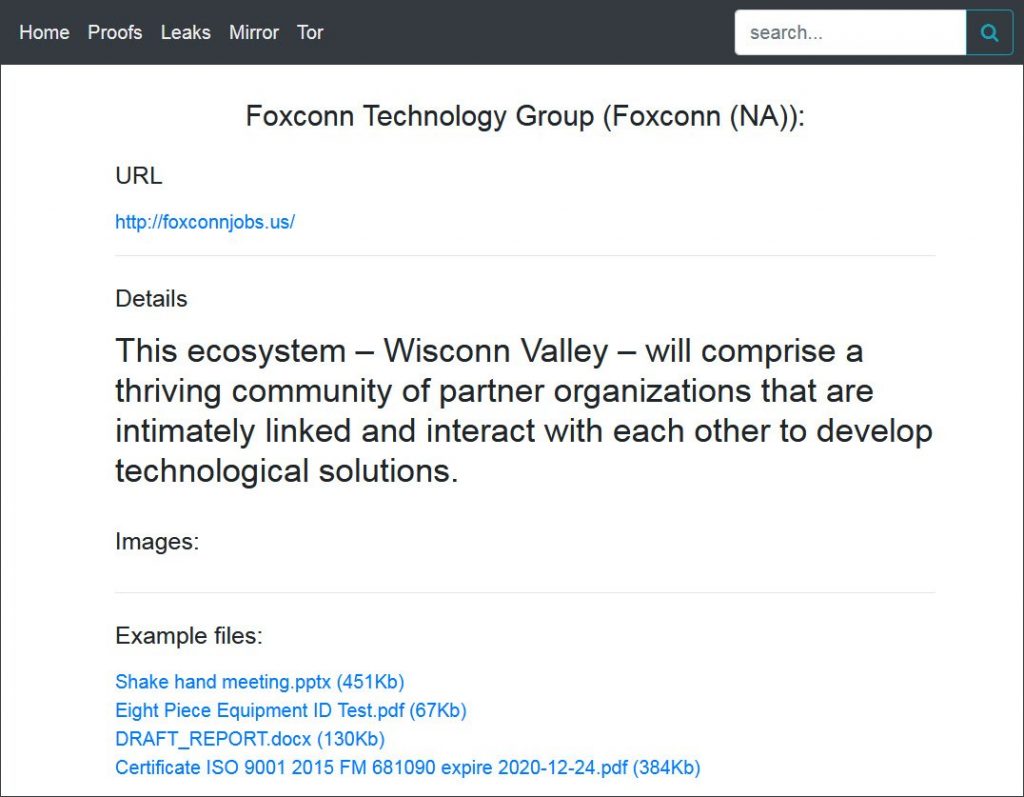

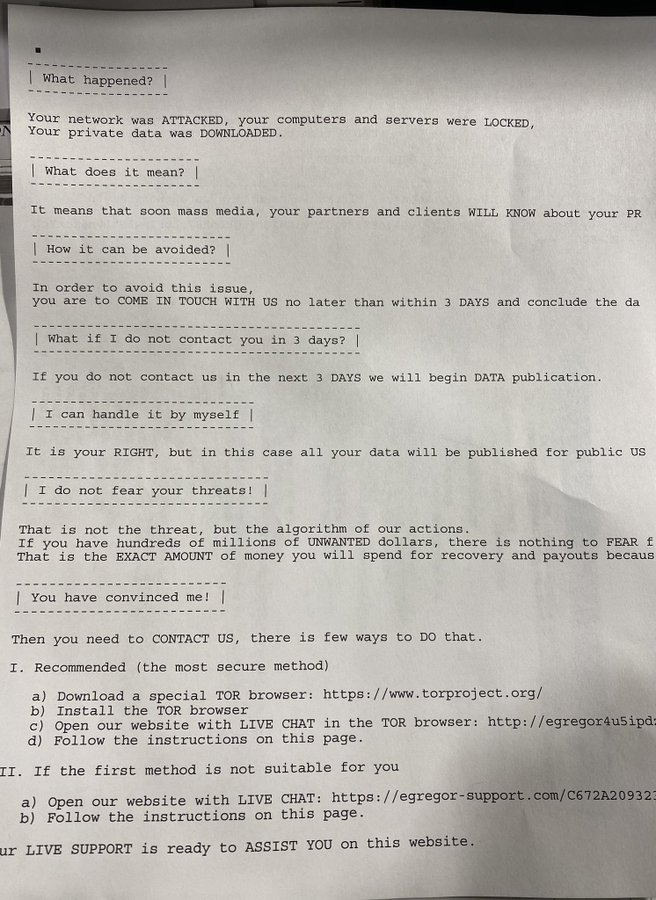

光榮特庫摩並不是今年首位受到網攻的遊戲開發商。今年早些時候, Crytek和Ubisoft受到Egregor勒索軟體的攻擊,Capcom遭受了Ragnar Locker勒索軟體攻擊,其中1 TB的數據被盜。

光榮有名的遊戲代表作:《三國志》系列、《信長之野望》系列、《真・三國無雙》系列、《戰國無雙》系列、《NINJA GAIDEN》系列、《DEAD OR ALIVE》系列、《鍊金工房》系列….等。

Resource: https://www.koeitecmo.co.jp/news/docs/news_20201225_2.pdf