根據最近一份來自Cisco Talos的報告揭露,一個以金錢利益為目的的勒索威脅集團,正透過 DeadLock 勒索軟體採用高級「自帶易受攻擊驅動程式(BYOVD, Bring Your Own Vulnerable Driver)」手法,成功繞過並關閉企業端點檢測與回應(EDR)系統。此現象顯示勒索軟體攻擊技術已進入新階段,企業防禦與復原面臨更大挑戰。

BYOVD 手法解析:Kernel 層級掌控安全服務

該攻擊利用一個內核模式驅動程式,擁有最高系統權限,透過 ZwTerminateProcess() 直接終止目標安全服務。攻擊者使用了此前未知的漏洞(CVE-2024-51324),將百度(Baidu)防毒驅動程式 BdApiUtil.sys 改作「DriverGay.sys」,借此漏洞實現內核級權限管理錯誤,使未授權使用者可終止任何系統進程。

攻擊過程中,攻擊者部署自訂載入程式「EDRGay.exe」,透過 Windows API 與易受攻擊驅動程式互動,精準下達終止安全與防毒服務的指令,確保 EDR 工具在勒索軟體執行前即被癱瘓。隨後,PowerShell 腳本繞過使用者帳戶控制(UAC)取得系統管理權限,關閉 Windows Defender,終止關鍵安全、防護、備份及資料庫服務,並刪除所有卷影複本,切斷系統復原途徑,迫使受害者付贖金。

DeadLock 勒索軟體運作特點

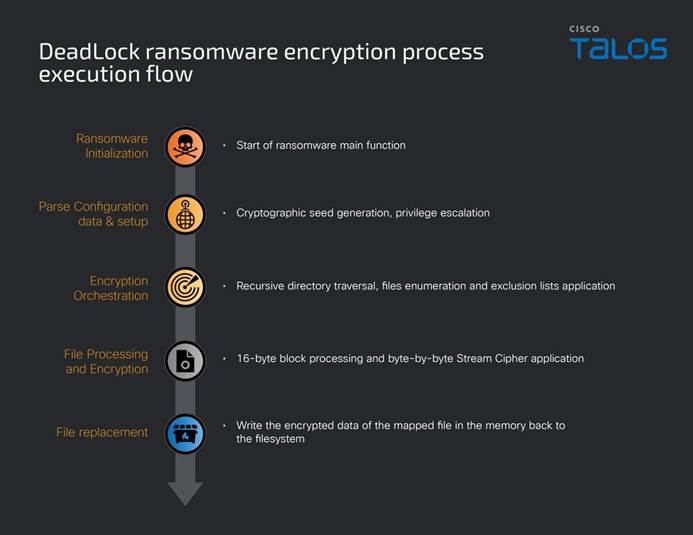

DeadLock 專攻 Windows 系統,採用自有的串流加密算法(stream cipher),使用時間驅動的加密金鑰進行檔案加密。其設計精密,可選擇性加密企業常用檔案,同時避免系統損毀,並實施反取證手法,增加復原難度。

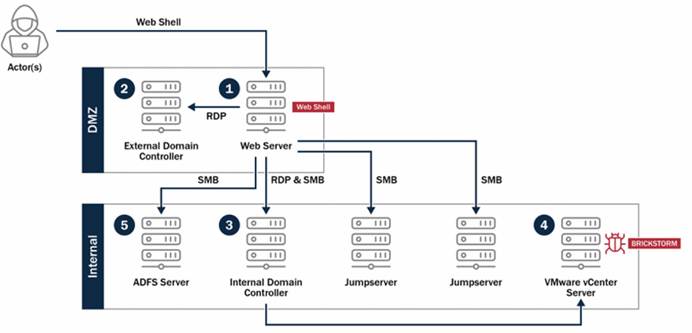

勒索軟體內建 8,888-byte 設定區塊,控制整個運作策略。初始入侵通常透過有效帳號入侵,開啟 RDP 與防火牆例外,或暗中部署 AnyDesk 確保長期遠端存取。滲透後,攻擊者透過系統命令進行內部偵查,鎖定高價值目標,並以 RDP 及管理主控台橫向移動。

加密前,DeadLock 會投放批次腳本調整命令列頁碼為 UTF-8,以正確顯示贖金訊息,並將勒索軟體注入 rundll32.exe 偽裝成合法進程,多執行緒加密,排除關鍵系統檔案與路徑以維持系統穩定,便於與受害者談判。

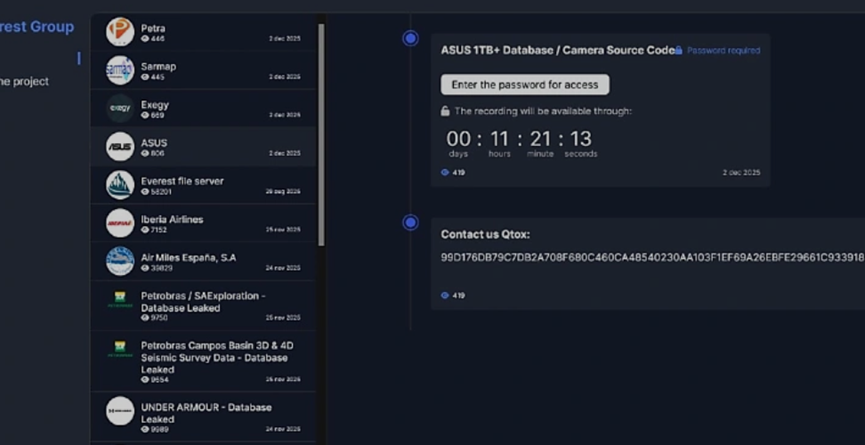

此外,DeadLock 會關閉商業關鍵應用與備份服務,包括 Microsoft SQL Server、Veeam、Symantec Endpoint Protection,並透過自訂加密實作,避免使用 Windows 原生加密 API,降低偵測風險。勒索訊息宣稱使用「軍事等級加密」,並指示受害者使用匿名 Session 通訊工具與攻擊者聯絡,迴避執法監控。

防護建議

建議採取多層防禦策略:

- 持續更新並強化針對 BYOVD 攻擊手法的防禦措施,及時修補與封鎖存在風險的易受攻擊驅動程式

- 電子郵件安全 過濾散布 DeadLock 的釣魚郵件

- 防火牆監控 偵測異常網路流量

- 透過網路行為分析、沙箱檢測未知威脅,並落實零信任存取控制,以防堵攻擊橫向擴散

- 隨時留意系統是否出現異常中斷,並儘快更新與修補以避免風險擴大

DeadLock 勒索軟體利用 BYOVD 技術關閉安全工具,凸顯攻擊者正透過內核漏洞創新手法。企業需保持高度警覺,落實補丁管理與多層防護,才能有效降低勒索風險。

DeadLock的部分入侵指標(Indicator of compromise -IOCs):

2D89FB7455FF3EBF6B965D8B1113857607F7FBDA4C752CCB591DBC1DC14BA0DA

47EC51B5F0EDE1E70BD66F3F0152F9EB536D534565DBB7FCC3A05F542DBE4428

be1037fac396cf54fb9e25c48e5b0039b3911bb8426cbf52c9433ba06c0685ce

3cd5703d285ed2753434f14f8da933010ecfdc1e5009d0e438188aaf85501612

3c1b9df801b9abbb3684670822f367b5b8cda566b749f457821b6481606995b3