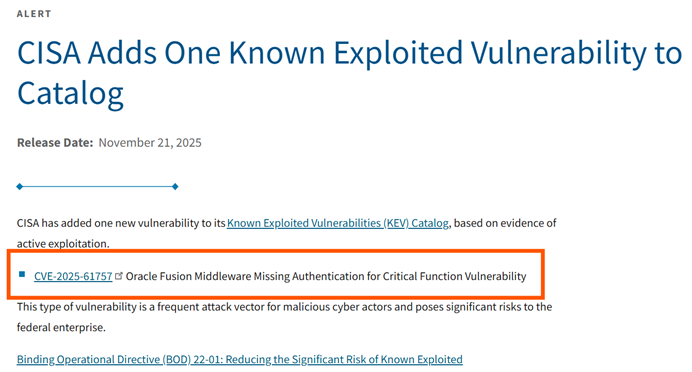

美國網路安全與基礎設施安全局(CISA)日前正式將 Oracle Fusion Middleware 中的重大安全漏洞 CVE-2025-61757 納入「已知被利用漏洞(KEV)」清單,並證實該漏洞已在實際攻擊中遭到武器化使用。此漏洞影響 Oracle Identity Manager(OIM)模組,被評為 CVSS 9.8 的重大等級,且具備「易於利用」特性,讓攻擊者無需帳密即可完全接管身份管理系統。

重大風險:未授權即能 RCE,攻擊者能直接奪取 Identity Manager

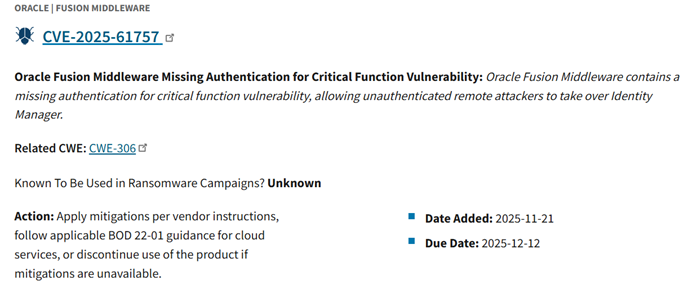

CISA 在公告中指出,CVE-2025-61757 為一項「缺失關鍵功能認證」(Missing Authentication for Critical Function)漏洞,允許未經身分驗證的遠端攻擊者透過 HTTP 直接執行任意程式碼,最終完全接管 Oracle Identity Manager。這意味著:

- 攻擊者可不輸入帳密、不需繞密碼,即可取得 OIM 控制權

- 身份治理系統遭接管後,可連帶危及整個企業單一登入(SSO)、IAM、ERP、EBS、生產系統與內部雲端資源

- CISA 尚無法確認此漏洞是否被勒索軟體團伙利用,但其攻擊面與風險級別已引發全球警示

此漏洞影響 Oracle Fusion Middleware 12.2.1.4.0 與 14.1.2.1.0 版本,Oracle 已於 10 月安全更新中提出修補。

攻擊已追溯至 8 月底,SANS 偵測到早期利用行為

在 網路安全廠商Searchlight Cyber 發布技術分析後,SANS Internet Storm Center 立即針對該漏洞啟動大規模流量監控。結果顯示:

- 攻擊行為可追溯至 8 月 30 日

- 僅在漏洞細節公開後,利用流量明顯增加

- 示意攻擊者早已熟知此漏洞並進行武器化測試

Searchlight Cyber 形容此漏洞:「相較於以往複雜的 Oracle Access Manager 漏洞,這次的利用手法顯著簡單、門檻極低」。

漏洞技術細節:Groovy + Java Annotation 被濫用,突破安全管理機制

Searchlight Cyber 的技術研究揭露,此漏洞源於 Oracle Identity Governance Suite 的原始碼邏輯缺陷。

關鍵點如下:

1. 系統會編譯 Groovy Script,但不執行其內容

研究團隊發現,OIM 的模組會編譯 Groovy 腳本,雖然編譯後程式不會執行,但這為攻擊者提供了進一步利用的基礎。

2. Java Annotation 在編譯階段執行,不受 Security Manager 限制

由於 Java Annotation 在編譯時即可執行,攻擊者便能:

- 執行系統指令

- 讀取檔案

- 取得與一般 Java 程式同等的權限

這種行為完全繞過 Java Security Manager 的安全限制。

3. CTF 技巧轉化為真實攻擊向量

研究員表示,這次的突破靈感源自他們參與 Java 類型的 CTF 競賽:

「許多看似不可利用的漏洞,只要套用 CTF 的思維,就能找到通往 RCE 的路徑。」

此外,他們也指出 Java URI 解析邏輯與 matrix 參數相關的設計缺陷,一直是攻擊者挖掘認證繞過的熱門方向。

Oracle EBS 攻擊蔓延:CL0P 勒索攻擊受害者突破 100 家

除了 OIM 漏洞外,Oracle 生態系近期也備受攻擊者關注。CL0P 勒索組織利用 Oracle E-Business Suite 漏洞的受害企業已突破 100 家。

最新確定受害者包括:

- Mazda

- Canon

- Cox Enterprises(超過 9,000 筆個資外洩)

此情況凸顯 Oracle 系統在攻擊者眼中已成為「高價值、高報酬」標的。

台灣企業應立即採取的安全建議

1. 立即完成 Oracle 10 月更新

特別是 OIM 模組的 REST WebServices 組件,不可延誤。

2. 將 OIM 從公網隔離

- 僅允許內部網路或 VPN 存取

- 禁止將管理介面暴露在 Internet 上

3. 強化監控:全面檢查 HTTP 請求異常行為

包括:

- 以 Groovy/Annotation 相關關鍵字進行 WAF 規則檢測

- 注意奇異 URI、matrix 參數的「嘗試性探測」

4. 建立 KEV 對應修補流程

CISA KEV 是攻擊者「正在利用」的漏洞,需以最高優先級修補。

5. 針對 IAM、ERP、SSO 進行風險評估

因為一旦 OIM(身份管理核心)被接管,企業所有整合系統都會被牽連。

結語

CVE-2025-61757 並非一般漏洞,而是能直接瓦解企業 IAM 及 ERP 安全基礎的關鍵性弱點。更重要的是,其利用門檻低、攻擊手法簡單、且已被攻擊者武器化。

對台灣企業而言——尤其高度依賴 Oracle Fusion Middleware、EBS 或大型身份管理架構的金融業、製造業、政府單位與科技產業——這是一項不可忽視的「即時性威脅」。