據國際特赦組織稱,操作Predator(掠奪者)間諜軟體背後的攻擊者可能與越南政府有關

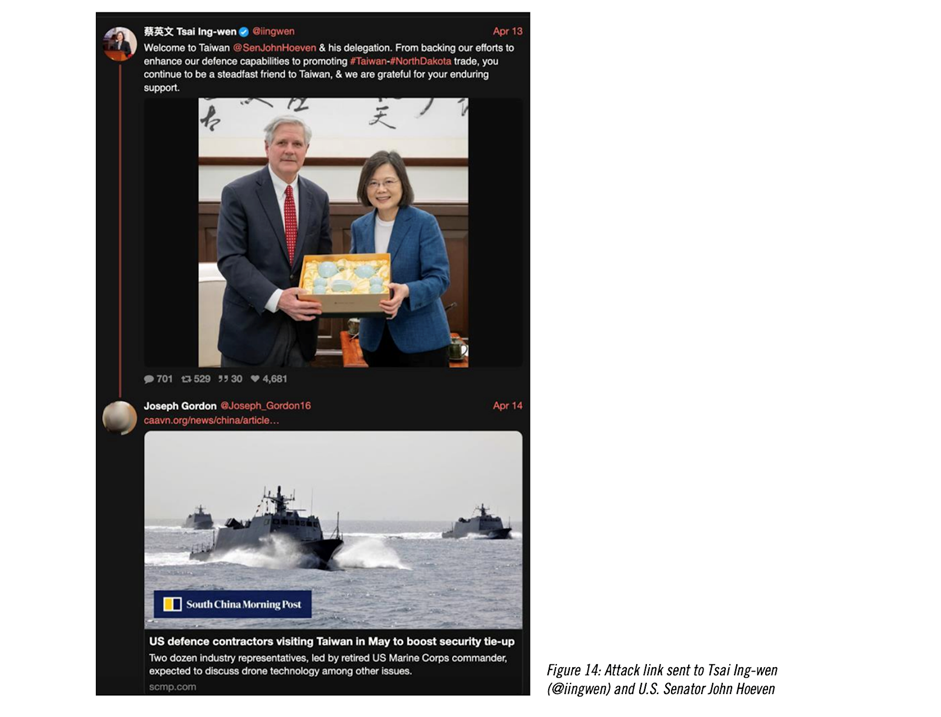

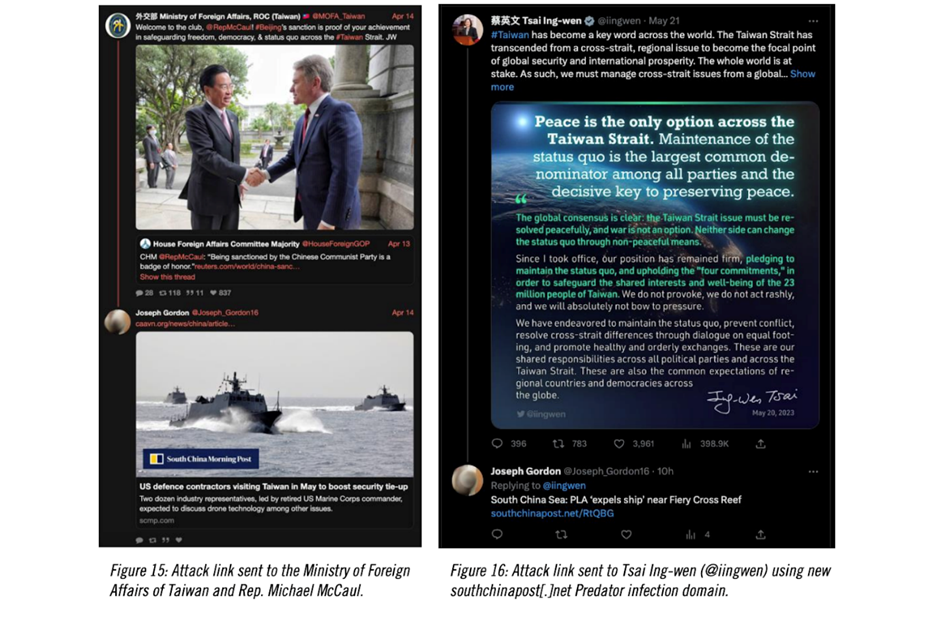

國際特赦組織(Amnesty International)的調查揭示了一個危險情勢,一名 X(曾用名Twitter)使用者,帳號名為@Joseph_Gordon16,試圖透過該平台的回覆功能來散播惡意連結。他的目標是感染美國政治家和台灣總統,利用間諜軟體進行資訊竊取。此帳號的回覆內容總是包含著似是真實新聞文章的連結,然而這些連結實際上導向一個惡名昭彰的間諜軟體 Predator 所設立的網域。Predator 專門針對智慧手機,輕易侵入受害者的裝置並竊取資訊。

從二月起,該帳號開始向報導越南相關新聞的記者發送間諜軟體的連結。後來開始轉向知名學者、歐洲和美國政府官員、參議員,甚至台灣總統蔡英文的 Twitter 帳號發送了間諜軟體的連結。值得一提的是,至少有兩條推文針對蔡總統、參議員克里斯墨菲(Chris Murphy)和加里彼得斯(Gary Peters)的帳號進行了回覆,每條回覆都包含之前提到的假冒新聞文章的惡意連結。

不僅僅是 Twitter,Facebook 上也有一個帳號名為「Anh Tran」,以相似的方式傳播這款間諜軟體的惡意連結。國際特赦組織報告指出,目前已發現至少有27個個人和23個機構的帳號成為攻擊目標,但是否成功感染這些帳號目前尚不清楚。

長期追蹤間諜軟體攻擊的監察組織,公民實驗室(Citizen Lab)確認了國際特赦組織的調查結果。他們強調公開發佈這些連結不僅會增加被發現和曝光的風險,也增加連結被不預期的目標點擊的可能性。這顯示散佈者可能缺乏駭客專業,或者對反追蹤的風險毫不警覺。

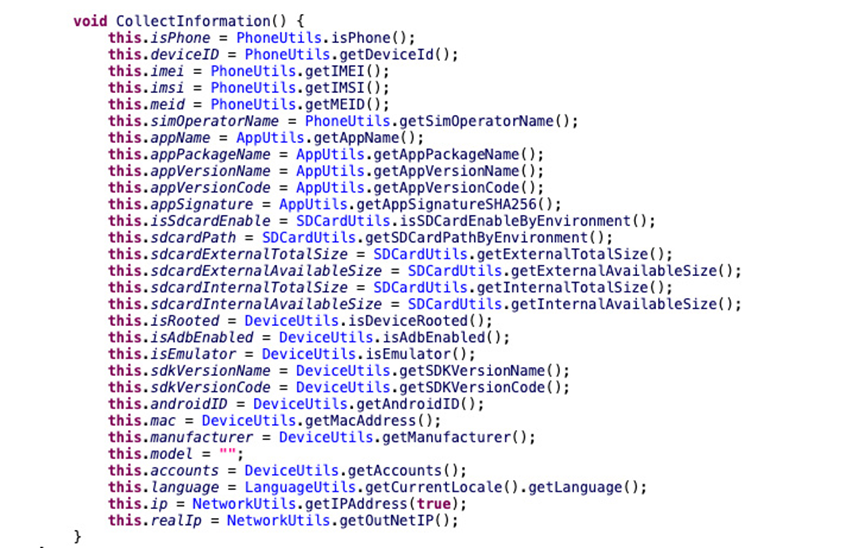

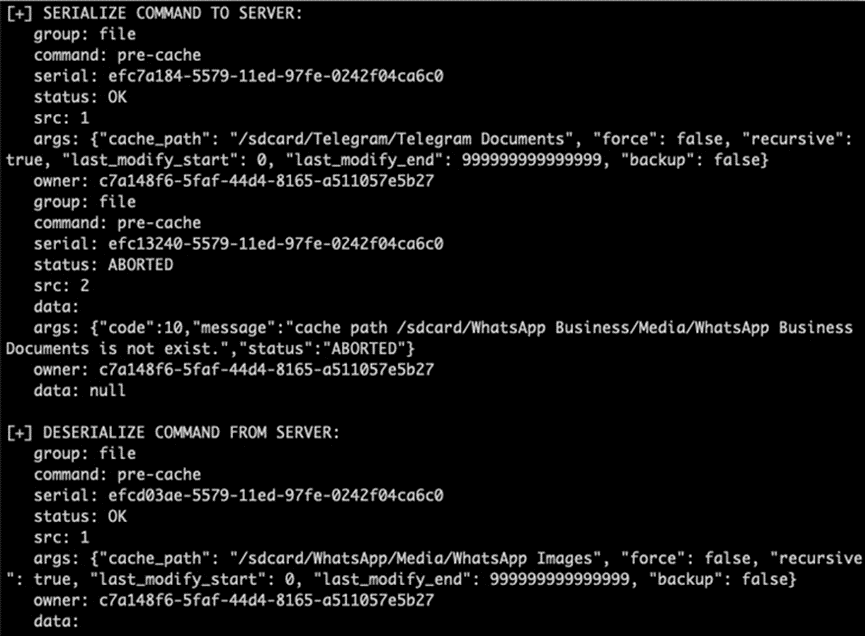

這樣的判斷是因為 Predator 間諜軟體的設計是專為精確目標的智慧手機而設,並旨在防止安全研究人員發現它的存在。舉例來說,該軟體在嘗試感染前至少會經過八次檢查,以確保目標是一個安全的感染環境。

國際特赦組織還懷疑 @Joseph_Gordon16 這個帳號或許與越南當局有關聯,因為一開始它的目標對象是越南政府感興趣的人物。德國的《明鏡周刊》的報導也指出,越南政府最近購買了使用 Predator 間諜軟體的兩年合約。

目前,@Joseph_Gordon16 這個帳號已經被封鎖,但製造 Predator 間諜軟體的監控公司 Cytrox 仍然相當活躍。在今年九月,蘋果公司才修復了與埃及政治家 iPhone 上 Predator 感染相關的三個 iOS 漏洞。

Predator的部分入侵指標(Indicator of compromise -IOCs):

ietnamnews[.]com

lnktonews[.]co

witteridea[.]co

caavn[.]org

xuatnhapcanhvn[.]info

https://southchinapost[.]net/fLwoASy X

http://caavn[.]org/news/china/military/article/south-china-seapla-forcces-tail-us-warship

http://caavn[.]org/news/china/military/article/south-china-seapla-forcces-tail-us-warship

http://caavn[.]org/news/china/military/article/south-china-seapla-forcces-tail-us-warship

https://southchinapost[.]net/WzMqB

更多關於間諜軟體利用的新聞:

iPhone上的 LightSpy 間諜軟體,被證實與中國駭客組織APT41有所關聯!

中國國家級駭客組織APT 15利用BadBazaar和MOONSHINE 間諜軟體,協助中國政府加大監控新疆維吾爾族

泰國民主活動人士被間諜軟體監控,幕後黑手指向以色列Pegasus「飛馬」間諜程式!

中國APT駭客組織ToddyCat建立了新型間諜軟體,以 MS Exchange伺服器為目標,對歐洲和亞洲知名實體發動針對性攻擊,台灣也受害!