雲端安全和風險緩解

雲端確實提供了它的優勢,但與任何大規模部署一樣,雲端可以提供一些無法預料的挑戰。雲端只是“別人的數據中心”的概念一直是一個令人畏縮的想法,因為這想法是假設安全責任的轉移,因為“別人會照顧它”。

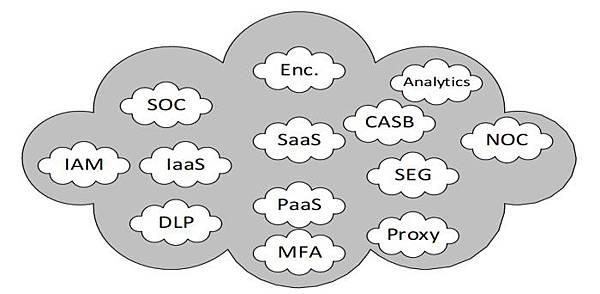

是的,雲端系統,網路和應用程式序並非實際位於您的控制範圍內,而是安全責任和緩解風險。雲端基礎架構提供商可以在您設置環境的方式,您在環境中放置的內容,如何保護數據以及如何監控環境方面實現大量控制。在整個環境中管理風險並與現有安全框架保持一致。

隱私和風險

隨著GDPR和其他州的“姐妹”政策例如在Arizona,Colorado, California和其他組織在保護雲端中的數據方面面臨著越來越高的要求。它並不像在數據中心部署資料外洩防護(DLP)那麼簡單,因為。您現在有一堆不再由你擁有的服務,系統和基礎架構,數據中心已變得不完整的, 但您仍需要可見性和控制權。

共享或交換信息的雲端服務和基礎架構也變得難以管理:誰有服務層級協議(SLA)?是否單一平台可以監控一切?DevOps使企業採用微分段和調整防火牆規則變更管理流程。此外,無伺服器計算通過允許開發人員運行代碼而無需擔心基礎架構和平台,為組織提供了降低成本和提高工作效率的方法。然而,如果沒有處理虛擬私有雲和工作量負載的部署,事情就會很快失控,您就會開始看到從一個環境洩漏的數據,就像您在另一個環境中獲得了一個安全級別一樣。

緩解

可以採取幾個步驟來幫助降低組織在雲端中的數據風險。

1. 設計對齊。首先,將您的雲端環境與網路安全框架保持一致。組織遷移到雲端,他們使應用安全控制於落地部署數據中心,這些數據中心隨著時間的推移而不斷發展和變強。此外,組織可以放寬廣泛使用SaaS應用程式上的安全顯微鏡。但即使使用這些合法的業務應用程式,如果沒有正確的可見性和控制權,數據最終可能會被洩露。雲端提供商技術與網路安全框架和業務運營程式保持一致,可以實現雲端平台的高度安全,優化和更高效的實施,從而提供更好的結果和成功的部署。

2.請隨便一點,就像在自己家一樣。應該像對待LAN和數據中心一樣對待雲端系統網路。例如Amazon的共同責任模式,概述Amazon安全責任的終結,並開始履行您的安全責任。雖然存在計算層的威脅,正如我們在Meltdown,Foreshadow和Spectre中看到的那樣,最近的雲數據洩露已經顯示出組織安全責任區域的崩潰,即操作系統安全性,數據加密和訪問控制。如果您的組織具有管理服務器配置,漏洞管理,修補,IAM,加密,分段,防火牆規則,應用程式開發和監視的標準,請確保這些標準適用於雲端服務並定期進行審計。第三方對雲端基礎架構體系結構的常規評估可以像審核LAN和WAN一樣有效,以獲得最佳安全實踐。

3. 停止“晚上偷偷溜出去”。不久之前,您會發現組織正在努力與員工建立不安全的無線接入點,以便在日常工作中獲得更大的靈活性和效率。暱稱是“影子IT”,業務部門避免讓IT和安全性涉及他們正在做的事情,以便他們能夠更快地行動。快進到今天 – 提供惡意檢測和入侵防禦系統(IPS)功能的無線控制器幫助了這項活動。通過雲端,員工可以根據需要設置雲端存儲帳戶,無伺服器計算環境和虛擬專用網路,以避免冗長和繁瑣的變更控製程式,降低成本並獲得類似的靈活性和效率。通過重新架構傳統網路,重新調整數十年的流程和程式。

4. 密切關注。網路安全運營中心(CSOC)不再僅僅關注落地網路和數據中心。SOC使用的運營監控程式,威脅搜尋,情報和事件回應也適用於組織數據所在的雲端環境。監控公司數據可能駐留的SaaS應用程式具有挑戰性,但可以使用有效的端點安全性以及雲端訪問解決方案(CASB,代理和其他)的監控來完成。對於無伺服器環境,根據您的CSOC要求,這可能意味著應用第三方監控平台或解決方案超出雲端提供商提供的範圍。在所有情況下,事件記錄和觸發器都需要反饋到CSOC以與落地事件數據,分析和威脅情報相關聯。

隨著所有可用的雲端服務以及每天提供的新服務,難怪公司難以管理風險。 “盡一切努力完成工作”到“做正確的業務”的文化轉變需要大量的協調努力和時間,但根植於安全成為業務推動者而不是繼續在‘不‘的業務。如果安全性要繼續保護業務,組織必須在技術決策中包含安全性,並且安全性必須了解業務需求和技術變化才能成為推動者。為了幫助阻止人們尋求技術問題解決方案,IT和安全團隊必須發展他們的資產和功能,以適應這種速度和便利。

Source: spr.ly/6015Efmal