無論是企業,員工還是網路犯罪分子,在後參數世界中都有新的方式來擺脫企業防禦,這種情況正在流行。

網路犯罪分子現在採用移動優先的方法來攻擊企業。例如,上個月有5億Apple iOS用戶被Chrome for iOS中的未修補錯誤的而受到攻擊。犯罪分子劫持了用戶的會話,並重定向流量到惡意網站讓用戶陷入惡意軟體。

像這樣的攻擊證明了行動網路犯罪活動的廣泛性和有效性。這也是網路犯罪分子如何越來越成功地瞄準行動用戶的一個例子。對於那些擁有越來越多行動員工的企業而言,不斷升級的行動攻擊媒介擴大了威脅形勢,並迫使企業重新考慮其安全要求。

快速流動性持續增長

越來越多企業支持行動工作者,根據牛津經濟學2018年的一項調查,80%的受訪者表示,如果沒有行動設備,公司員工就無法有效地完成工作。同樣的調查顯示,82%的人認為行動設備對員工的工作效率至關重要。

根據Lookout產品管理高級主管David Richardson的說法,當行動到雲端應用程式和計算(從公司的物理邊界移除數據)時,大規模採用行動性已經在網路安全戰中開闢了新的前沿。

“你的用戶已經已使用行動了…所以這些行動設備可以連接到任何網路,他們可以從任何地方訪問雲端中的數據,”Richardson說。“從本質上講,您的企業網路現在是星巴克Wi-Fi,世界上任何地方的任何酒店Wi-Fi或家庭Wi-Fi。”

Lookout在今年RSA參會者的調查中,76%的受訪者表示他們使用從公共Wi-Fi網路(如咖啡店,機場或酒店)訪問了公司網路,企業電子郵件或企業雲端服務。

企業最高管理層特別關注遠端工作人員的風險。在OpenVPN 最近的一項調查中,將近四分之三(73%)的副總裁和首席級別的IT領導者表示,遠端工作人員的風險大於現場員工,這讓很多企業感到擔憂。

多個特定於行動設備的威脅

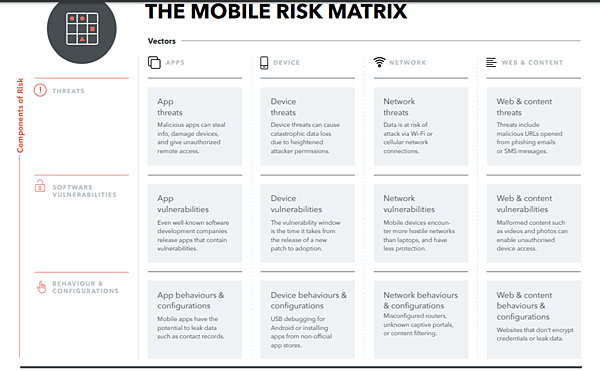

企業最高管理層擔憂並非毫無根據。潛在的行動攻擊場景非常龐大且越來越普遍。

例如,中間人(MiTM)攻擊可以安裝在連接到公共Wi-Fi網路的設備上,以攔截流入和流出各種雲服務的數據。最近的一個例子就曝光了, 4月份研究人員在中國和印度最大的手機製造商小米(Xiaomi)生產的智能手機內置安全應用程式中發現了多個MiTM漏洞。

“由於進出Guard Provider的網路流量不安全,以及在同一個應用程式中使用多個SDK,威脅行為者可以連接到與受害者相同的Wi-Fi網路並執行MiTM攻擊,” Check Point說,在當時增加了超過1.5億用戶受到影響。

用戶還可以通過在下載惡意應用程式時無意的感染他們的設備(正如Google Play最近感染了3000萬Android用戶的大量廣告軟體的侵襲應用程式所證明的那樣)。然後是比較舊的應用程式,過時的操作系統和易受攻擊的SDK引入的軟體漏洞,這些漏洞並沒有獲得每月的更新。

如果不進行更新,用戶就會面臨攻擊者建立的漏洞風險。

這些漏洞利用通常是針對丟棄惡意軟體在目標設備上的,比如去年夏天Bitdefender 發現了一款名為Triout 的Android惡意軟體,它是具有高級監控功能的企業間諜活動而打造的。

寫得不好的應用程式中的錯誤也會暴露用戶,使得修補應用程式也很重要。例如,一位白帽駭客最近對 30個行動金融應用程式進行了逆向工程,並發現隱藏在幾乎所有被檢查應用程式的底層代碼中的敏感數據。研究人員表示,有了這些信息,駭客就可以恢復應用程式編程接口(API)密鑰並使用它們來攻擊供應商的後端服務器並構成用戶數據。

受惡意軟體影響的行動員工隊伍

隨著越來越多的行動設備在企業勞動力中佔據一席之地,它們代表著對手瞄準新的肥沃舞台。不幸的是,許多用戶並不知道這些設備有多麼脆弱,或者如果它們受到損害可能會受到威脅。

隨著越來越多的行動設備在企業勞動力中佔據一席之地,它們代表著對手瞄準新的肥沃舞台。不幸的是,許多用戶並不知道這些設備有多麼脆弱,或者如果它們受到損害可能會受到威脅。

例如,行動用戶傾向於在他們的設備上混合商業和娛樂,這放大了攻擊面。Lookout在今年RSA參會者的調查中,76%的人通過個人擁有的行動設備或平板電腦訪問了企業網路,企業電子郵件或企業雲服務。

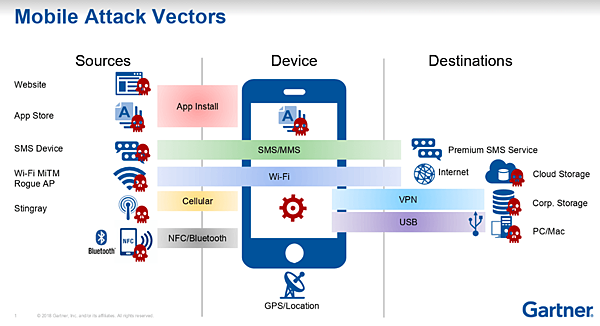

這可能會產生意想不到的後果。Gartner高級主管分析師Patrick Hevesi表示,當受害設備連接到公司雲應用程式或公司局域網時,受感染的設備可能會將感染帶回企業網路。

“讓我們的設備被惡意軟體感染,然後進入你的組織,”Hevesi說。“你可以加入VPN,進入公司的Wi-Fi。您可以通過USB將該設備插入PC或Mac。駭客正試圖傾聽那些不同的方面[和關係],也可能會進入你的組織。“

Hevesi指出,對這種風險的認識仍然很低 – 即使是高級管理人員也可以通過行動設備的安全性快速而鬆散地工作,而不是將工作與個人使用分開。

“我最近與一個公民社會組織進行了交談,他的首席信息官將他的公司擁有的iPad設備帶回家,並在該設備上註冊了他的整個家庭的指紋,”他說。“在這種特殊情況下,iPad成了家庭用品,但它有公司數據。”

還存在密碼問題,這種問題一直存在並從桌面遷移到行動世界。根據2018年的LastPass分析,幾乎一半的專業人士在工作和個人賬戶中使用相同的密碼 – 分析發現, 員工在工作期間與同事分享大約6個密碼,。

基於社交的行動攻擊

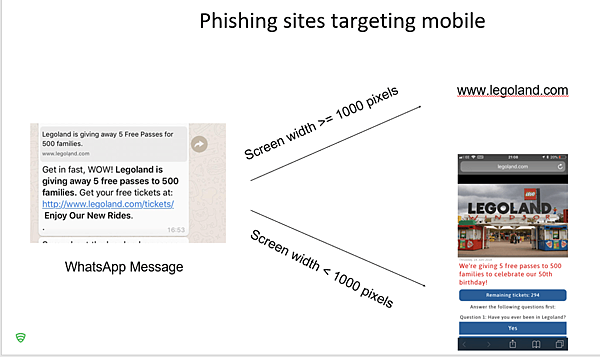

根據Richardson的說法,更糟糕的是,從社交工程的角度來看,攻擊者越來越擅長以行動用戶為目標,正如行動特定網路釣魚的增加所顯示的那樣。例如,Lookout的遙測技術於4月份發現了專門針對美國Verizon Wireless客戶的網路釣魚工具包。分析顯示該工具包通過電子郵件將釣魚鏈接推送給用戶,偽裝成來自Verizon客戶支持的消息。這些都是針對行動觀看量身定制 根據Lookout,在個人電腦桌機上打開惡意URL時,它看起來很草率,顯然不合法 – 但是,當在行動設備上打開時,該頁面看起來像一個完全合法的Verizon客戶支持應用程式。

此行動定位方法的變體有時會將用戶發送到兩個不同的位置,具體取決於所使用的設備。在一個廣告系列中,Lookout分析師發現“如果您點擊行動設備上的[網上誘騙]鏈接,您將獲得網上誘騙網頁。如果你點擊非行動設備上的那個鏈接,你實際上會得到它試圖指向你的真實網站,“理查森解釋說。

根據Hevesi的說法,用戶教育應該是企業的關鍵保障 – 員工應該接受培訓,從風險的角度充分了解他們的行動設備代表什麼。例如,這應該包括睜開眼睛看行動設備始終連接到互聯網,並且它有麥克風,攝像頭,公司數據,位置,存儲的密碼等 – 這是網路攻擊者的一筆財富。

“行動設備是您的主要設備,”Hevesi說。“我們真的需要開始將其視為一個成熟的終端……開始考慮是否存在損害,如果您的手機受到損害,下一步是什麼?什麼是駭客可能會做什麼,考慮你可能正在訪問哪些雲端應用程式?“

噗,去周邊

在解決這些危險時,壞消息是,許多內置於企業網路中的安全控制都是為傳統上由個人電腦桌機主導的環境建的。它們不適用於以行動為中心的員工隊伍。

Richardson指出,像防火牆這樣的傳統安全方法依賴於信任端點或一組憑據,因為它的位置 – 但這並不能保護行動世界中的公司資源,因為物理邊界消失了。

“僅僅因為設備擁有正確的用戶名和密碼並不意味著這是一個符合公司政策的設備,應該被允許訪問這些數據,”他說。“你需要基本上假設默認情況下所有設備都不受信任,直到你確認該設備是值得信任的。”

信任問題

零信任方法旨在通過假設所有設備都不可靠並且在確認該設備符合公司策略之前不允許訪問公司數據來實現這一目標。例如,企業可以確保遠端用戶在登錄之前使用企業託管設備和多因素身份驗證。

“這可以通過一個稱為連續條件訪問的系統來完成,” Richardson說。“[這是基於信息]有關此端點的當前健康狀況,此標識與訪問此數據相關聯,以及數據本身來自雲端服務提供商的角度。他們需要能夠確定具有此身份的端點是否能夠訪問該端資源。“

Hevesi說,這也可以與基於設備試圖訪問的風險管理方法相吻合。他解釋說,例如,如果一名員工正在查看自助餐廳的菜單,那麼他們用來做這件事的設備, 可能不會像企業資源規劃管理員登錄到的那樣受到同樣的審查應用。

另一個最佳實踐是在允許設備訪問公司資源時將個人和公司“身份”分開。

“設備認證應該與[進入]公司容器不同,”Hevesi指出。“您應該擁有單獨的身份驗證方法,因此您可以確保至少該設備不僅可以解鎖[並自動提供]無縫訪問您的公司信息。”

原始設備製造商解決行動工作和遊戲的分離問題

Google的Android Enterprise計劃和Apple Business Manager都提供了一些功能來保護和管理個人設備上的公司數據。管理員可以在Android設備上為業務託管的應用和數據創建單獨的工作區,並且通過兼容的行動設備管理(MDM)服務器,IT可以通過強制執行強大的安全策略來控制在該容器內管理數據的方式。組織還可以將私有應用程式發佈到授權設備,並可以對託管的Google應用程式進行集中審批和配置。

對於Apple,可以將設備和特定應用程式註冊為“公司” – 然後執行某些策略,例如不將來自已註冊應用程式的數據存儲在某人的個人iCloud上。

在產品方面,Gartner的研究表明,端點保護平台已經

整合移動威脅防禦(MTD)供應商和MDM,為管理員提供從整體架構為主導的資安管理方式, 不受限於特定設備,無論是筆記本電腦,Chromebook還是iPad,Surface,iOS設備和Android設備等。Hevesi說,這提供了一種一致的方式來應用補丁和反惡意軟件,鎖定丟失或被盜的設備,管理用戶配置文件和訪問權限,對用戶和應用程序行為應用動態分析等等。

Hevesi指出,這種方法的一個好處是,對於用戶來說,它是無縫的,並且幾乎不需要改變行為。

“[這允許你]實際創建一個政策,說”哦,我看到一個惡意應用程式“,或者”有人試圖在公共熱點對我們的設備進行中間人攻擊“,並且系統將繼續強制VPN連接或要求卸載該應用程式,因為你有[自動管理控制],“他解釋道。

談到企業行動性,顯然在新威脅和風險管理方面需要考慮很多。但Richardson認為,這一切都始於認識到行動性代表了一系列不同的考慮因素,而不是企業可能習慣於在桌面世界中處理這些因素。

“這是一套值得思考的新事物,其中包括底線,”他說。“這就是你必須開始的地方 – 通過認識到這一點。”

Source: https://threatpost.com/mobile-risks-post-perimeter-world/144815/