惡意指令列腳本(shell script)以騰訊、百度和阿里雲、華為雲等的雲端伺服器為目標,旨在消除其他競爭惡意軟體並連接到Abcbot殭屍網路。

資安研究人員發現了一個新的惡意軟體殭屍網路,在過去幾個月中,它專門針對中國雲端託管服務提供商的基礎設施。資安公司Cado Security 在今天的一份報告中表示,名為 Abcbot的殭屍網路的目標是阿里雲、百度、騰訊和華為雲等公司託管的伺服器,而這報告正與TrendMicro和奇360 Netlab之前的調查結果相呼應 。

CADO資安研究員Matt Muir表示,不論是華為雲,騰訊雲和百度雲等新一代雲端供應商都沒有像AWS的發展成熟。Muri進一步解釋,AWS的發展其中包括一個示警機制,即如果以不安全的方式部署雲端instance時,即會自動產生警報。

研究員表示,Abcbot殭屍網路的攻擊通常針對這些公司託管的 Linux 伺服器,這些伺服器使用弱密碼保護或運行未修補的應用程式。根據 Cado Security的說法,在找到初始入口點後,Abcbot會部署一個 Linux bash 腳本,該腳本禁用 SELinux 安全保護,為攻擊者建立一個後門,然後掃描受感染的主機以查找其他惡意軟體殭屍網路的跡象。有趣的是,如發現競爭的惡意軟體,Abcbot 會终止已知與其他殭屍網路相關的進程以及與加密挖礦操作相關的進程。Abcbot還採取了其他殭屍網路未曾見過的步驟,即刪除SSH密鑰,僅保留自己的密鑰。

研究員說從對這個指令列腳本的分析中可以明顯看出,Abcbot 背後的威脅參與者投入了大量資金,以保持他們對雲端安全威脅形勢的了解。該惡意軟體包含從主機中刪除加密挖礦和以雲為中心的惡意軟體的特定命令,例如 WatchDog 和 Kinsing。研究還指出,攻擊者針對和騰訊使用的監控解決方案,指向駭客針對特定雲端供應商。Cado研究人員分析的Abcbot樣本包含將受感染系統進行圍堵的功能, TrendMicro分析的Abcbot樣本有包括用於加密貨幣挖礦的模組,Netlab 分析的樣本有包括用於 DDoS 攻擊的功能。

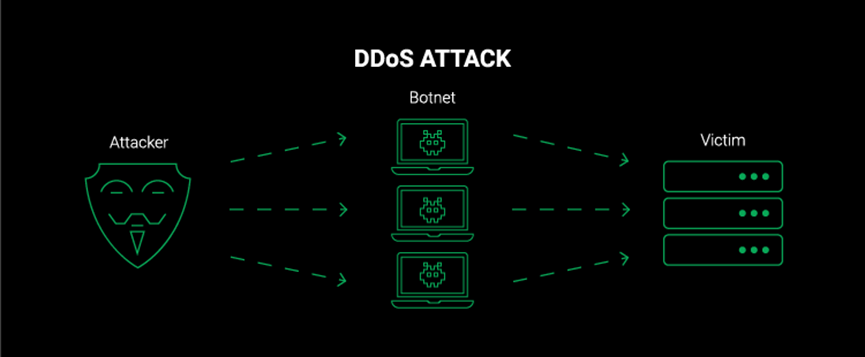

研究人員綜合Abcbot採取的步驟和功能,認為其最終目的是為攻擊者創造加密貨幣的利潤。目前Abcbot殭屍網路的規模仍然未知,但相信鑒於惡意軟體針對特定的雲端供應商,這表明傳播有限。但認為Abcbot的不斷發展,可用於在未來發動DDoS攻擊。

殭屍網路(Botnet)也稱機器人網路(RobotNetwork),病毒通常會隨著 e-mail、即時通訊軟體或電腦系統漏洞,入侵電腦,再藏身於任何一個程式裡。

殭屍網路與木馬程式的使用方式相仿,但木馬只會攻擊特定目標,較不會藉由被植入木馬的電腦主機,再去攻擊其他電腦。 反觀殭屍網路不但會攻擊其他電腦,且具有蠕蟲的特性,會慢慢在網路空間中爬行,一遇到有漏洞的電腦主機,就自行展開攻擊。

Abcbot 殭屍網路的入侵指標(Indicator of compromise -IOCs):

SHA256:

56d677ed192b5010aa780d09c23b8ee8fdff94d39b20a07c7de76705e5f8c51f

22b521f8d605635e1082f3f33a993979c37470fe2980956064aa4917ea1b28d5

IPs:

http://103[.]209[.]103[.]16:26800/ff.sh

http://103[.]209[.]103[.]16:26800/xlinux