Key Points:

*龐巴迪有關的數據已經被公開在CL0P ^ _- LEAKS的網站上

*鑑識分析顯示,與員工,客戶和供應商有關的個人和其他機密資料受到入侵

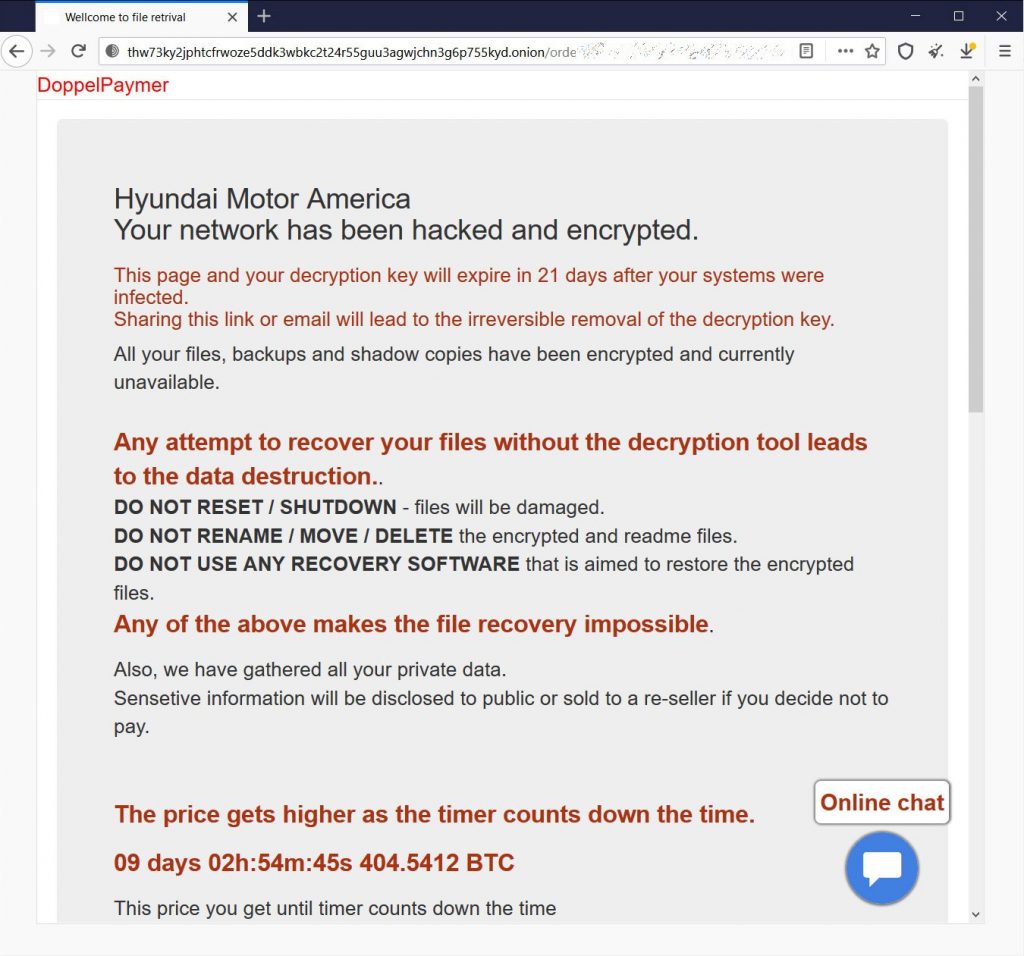

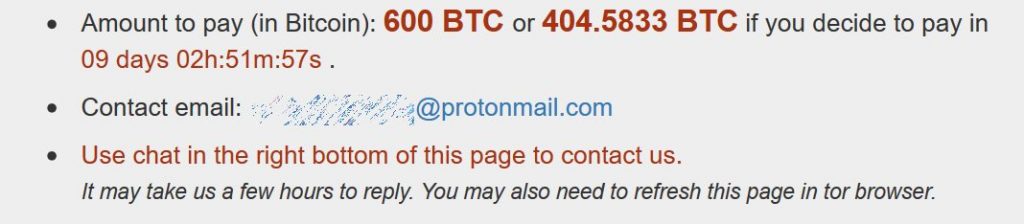

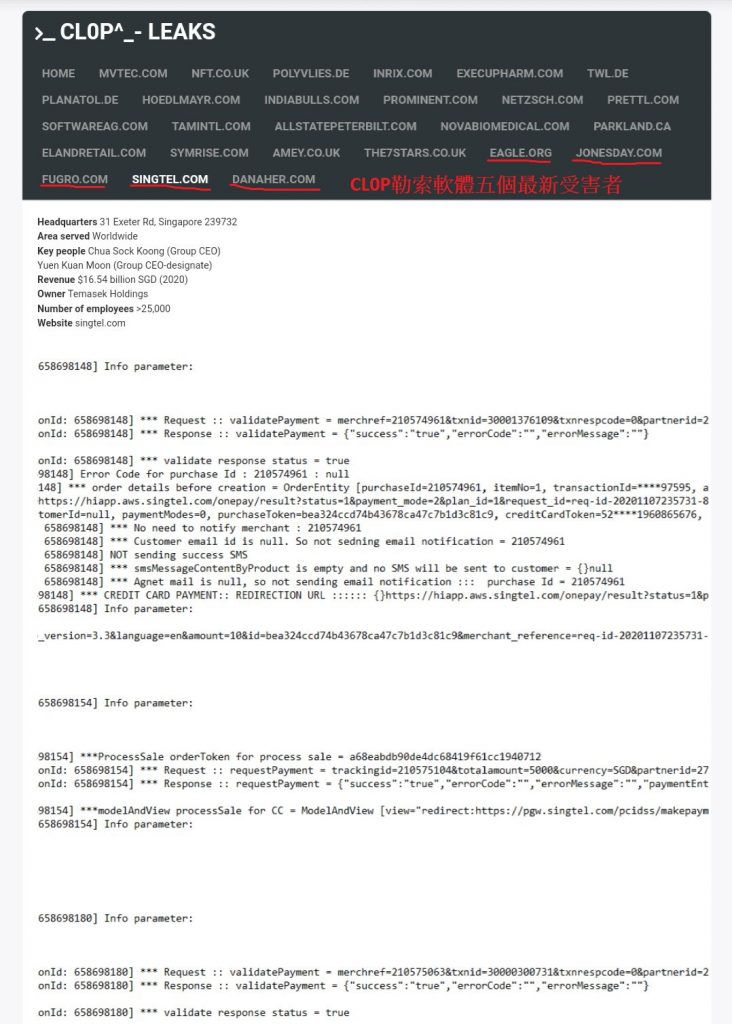

*CL0P ^ _- LEAKS網站於2020年3月啟動,發布不付贖金的受害者數據以作威脅和勒索

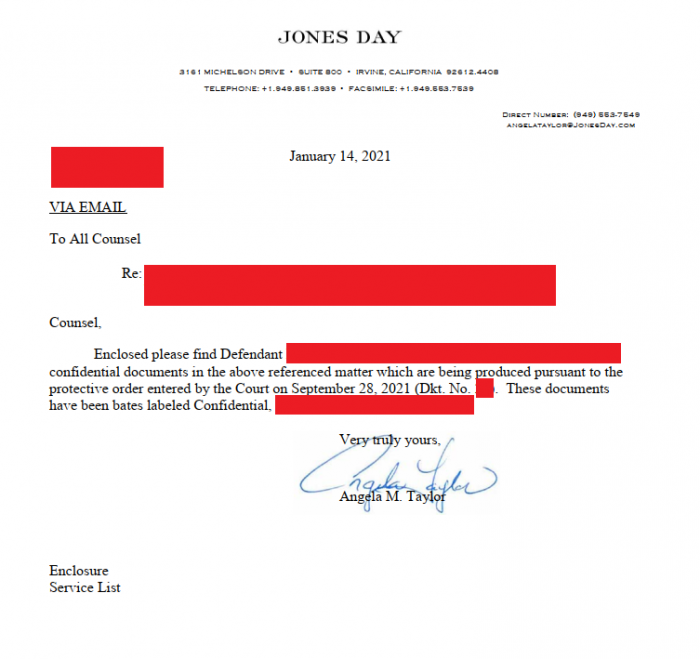

*最近成為Clop勒索軟體受害者的公司包括超級市場巨頭Kroger,Singtel,美國運輸局,律師事務所Jones Day等,Jones Day是前美國總統Donald Trump的法律顧問

*金融網路犯罪組織FIN11被認為是最近一系列Clop勒索軟體活動的幕後黑手

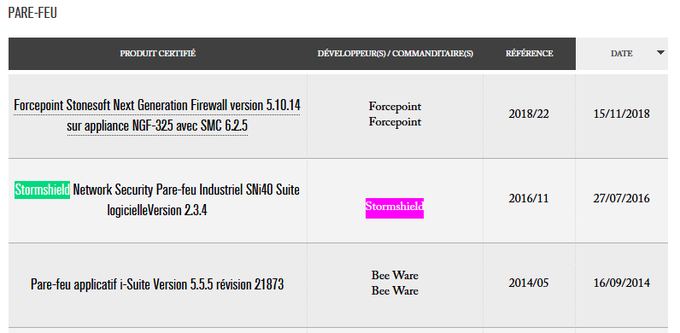

*外洩的一些檔案似乎顯示了GlobalEye雷達和任務系統的規格

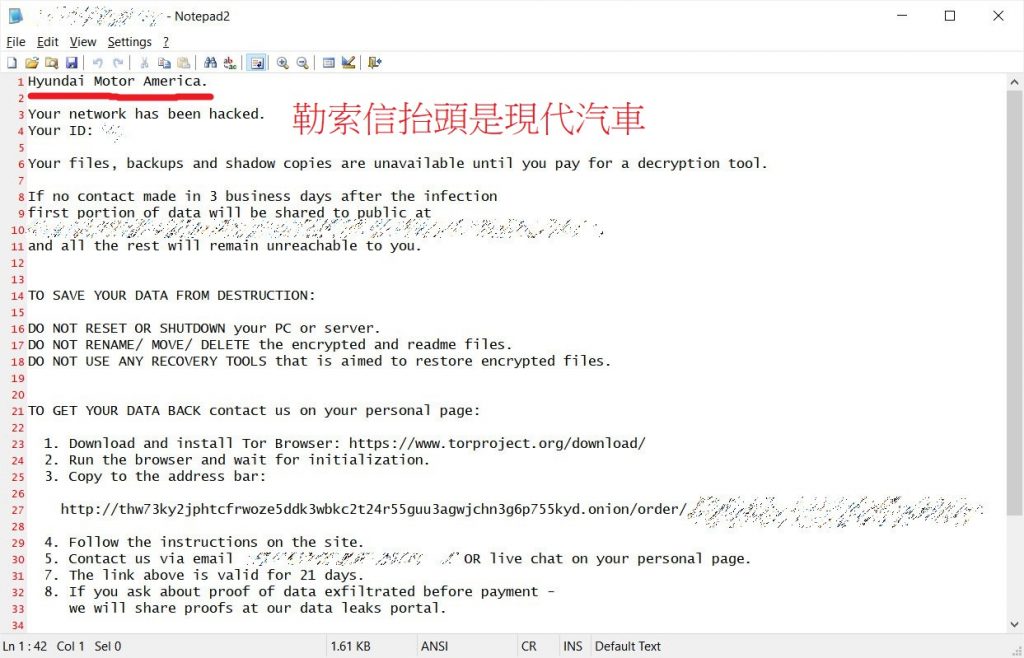

龐巴迪是使用Accellion第三方檔案傳輸服務的公司之一, 飛機製造商龐巴迪在今天發布的新聞稿,揭露資料外洩,值得一提的是,瑞典薩博(SAAB)公司(SAAB) 的第一款「全球眼」預警機(GlobalEye),是用龐巴迪全球6000(Bombardier Global 6000)公務機改裝的。據了解CL0P勒索軟體揭秘網站上,駭客發布了瑞典國防公司薩博開發的 GlobalEye 預警機和控制平臺的規格和機制。同時也發布包括龐巴迪客戶,供應商和員工有關的機密資料。

龐巴迪說:“初步調查顯示,未經授權的一方通過利用第三方文件傳輸應用程式的漏洞來訪問和提取數據,該漏洞運行在與主要龐巴迪IT網路隔離的特定伺服器上。” 龐巴迪在新聞稿中沒有評論CL0P勒索軟體發布有關他們的數據。龐巴迪僅表示,位於哥斯達黎加的大約130名員工受到了影響,龐巴迪一直在積極聯繫其數據可能受到損害的客戶和其他外部利益相關者。正在進行的調查表明,未經授權的訪問僅限於存儲在特定服務器上的數據。生產和客戶支援操作沒有受到影響或中斷。

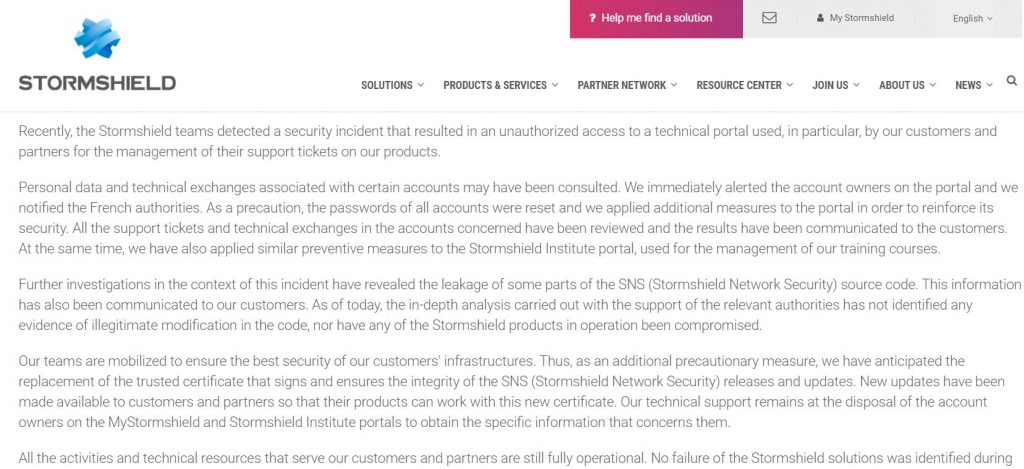

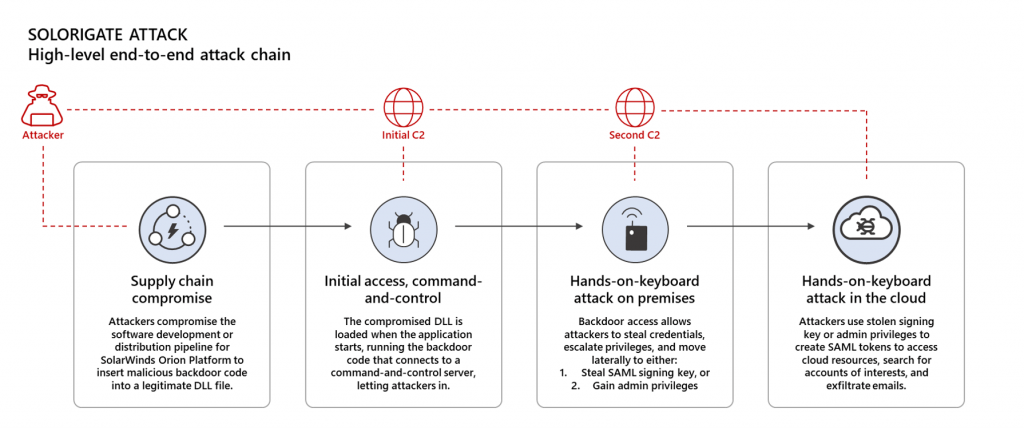

2020年12月,一個駭客組織在Accellion FTA軟體件中發現了一個零時差漏洞攻陷其檔案傳輸設備軟體,並開始攻擊全球的公司。攻擊者接管了系統,安裝了Web Shell,然後偷走了敏感數據。

Accellion在昨天的新聞稿中表示,其300個客戶在運行的FTA伺服器,其中100個受到攻擊,並且大約25個客戶的數據被盜。

根據安全公司FireEye的說法,攻擊者試圖勒索被駭客攻擊的公司,要求支付贖金,否則他們將盜來的數據公開 。

從本月初開始,一些Accellion FTA客戶的數據開始出現在暗網CLOP勒索軟體揭秘網站上,引發了人們對Accellion產品的擔憂。

駭客利用Accellion FTA進行數據盜竊和勒索的有關情資:

https://otx.alienvault.com/pulse/6033df085aef66991b0b0462

有關Accelion FTA事件受影響的其他公司, 我們之前也有相關的報導: