美國網路安全暨基礎設施安全局(CISA)近期發布重大警訊,揭露中國駭客正悄悄在 VMware vSphere 伺服器裡「蓋暗房」,即在伺服器內暗中建立「隱藏版虛擬機(rogue VMs)。駭客利用名為 Brickstorm 的惡意程式植入後門、架設隱藏式虛擬機,躲過常見偵測並竊取虛擬機快照與憑證資料。這份分析由 CISA、NSA 與加拿大網路安全中心共同完成,總共鑑識了 8 個 Brickstorm 樣本,全都出現在受害組織的內部網路之中。

多層加密、隱匿通訊與持續控制

根據通報,Brickstorm 的設計極度精密,採用多層加密與多協定掩護自身通訊,包括:

- HTTPS

- WebSockets

- 內嵌式 TLS(nested TLS)

- DNS-over-HTTPS(DoH)

攻擊者還使用 SOCKS proxy 進行內網橫向移動;而為確保持續控制,Brickstorm 具備自我監控功能,當程式被中斷或移除時會自動重新安裝或重啟。

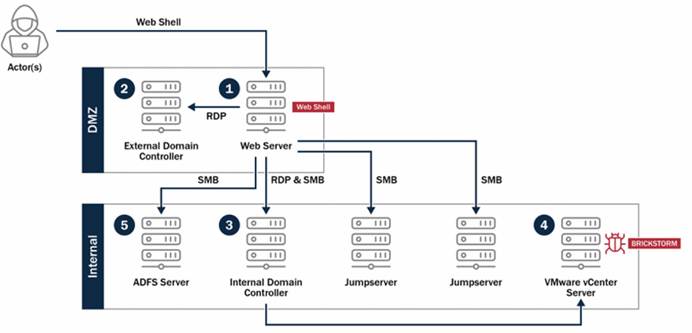

從 DMZ 滲透到核心系統的完整攻擊鏈

CISA 在一宗 2024 年 4 月的事件中發現,中國駭客首先入侵受害組織 DMZ 區域的 Web 伺服器,接著橫向移動到內部的 VMware vCenter,最後在其中部署 Brickstorm。

後續調查更發現:

- 攻擊者入侵兩台網域控制站(Domain Controllers)

- 取得 Active Directory Federation Services(ADFS)的金鑰

- 竊取 AD 資料庫資訊與備份檔,用來掠取合法帳密

攻擊者在受害環境中至少維持從 2024 年 4 月到 2025 年 9 月的長期滲透,具備高度的隱匿性與持久性。

Photo Credit: CISA 駭客在受害者網路中的橫向移動

CISA 的偵測與防禦建議

CISA 呼籲政府機關與關鍵基礎設施防禦人員盡快採取行動,包括:

• 使用 CISA/NSA 釋出的 YARA 與 Sigma 規則偵測 Brickstorm 活動

• 阻擋未授權的 DNS-over-HTTPS 流量

• 清點所有網路邊界設備並監控異常行為

• 嚴格限制 DMZ 與內部網路之間的流量路徑

通報強調,一旦偵測到 Brickstorm 或相似活動,應依法律與政策規定回報,以避免攻擊持續擴散。

其他威脅情報:Warp Panda 與 UNC5221

CrowdStrike 今日也指出,2025 年間多起 vCenter 被入侵事件皆與中國駭客組織 Warp Panda 有關,對象涵蓋美國法律、科技與製造業。該組織除了使用 Brickstorm,也部署了名為 Junction、GuestConduit 的新型惡意植入物,在 ESXi 環境中建立長期據點。

更早在 2024 年 4 月,Google 旗下 Mandiant 首度披露 Brickstorm,用於針對科技與法律產業的長期滲透。Google Threat Intelligence Group(GTIG)後續更把這些活動歸為 UNC5221,這個集團因善用 Ivanti 零日攻擊政府單位並散布 Spawnant、Zipline 惡意程式而聞名。

Brickstorm 的出現代表攻擊者已將虛擬化平台視為「隱密控制室」,並用高度模組化與加密的方式在其中躲藏與行動。對關鍵產業而言,這類攻擊已不再是遠方雷聲,而是正敲在 data center 鐵門上的扣擊聲。

Brickstorm的部分入侵指標(Indicator of compromise -IOCs):

73fe8b8fb4bd7776362fd356fdc189c93cf5d9f6724f6237d829024c10263fe5

39b3d8a8aedffc1b40820f205f6a4dc041cd37262880e5030b008175c45b0c46

f7cda90174b806a34381d5043e89b23ba826abcc89f7abd520060a64475ed506

22c15a32b69116a46eb5d0f2b228cc37cd1b5915a91ec8f38df79d3eed1da26b

b3b6a992540da96375e4781afd3052118ad97cfe60ccf004d732f76678f6820a

57bd98dbb5a00e54f07ffacda1fea91451a0c0b532cd7d570e98ce2ff741c21d

013211c56caaa697914b5b5871e4998d0298902e336e373ebb27b7db30917eaf

aaf5569c8e349c15028bc3fac09eb982efb06eabac955b705a6d447263658e38