資安研究人員近日揭露了針對“大型航空公司和軍事企業”的網路間諜釣魚和惡意軟體活動,相信該活動是由 2014 年攻擊 Sony Pictures 的同一北韓駭客集團 Lazarus Group 發起的.

網路資安研究人員周三表示,駭客冒充美國航空和國防巨頭 Collins Aerospace 和 General Dynamics 的 HR 招募人員,在 LinkedIn 上闖入歐洲的軍事承包商網路。

斯洛伐克的網路安全公司 ESET 說,在去年年底時, 網路間諜透過提供美國公司的工作機會來接觸受害者,從而破壞了中東和歐洲至少兩家國防和航空公司的系統。

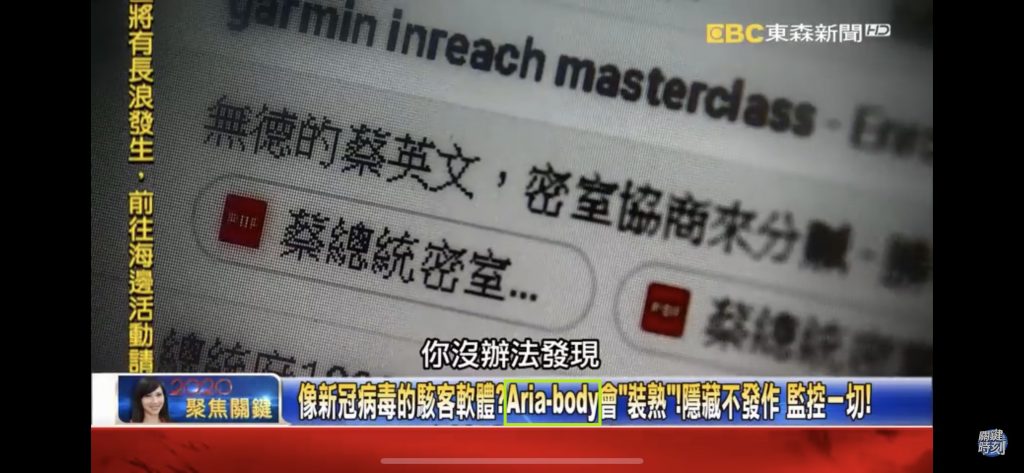

ESET 威脅研究負責人 Jean-Ian Boutin 說,攻擊者利用 LinkedIn 的私人訊息功能,發送能誘騙受害者打開惡意代碼的文件。

ESET 以客戶機密為由,拒絕透露受害者的名字,也不透露是否有任何資料被盜。雷神科技公司 Raytheon Technologies Corporation 所擁有的 General Dynamics 和 Collins Aerospace 也拒絕評論。

ESET 無法 100% 確定駭客的身份,但表示此次攻擊與一個名為北韓駭客集團 Lazarus Group 有一定關聯,該組織被美國檢察官指控策劃了一系列針對性的網路攻擊,其中包括 Sony Pictures 和孟加拉中央銀行的搶案。

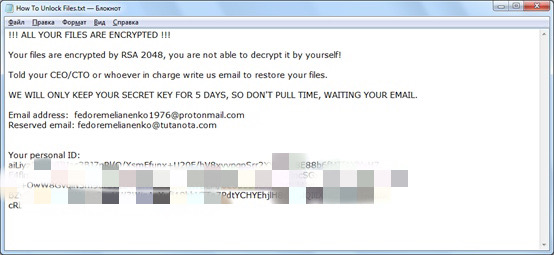

研究人員說,一旦進入目標網路,犯罪者將試圖強行使用他們可以找到的任何 Active Directory 管理員帳戶,通過將數據捆綁到 RAR 壓縮檔中,並試圖將其上傳到 Dropbox 帳戶中以竊取數據。

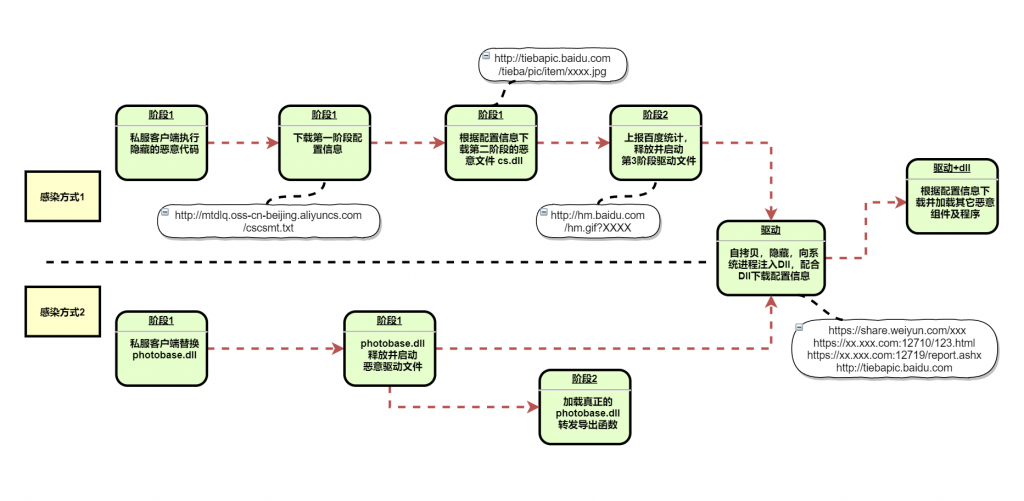

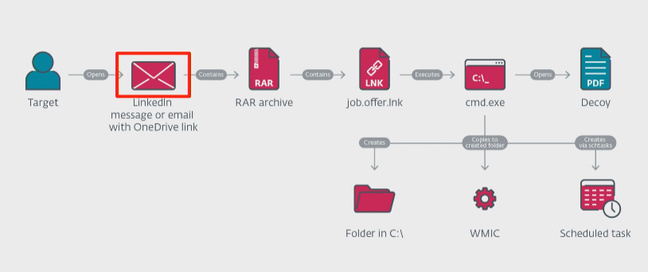

在受害者被捲入後,Lazarus 會試圖誘使他們下載受密碼保護的 RAR 存檔,其中包含“ LNK 文件”。一旦點擊該 LNK 文件包含工作資料的 PDF 就會出現在受害者面前。受害者其實是下載了一個惡意執行檔 (.EXE),這個執行檔會建立許多文件夾,並在 Windows 工作排程器設定為每隔一段時間執行一次遠端腳本。

圖片來源: ESET , 這使攻擊者可以在目標公司內部獲得最初的立足點,並在受到感染的電腦上獲得持久性,圖片說明了導致入侵的步驟。

攻擊者要求受害者在使用 Internet Explorer 的 Windows 電腦上回應他們的工作機會。駭入後進到 Powershell,並利用了預設公開可用的 PowerShdll 執行 PowerShell 命令,這也間接證明 Lazarus Group 在嘗試進行暴力破解之前,會先透過連接的 domain 來列舉所有 Active Directory 帳戶,接下來就是暴力破解取得管理員權限。

另外,這些攻擊並不是 LinkedIn 首次被國際間諜活動所困擾,對手使用 LinkedIn 來挑選軍事和國防公司的目標,隨後向他們提供假的工作機會。攻擊者不怕直接接觸,並與受害者聊天,說服他們打開惡意文件。

LinkedIn表示已找出並刪除了攻擊者使用的帳戶。該公司的資安負責人 Paul Rockwell 說:“我們積極尋找平台上由國家級駭客的活動的跡象,並迅速採取行動對付不良行為者。

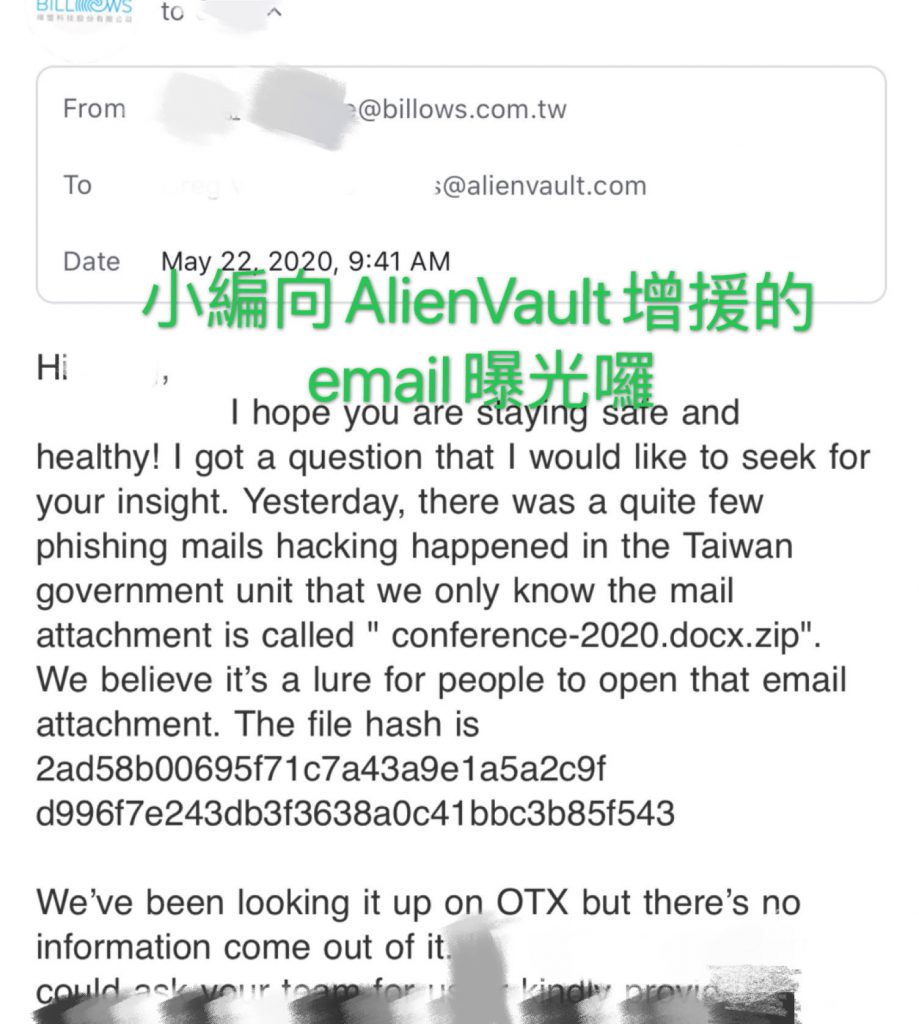

關於這起間諜攻擊的資安事件, OTX 的情資平台也有相關的 MITRE ATT&CK 攻擊手法和相關情資, 請點擊以下連結

https://otx.alienvault.com/pulse/5eea47f6776f5e41c8346a31

另外也附上Lazarus Group的相關情資

https://otx.alienvault.com/pulse/5ebaee4cb570b4824f773f44

參考來源:

https://www.welivesecurity.com/wp-content/uploads/2020/06/ESET_Operation_Interception.pdf