駭客組織 Jumpy Pisces 進行攻擊活動的時間軸

網路安全公司 Palo Alto Networks 的威脅情報小組 Unit 42 針對最近的一起事件回應案例揭露出令人憂慮的發展——北韓政府支持的駭客組織與一個以金錢為導向的勒索軟體集團之間的合作。

Jumpy Pisces 駭客組織,也稱為 Onyx Sleet 和 Andariel(亦稱為「和平守護者」APT 組織,曾是著名的HBO資料外洩事件的幕後黑手),歷來涉足於網路間諜活動、金融犯罪,以及部署客製化的勒索軟體像是 Maui。Unit 42 的調查揭示了 Jumpy Pisces 在戰術上的轉變,顯現出他們可能愈來愈頻繁地參與勒索軟體攻擊。

2022年,卡巴斯基(Kaspersky)發現 Jumpy Pisces 在針對日本、俄羅斯、越南以及印度的攻擊中部署 Maui 勒索軟體,隨後美國政府也證實了此事。

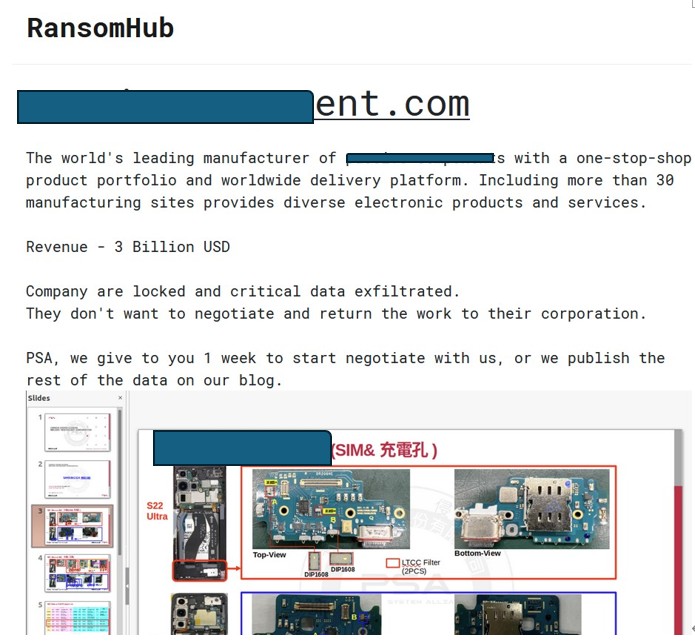

此次事件涉及的 Play 勒索軟體,是一種在2022年中期首次被發現的網路威脅工具。雖然 Play 勒索軟體背後的組織 Fiddling Scorpius 被認為採用勒索軟體即服務(RaaS)模式運作,然而他們在洩漏網站上否認了這一點。

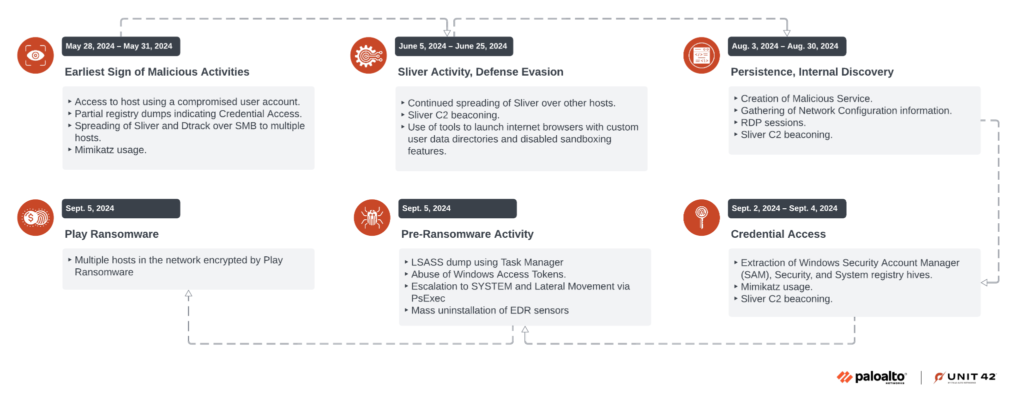

Unit 42 的調查揭示了一連串事件,最終都導向到有關 Play 勒索軟體的部署。2024年5月,Jumpy Pisces 通過遭入侵的使用者帳戶獲取初步存取權。到了2024年 5月 至 9月期間,他們運用開源的 Sliver (一種通用的跨平台植入框架) 和客製化的 DTrack 惡意軟體進行橫向移動,並遊走各個網路,維持持續性的活動。

2024年9月初,一個未被識別的駭客通過同一個被入侵的帳戶進入了目標網路,似乎是為了 Jumpy Pisces 發動攻擊前的準備工作。該網路攻擊者執行了進行勒索軟體攻擊之前的前期操作,其中包括了憑證收取和 EDR 感應器移除,然後於當月稍晚即進行 Play 勒索軟體的部署。

此次攻擊中使用的客製化版本 Sliver C2 框架讓他們能夠維持持續性的指令與控制(C2)通訊,並允許遠端指令的執行。DTrack 則是客製化的惡意軟體,作為資訊竊取的工具,從受影響系統中蒐集機敏資訊,並壓縮成偽裝的 GIF 檔案以逃避偵測。

北韓駭客與 Play 勒索軟體在全球攻擊中的合作

根據Palo Alto Networks Unit 42 的報告,攻擊者使用 PowerShell 腳本來執行指令、傳輸檔案並與系統互動,同時 Mimikatz (windows系統中的安全測試工具) 則被用來從記憶體中提取明文密碼 (plaintext password),以進一步取得額外帳戶的存取權。

研究人員還觀察到 PsExec 的使用,一種允許於遠端系統上執行程序的指令列工具 (command-line tool),支援橫向移動及權限提升。此外,攻擊者也使用了 TokenPlayer,一種用來操控與利用 Windows 存取權杖 (access token) 的工具,透過竊取權杖來冒充高權限使用者。

目前尚不確定 Jumpy Pisces 的角色是作為 Play 勒索軟體的正式附屬成員,或只是作為初始存取仲介者(Initial Access Broker, IAB)來出售網路存取權。不過,此類型的合作模式,是首次有文件記錄下的例子,令人擔憂北韓駭客團體可能更頻繁地參與勒索軟體活動,對全球的企業和組織構成更大的威脅。

無論 Jumpy Pisces 是附屬成員還是初始存取仲介(滲透測試者),他們與勒索軟體集團在幕後協同合作,使北韓的威脅攻擊者得以規避國際的制裁。

資安意識培訓公司 KnowBe4 的資安意識提倡人 Erich Kron 指出,北韓近期積極參與勒索軟體活動顯示出因財務動機而進行的戰略合作。儘管北韓網路攻擊者在網路存取方面的技術嫻熟,然而他們對勒索軟體的運作模式較不熟悉,因此與成熟組織的合作會更加有利。Kron 強調說,考量到勒索軟體對社交工程的高度依賴性,企業組織應更加專注於防範網路釣魚郵件的攻擊。

Jumpy Pisces 駭客組織及 Play 勒索軟體相關的部分的入侵指標(IOCs):

| 76cb5d1e6c2b6895428115705d9ac765 |

| 879fa942f9f097b74fd6f7dabcf1745a |

| e12f93d462a622f32a4ff1e646549c42 |

| 540853beffb0ba9b26cf305bcf92fad82599eb3c |

| 6624c7b8faac176d1c1cb10b03e7ee58a4853f91 |

| 6e95d94d5d8ed2275559256c5fb5fc6d01da6b46 |

| 243ad5458706e5c836f8eb88a9f67e136f1fa76ed44868217dc995a8c7d07bf7 |

| 2b254ae6690c9e37fa7d249e8578ee27393e47db1913816b4982867584be713a |

| 99e2ebf8cec6a0cea57e591ac1ca56dd5d505c2c3fc8f4c3da8fb8ad49f1527e |