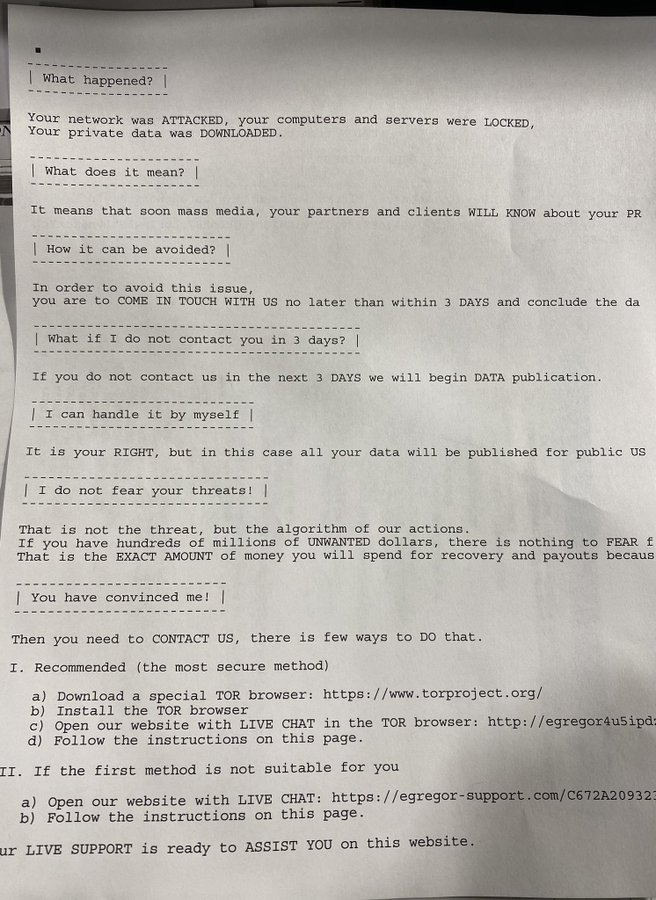

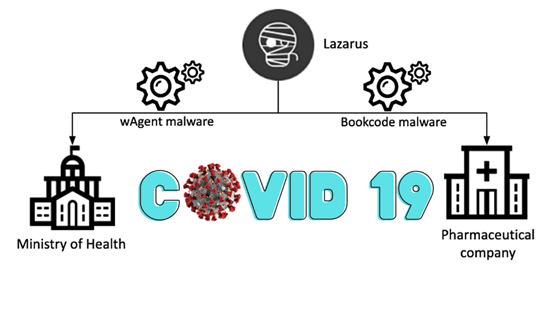

於2020年秋季,卡巴斯基的全球研究與分析團隊(GReAT)發現了兩個針對與COVID-19的研究組織被國家級駭客組織攻擊(APT)。駭客的攻擊目標是一個國家的中央衛生部和製藥公司,GReAT研究人員追踪臭名昭著的北韓APT組織Lazarus Group(拉撒路小組) 發動了這次的攻擊,攻擊了參與COVID-19研究和疫苗開發的組織,以加快其國疫苗開發的速度。

研究專家Seongsu Park在APT報告中說,拉撒路小組分別於9月和10月滲透了一家製藥公司和政府衛生部的網路,但沒有透露具體的目標實體,僅表示該製藥公司於2020年9月25日遭到入侵,一個月後的10月27日政府衛生部遭到攻擊。

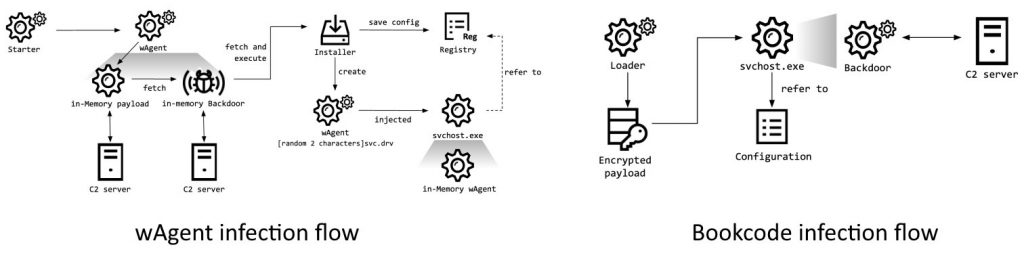

值得注意的是,拉撒路小組部署的“ BookCodes ”惡意軟體,該惡意軟體最近在韓國軟體公司WIZVERA的供應鏈攻擊中被用於安裝在目標系統的遠端管理工具(RAT)上。 BookCodes為Lazarus專門使用的惡意軟體, 在進入受害者的網路後,北韓的駭客部署了BackCodes和具有後門功能的wAgent惡意軟體。

這兩種攻擊利用了重疊程度不大的不同惡意軟體,但研究專家可以確認他們都與拉撒路小組有聯繫,並且在post-exploitation中發現了重疊。

攻擊衛生部的最終payload是wAgent惡意軟體,它是一種旨在從C2部署其他payload,包括持久的後門並將其加載到受感染系統的內存中。在10月27日發生的攻擊中,使用的wAgent惡意軟體“具有與拉撒路小組先前用於攻擊加密貨幣搶劫案的相同惡意軟體的程式語言”。

在9月25日針對製藥公司的攻擊中,拉撒路小組使用Bookcode惡意軟體收集系統資訊,包含Sam dump中密碼的hash和AD資訊。

即使在過去,駭客組織在供應鏈攻擊和通過魚叉式網路釣魚部署惡意軟體,但沒有發現其初始的攻擊媒介。

Kaspersky沒有透露遭受攻擊的製藥公司的身份,但他們確實透露了該公司有參與COVID-19疫苗的開發,並且也“被授權生產和分發COVID-19疫苗”。目前只有在美國,英國,俄羅斯,中國等國家的製藥組織開發的COVID-19疫苗達到授權/批准狀態(因此受害製藥公司必在其中):

輝瑞-BioNTech

莫德納 Moderna

武漢生物製品研究所

Gamaleya研究所

北京生物製品研究所

俄羅斯聯邦預算研究機構病毒與生物技術國家研究中心

Kasperky安全專家Park補充說:“這兩個事件表明拉撒路小組對與COVID-19有關的情報感興趣。” “我們認為,目前參與疫苗研究活動的所有實體都應高度警惕網路攻擊。”

Lazarus Group針對COVID-19相關研究發動的攻擊有關情資,就在竣盟科技代理的 AlienVault OTX 情資平台上:

https://otx.alienvault.com/pulse/5fe36c30dbe6a83c04783415

Resource: https://securelist.com/lazarus-covets-covid-19-related-intelligence/99906/

*****竣盟科技快報歡迎轉載,但請註明出處