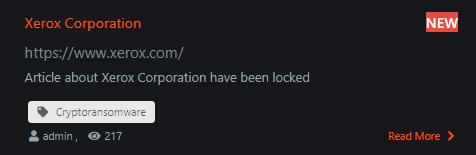

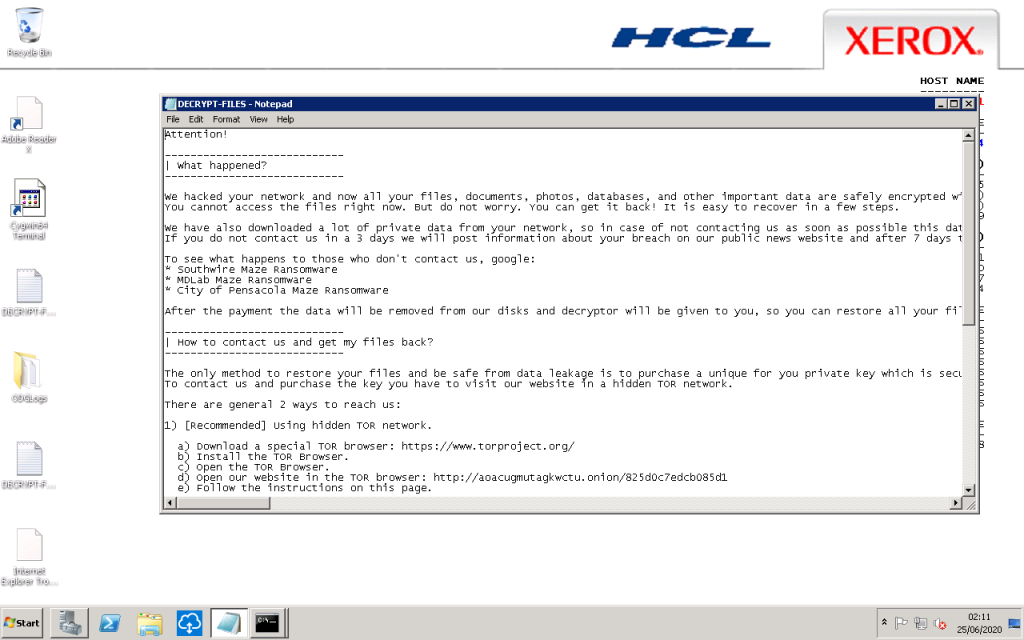

在越來越多的勒索軟體中,Maze的名聲不能否認是最響亮的,Maze以不付贖金就公開受害公司的隱私資料和和文件受到矚目。據稱Maze已於6月25日完成加密Xerox全錄的系統,但尚未得到Xerox的回應和證實,從Maze背後駭客組織於其架設的Maze News揭秘網站上的螢幕截圖顯示,至少一個Xerox域上的電腦已被加密。Maze一如往常提供入侵受害系統的佐證,並沒透露這起攻擊的其他細節。

Maze背後駭客稱,他們已經從Xerox公司竊取了100GB以上的文件,如果Xerox選擇不參與贖金的談判,他們將公開所有文件。“在付贖金後,數據將從我們的disks刪除,並為您提供解密工具,以便您可以還原所有文件,”勒索信上寫道。

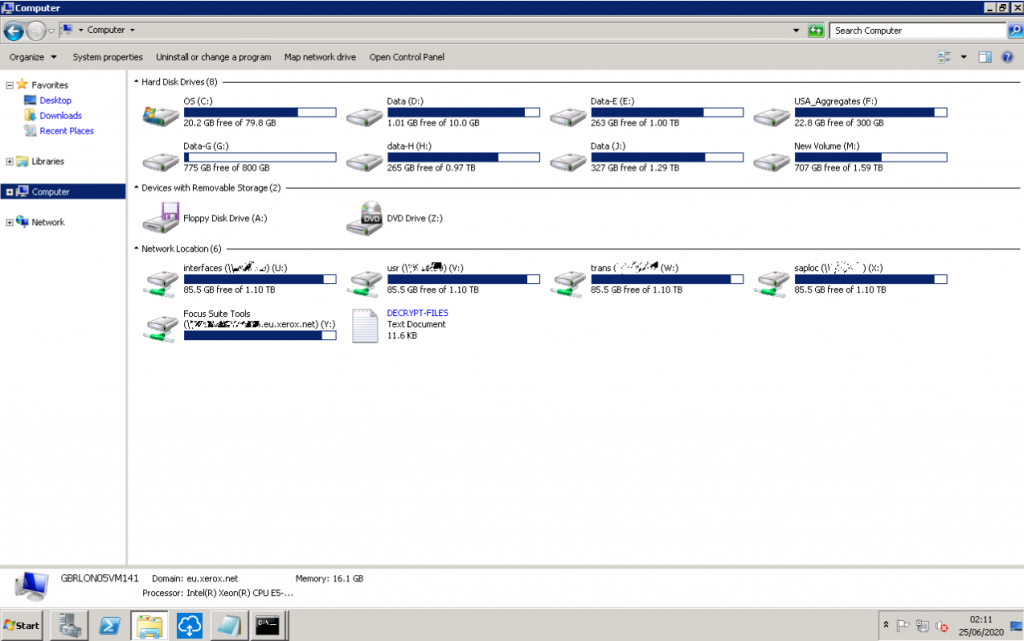

圖片顯示,由Xerox Corporation管理的“ eu.xerox.net”上的主機受到了攻擊,其他域上的系統也可能受到影響。

根據Bleeping Computer, Maze勒索軟體入侵了歐洲的Xerox分公司的域,並暗示主機在倫敦。

Xerox全錄公司在至少160個國家/地區擁有龐大的業務。它在2020年第一季度的收入超過18億美元,在全球擁有27,000名員工。它是「財富」美國500強企業之一,目前排名第347位,去年收入超過90億美元。

Maze勒索軟體一直入侵大公司,受害者包括LG電子,晶片製造商MaxLinear,IT巨頭Cognizant和商業服務公司Conduent等等。

竣盟科技建議針對勒索軟體的應對措施:

*由於您的所有文件都是使用軍用級加密算法進行加密的,而且密鑰在犯罪者手上,因此基於原始數據復原(指解密),這是個無解的困境。

*向犯罪者支付贖金或試圖與之聯繫有很大的風險。因為在付款後,對方有可能會就此停止聯繫,甚至解密器可能無法工作,或其本身帶來了更多威脅。

*千萬不要使用號稱功能強大的反惡意軟體,這種軟體聲稱可以完全消除系統中的有害威脅。但使用之後,您可能失去的更多。

*針對勒索病毒的危害,正確的應對措施是平日的多重備份機制與定時的還原演練。

*除了基本的防火牆外,還要積極佈署具備篩選功能的代理伺服器、閘道過濾、電子郵件閘道防護,以及終端電腦的弱點更新、防毒碼更新等安全防護佈署。

*佈署威脅偵測機制,如 SIEM、HIDS、封包檢測及進階誘捕系統等產品,可以早期發現,並防止威脅擴散。

對於重要的交易系統,可以佈署執行程序限制方案,防止惡意程式的執行。

*透過教育訓練與各種攻擊演練,加強終端用戶的資安防護意識。

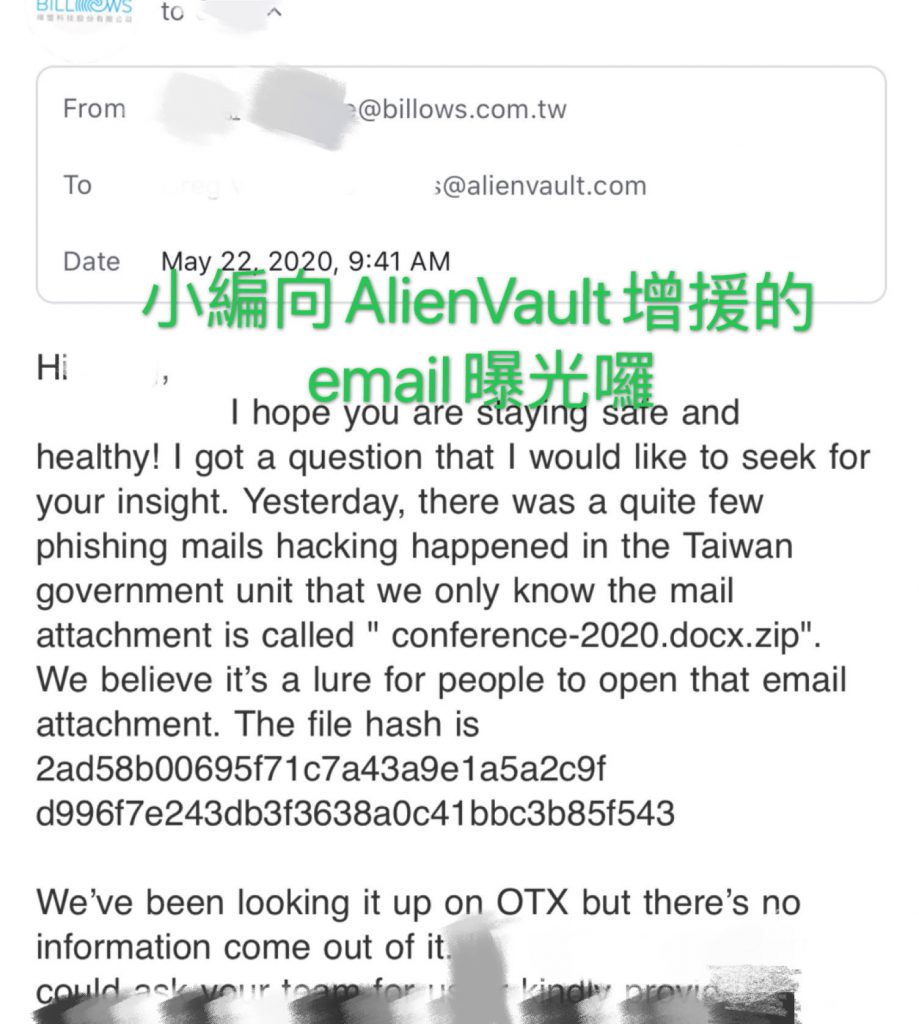

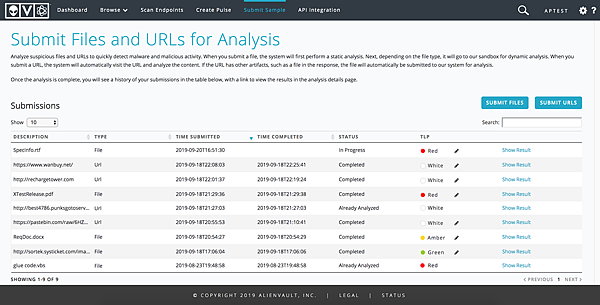

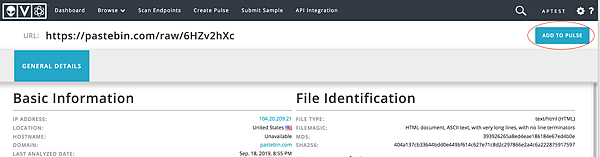

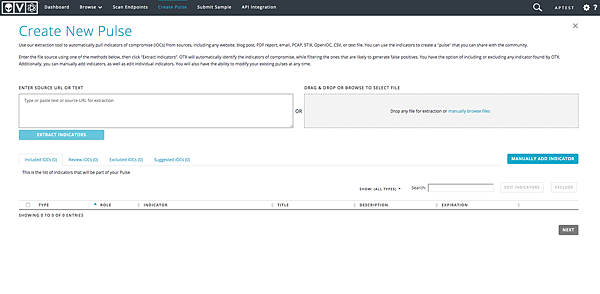

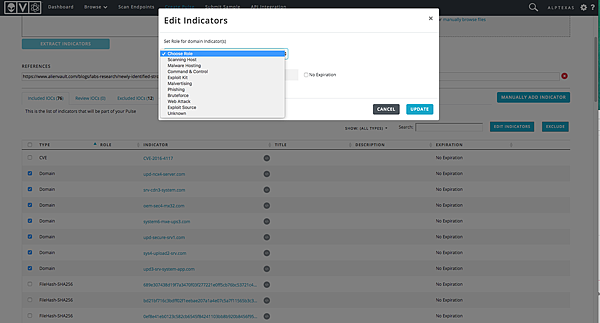

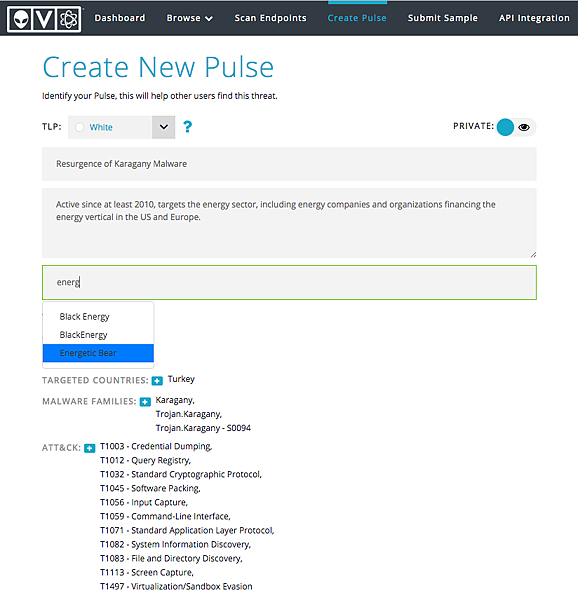

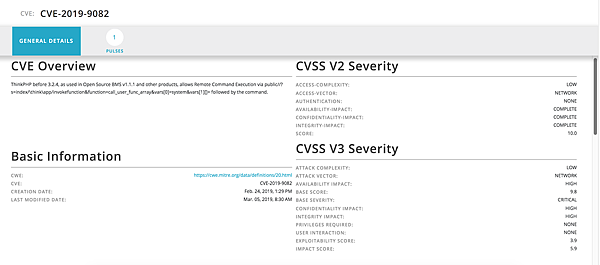

AlienVault OTX情資平台有針對Maze 勒索軟體的相關情資:

https://otx.alienvault.com/pulse/5df8fc8ca909fd8ac4ccc2ac

*****竣盟科技快報歡迎轉載,但請註明出處。