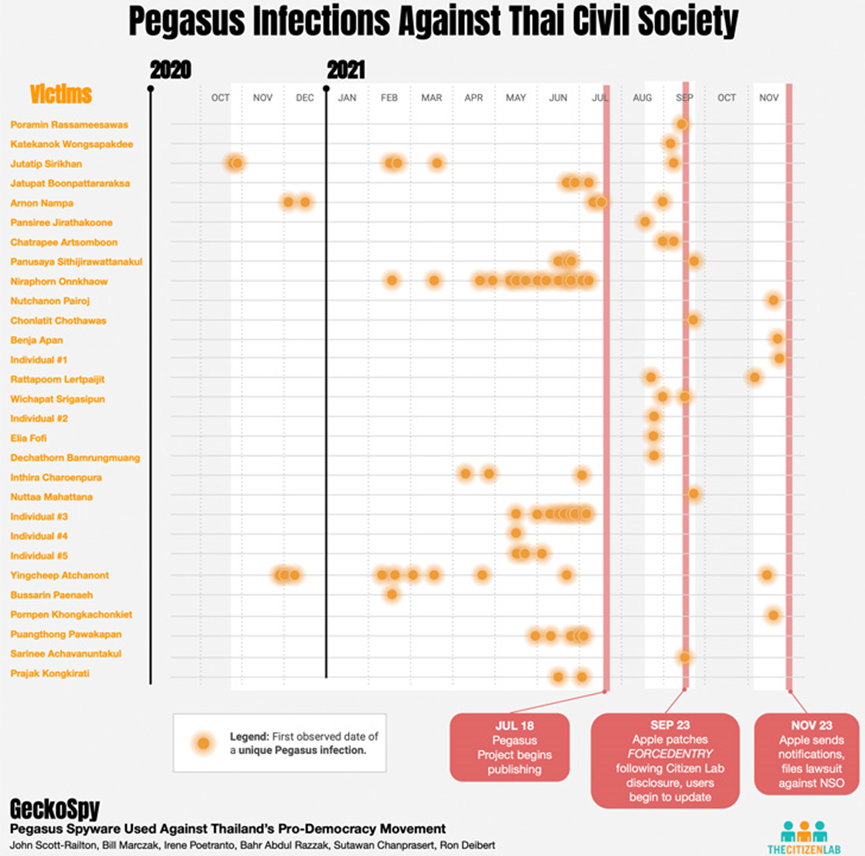

加拿大的公民實驗室(Citizen Lab)最新的研究報告披露,泰國民運人士的手機成為備受爭議的以色列間諜軟體飛馬(Pegasus) 的入侵目標。據信,入侵發生在2020年10月至2021年11月在期間,至少有 30 人成為攻擊目標,其中包括活動人士、學者、律師和非政府組織工作人員,其中許多人此前曾因從事政治活動或批評政府而被拘留、逮捕和監禁。

泰國人權組織 iLaw、東南亞互聯網監管機構 Digital Reach 和位於多倫多的 Citizen Lab 展開調查,這是 Pegasus 間諜軟體首次被用於針對泰國公民,此前蘋果公司 11 月發布了大規模警報,通知包括泰國在內的數千名 iPhone 用戶,他們是國家級駭客攻擊者的目標。這些攻擊需要利用兩個零點擊(zero-click)漏洞攻擊程式——KISMET和FORCEDENTRY——來入侵受害者的手機並部署飛馬 (Pegasus),飛馬是以色列駭客公司NSO Group所開發的間諜程式,一種能夠攔截電話和短訊以及收集存儲在手機中的其他訊息的間諜軟體,同時,它也還可以將被入侵的手機用作為一個遠端監聽設備。攻擊者被授予對電話的完全控制權。它可以存取所有數據——照片、影音、短訊和通話記錄——還可以在主人不知情的情況下打開手機的攝像頭和麥克風,實時觀察周圍環境。

駭客利用KISMET 漏洞,能在目標用戶的iPhone並在用戶不知情的情況下開始上傳大量數據,有時總計達數百兆字節。上傳的數據可包括麥克風錄製的環境音頻、加密電話內容、攝像頭拍攝的照片、設備的位置以及可能存儲的任何密碼或帳戶憑證。另外,FORCEDENTRY漏洞是一種相當精密的威脅,能夠繞過 Apple 的 BlastDoor 沙箱保護機制,駭客只要知道目標對象的電話號碼或是Apple ID的使用者名稱就能展開攻擊,完全不需要與使用者互動。

KISMET漏洞針對沒有升級的 iPhone,最早的攻擊案例發生在 2020 年 10 月,然而,從 2021 年 2 月開始,駭客針對運行 iOS 版本 14.4、14.6 和 14.7.1 的 Apple 設備則部署FORCEDENTRY 漏洞。值得指出的是,Apple 在 iOS 14 中修補了 KISMET漏洞,也於 2021 年 9 月在iOS 14.8修補了FORCEDENTRY漏洞。

Citizen Lab這份研究報告沒有明確指名,誰是使用這款間諜軟體的幕後黑手,但它指出,以色列駭客公司NSO Group表示,他們只向政府出售這項技術。

有關Pegasus間諜軟體的”部分”入侵指標(Indicator of compromise -IOCs):

Domains:

thainews.asia

stayallalone.com

breakingnewsasia.com

IPv4:

69.28.93.2

200.7.111.156

103.199.16.12

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”