法院稱首次檢測到攻擊是在12月21日,但根據事後的調查,入侵發生於12月8日。

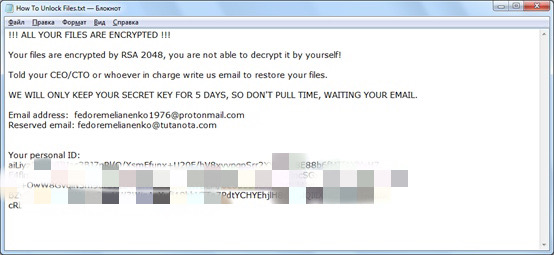

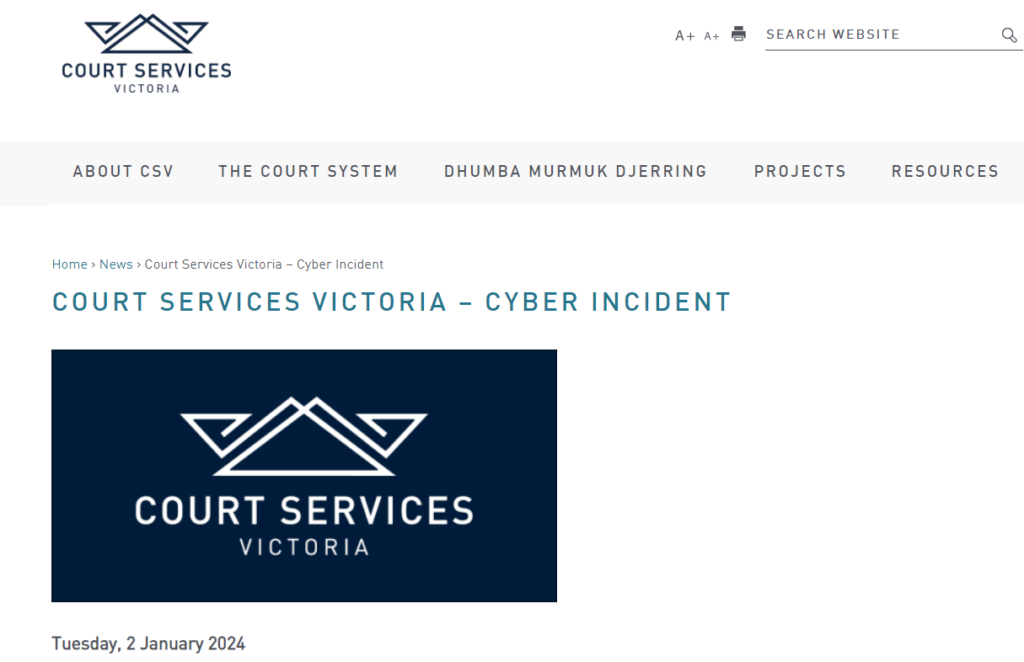

1月2日,澳洲維多利亞法院服務處 (Court Services Victoria-CSV) 披露,法院案件和法庭受到網路安全事件的影響,造成法庭內視聽技術網路被中斷,影響錄音和轉譯服務,攻擊者可能已存取聽證會紀錄。這次攻擊是在 12 月 21 日聖誕節假期前夕被發現的,當時工作人員的電腦被鎖定,螢幕上顯示主題為「YOU HAVE BEEN PWND」的訊息。維多利亞州法庭服務處執行長Louise Anderson透過聲明表示,需要時間來確定哪些錄音和筆錄受到影響,Anderson稱他們在2023 年 12 月 21 日首次檢測到網路攻擊,該攻擊允許駭客中斷運作並存取其錄音和筆錄的檔案。雖然在檢測到的當下,受影響的系統立即被隔離和停用,然而根據隨後的調查顯示,該入侵發生在更早的日期,即 2023 年 12 月 8 日。聲明指出2023年11月1日到12月21日的部分法院聽證會錄音可能已失竊;11月1日之前的一些聽證會錄音已在網路攻擊中被存取,據信,一些失竊的錄音可能涉及身份受法院保護令的人。

具體來說,以下法院和司法管轄區受到了安全事件的影響:

最高法院—上訴法院、刑事庭和實務法院於 12 月 1 日至 21 日期間舉行聽證會,並於 2023 年 11 月舉行兩次地區聽證會。

縣法院-2023 年 11 月 1 日至 12 月 21 日期間所有刑事和民事法院舉行聽證會。

治安法院-2023 年 11 月 1 日至 12 月 21 日期間審理了一些案件。

兒童法庭-2023 年 10 月起舉行一場聽證會。

驗屍法庭– 2023 年 11 月 1 日至 12 月 21 日期間舉行的所有聽證會。

澳洲法院將向那些被視為受事件影響的人發出通知,並已向包括維多利亞警察局、維多利亞州政府服務部和澳洲國家身分和網路支援社區服務 (IDCARE) 等單位通報了資料外洩事件,他們正在協助調查和應對。

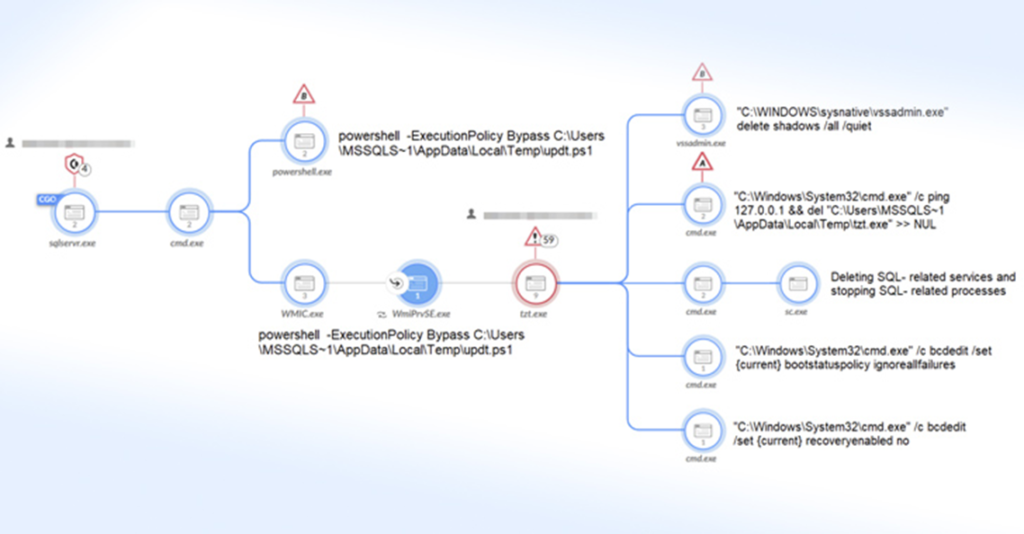

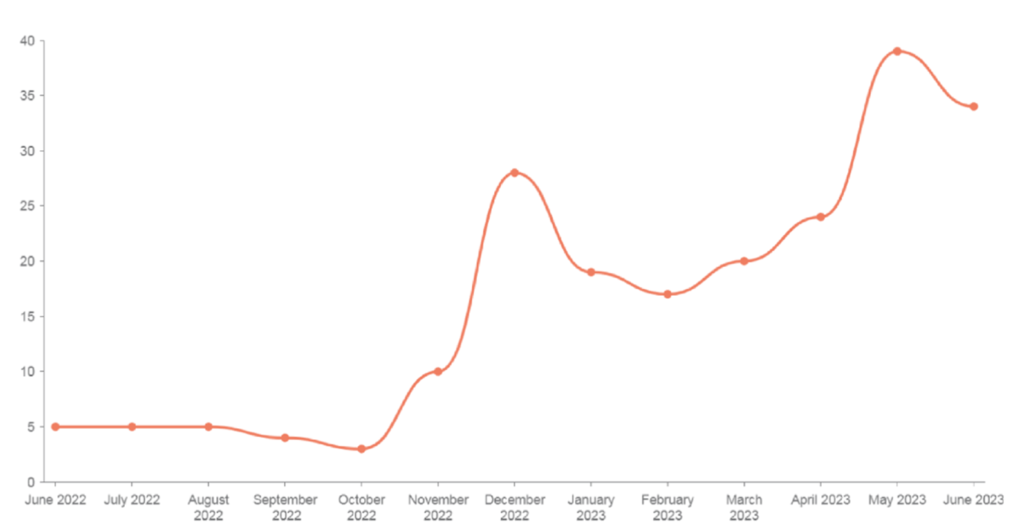

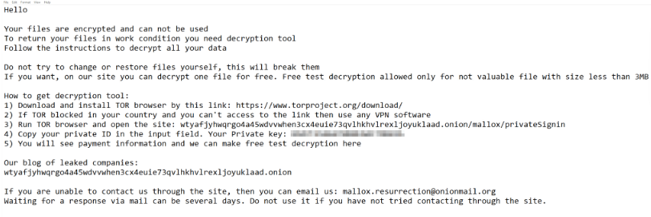

儘管維多利亞法院服務處仍在重組受影響的系統,但維多利亞州法院的運作不會受到影響,預計於 2024 年 1 月審理的所有案件都將正常進行。維多利亞法院沒有透露對此次攻擊負責的網路犯罪分子的名字,但接受 澳洲 ABC News採訪的消息人士稱,此次攻擊是由麒麟(Qilin)勒索軟體組織發動的。麒麟勒索軟體作業於 2022 年 8 月以「Agenda」名稱啟動,但後來更名為麒麟。2022 年 10 月,台灣某上市製藥大廠也被列為其受害者。2023 年 11 月,一般來說,麒麟透過發送包含惡意連結的網路釣魚電子郵件來瞄準受害者,以存取其網路並竊取敏感數據,一旦麒麟完成初始存取,它通常會在受害者的基礎設施中橫向傳播,試圖找到要加密的關鍵統計數據。加密資料後,麒麟留下勒索字條“您的網路/系統已加密,加密的檔案具有新的檔案副檔名”,並要求勒索贖金以支付解密金鑰。

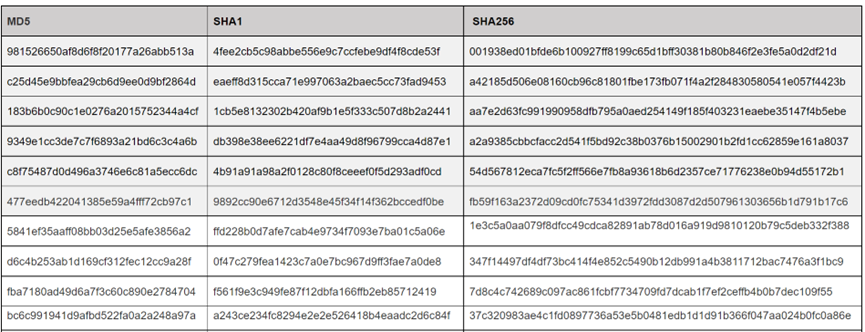

有關麒麟的部分入侵指標(Indicator of compromise -IOCs):

555964b2fed3cced4c75a383dd4b3cf02776dae224f4848dcc03510b1de4dbf4

417ad60624345ef85e648038e18902ab

76f860a0e238231c2ac262901ce447e83d840e16fca52018293c6cf611a6807e

fd7cbadcfca84b38380cf57898d0de2adcdfb9c3d64d17f886e8c5903e416039